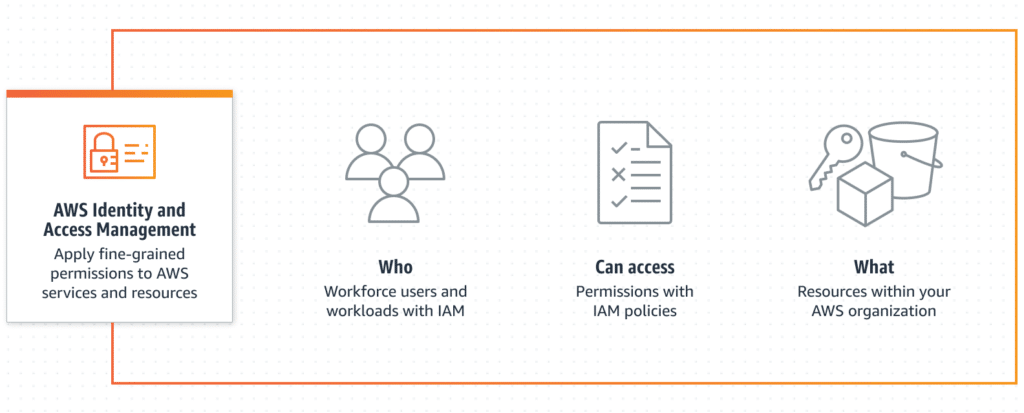

Amazon Identity and Access Management:AWSのアクセス管理

Amazon Identity and Access Management(IAM)は、AWS(Amazon Web Services)のサービスの一つであり、AWSリソースへのアクセスを安全に管理するための重要な機能です。IAMを利用することで、ユーザー認証やアクセス制御を一元管理できるため、クラウド環境でのセキュリティ強化が可能となります。本記事では、IAMの基本的な概念や設定方法、アクセスポリシーの作成、ベストプラクティスなど、アクセス管理に関する詳しい情報を提供します。AWSを利用する上で、IAMの理解は不可欠であり、本記事を通じて効率的かつ安全なアクセス管理の方法を学ぶことができます。

AWS Identity and Access Managementの料金はいくらですか?

AWS Identity and Access Management (IAM)は、コスト面で非常に柔軟でスケーラブルなサービスです。基本的な機能は無料で提供されており、IAMユーザー、グループ、ポリシーの作成や管理は追加料金なしで行えます。ただし、特定の高度な機能やAWS Pricing Calculatorを使用して詳細な料金を確認することが推奨されます。

IAMの基本料金はどのように設定されていますか?

IAMの基本料金は、ユーザー、グループ、ロール、ポリシーの作成や管理にかかるコストをカバーしています。これらの基本的な機能は無料で提供されており、追加料金は発生しません。ただし、IAMユーザーがAWSサービスを使用する際に発生する料金は、そのサービスの料金体系に従って課金されます。

- IAMユーザーの作成や管理は無料です。

- IAMポリシーの作成や管理も無料です。

- IAMロールの作成や管理も無料です。

高度なIAM機能の料金体系はどのようなものがありますか?

高度なIAM機能には、AWS Single SignOn (SSO)、AWS Organizations、AWS Identity Center (successor to AWS Single SignOn)などが含まれます。これらの機能は、企業のセキュリティとアクセス管理をより強力にサポートします。料金は機能によって異なるため、詳細はAWSの公式ウェブサイトを参照してください。

- AWS Single SignOnの料金は、アクティブなユーザー数とアサインされたパーミッションセット数に基づいて計算されます。

- AWS Organizationsの料金は、組織の管理にかかるAPIリクエスト数に基づいて計算されます。

- AWS Identity Centerの料金は、アクティブなユーザー数とアサインされたパーミッションセット数に基づいて計算されます。

IAMの無料トライアルは利用できますか?

IAM自体の基本的な機能は無料で提供されているため、無料トライアルを特別に提供する必要はありません。ただし、AWSの他のサービスには無料トライアルが用意されている場合があります。これらの無料トライアルを利用して、IAMを含むAWSサービスを試してみることができます。詳細はAWS Free Tierのページを確認してください。

- AWS Free Tierには、多くのAWSサービスが12ヶ月間無料で利用できます。

- IAMの基本的な機能は、無料トライアル期間後も無料で継続的に利用できます。

- 無料トライアル期間中に、IAMを用いて他のAWSサービスを試すことができます。

AWSでIAMは必要ですか?

AWSのIdentity and Access Management (IAM)は、AWSリソースへのアクセスを効率的かつ安全に管理するための基本的なサービスです。IAMを使用することで、組織内のさまざまなユーザー、システム、およびアプリケーションに対して、必要なアクセス権限を適切に割り当てることができます。これにより、セキュリティを強化し、リソースの利用を制御し、コンプライアンスを維持することが可能です。

IAMの基本的な役割と機能

IAMの基本的な役割と機能は以下のとおりです:

- ユーザー、グループ、ロールの作成と管理:AWSアカウント内で複数のユーザーを作成し、グループやロールを使用してアクセス権限を効率的に管理できます。

- アクセス権限の制御:ポリシーを使用して、ユーザー、グループ、ロールに対して特定のAWSリソースへのアクセスを許可または拒否できます。

- 一元管理と監査:IAMを使用することで、アクセス権限の設定と変更を一元的に管理し、アクティビティを監査できます。

IAMを使用する主なメリット

IAMを使用することで得られる主なメリットは以下のとおりです:

- セキュリティの強化:最小限のアクセス権限原則に基づいて、ユーザーごとに必要なアクセス権限だけを付与することで、セキュリティを強化できます。

- コスト管理:ユーザーごとのアクセスを制御することで、不要なリソースの利用を防ぎ、コストを効率的に管理できます。

- コンプライアンスの維持:アクセス権限の管理と監査機能により、組織のコンプライアンス要件を満たすことが容易になります。

IAMを導入すべきシナリオ

IAMを導入すべき主なシナリオは以下のとおりです:

- 複数ユーザーの管理:AWSアカウント内で複数のユーザーが存在する場合、各ユーザーに適切なアクセス権限を付与する必要があります。

- アプリケーションのアクセス制御:アプリケーションがAWSリソースにアクセスする場合、IAMロールを使用して、必要最小限のアクセス権限を提供できます。

- セキュリティ要件の遵守:組織がセキュリティポリシーやコンプライアンス要件を満たす必要がある場合、IAMは重要なツールとなります。

AWSのSIDとは何ですか?

AWSのSID(Security Identifier)とは、AWS Identity and Access Management (IAM) で使用される一意の識別子です。SIDは、AWSサービス内でリソースへのアクセスを制御するためのポリシー文に使用されます。各ポリシー文にはSIDが含まれていて、これはポリシーの各セクションを一意に識別するために使用されます。SIDは、ポリシー文が複数ある場合に、それぞれの文を区別するために重要です。

ポリシー文のSIDの構造

ポリシー文のSIDは、通常文字列で表されます。この文字列は、ポリシー内で一意である必要があります。SIDは、ポリシー文のメタデータとして機能し、ポリシーの管理と監査に役立ちます。例えば、SIDを使用することで、特定のアクセス制御がどのポリシー文で定義されているかを簡単に追跡できます。

- SIDは一意性を保つために使用されます。

- SIDはポリシー文の識別子として機能します。

- SIDは管理と監査に役立ちます。

SIDの使用例

SIDは、IAMポリシーの各ステートメントに含まれます。以下に、SIDが含まれたポリシーの例を示します:

json

{ Version: 20121017, Statement: [ { Sid: AllowS3Access, Effect: Allow, Action: s3:, Resource: }, { Sid: DenyEC2Access, Effect: Deny, Action: ec2:, Resource: } ]

} この例では、`AllowS3Access`と`DenyEC2Access`がSIDとして使用されています。それぞれのSIDは、特定のアクセス制御を明確に識別するために使用されます。

- SIDはポリシーの各ステートメントに含まれます。

- SIDは特定のアクセス制御を明確に識別するために使用されます。

- SIDはポリシーの管理と監査に役立ちます。

SIDの重要性と最善の実践

SIDは、IAMポリシーの管理と監査において重要な役割を果たします。SIDを使用することで、ポリシーの各セクションを一意に識別し、アクセス制御の透明性と管理性を向上させることができます。最善の実践として、SIDは意味のある名前を使用し、ポリシーの目的を明確に反映させることが推奨されます。

- SIDはポリシーの管理と監査に重要です。

- SIDはポリシーの各セクションを一意に識別します。

- 最善の実践として、SIDには意味のある名前を使用します。

Amazon Identity and Access Management(IAM):AWSのアクセス管理の基本

AWS(Amazon Web Services)のアクセス管理は、Amazon Identity and Access Management(IAM)を利用して実現されます。IAMは、AWSリソースに対するアクセスを安全かつ効率的に制御するためのサービスです。この記事では、IAMの基本的な機能や設定方法、ベストプラクティスについて説明します。

IAMユーザーの作成と管理

IAMユーザーは、AWSアカウント内の個々のユーザーを表します。各ユーザーには、認証情報(ユーザー名とパスワード)が割り当てられます。ユーザーを作成し、適切なアクセス権限を割り当てることで、AWSリソースへのアクセスを制御できます。

| 操作 | 説明 |

|---|---|

| ユーザーの作成 | 新しいIAMユーザーを作成し、認証情報を設定します。 |

| アクセス権限の割り当て | ユーザーにIAMポリシーをアタッチして、アクセス権限を付与します。 |

| 認証情報の管理 | ユーザーのパスワードやアクセスキーを管理します。 |

IAMグループの活用

IAMグループは、複数のIAMユーザーをまとめて管理するための仕組みです。グループを作成し、ユーザーをグループに追加することで、同じアクセス権限を複数のユーザーに効率的に割り当てることができます。

| 操作 | 説明 |

|---|---|

| グループの作成 | 新しいIAMグループを作成します。 |

| ユーザーの追加 | ユーザーをグループに追加します。 |

| アクセス権限の割り当て | グループにIAMポリシーをアタッチして、アクセス権限を付与します。 |

IAMポリシーによるアクセス制御

IAMポリシーは、JSON形式で記述されたアクセス制御のルールです。ポリシーをユーザーまたはグループにアタッチすることで、アクセス権限を付与できます。ポリシーには、AWSリソースに対するアクションや効果(許可または拒否)を指定します。

| ポリシーの種類 | 説明 |

|---|---|

| 管理ポリシー | AWSが提供する事前定義されたポリシーまたはカスタムポリシー。 |

| インラインポリシー | 特定のユーザーまたはグループに直接アタッチされるポリシー。 |

AWS Organizations を使った複数アカウントの管理

AWS Organizations は、複数の AWS アカウントを一元管理できるサービスです。Organizations を使って、複数のアカウントをまとめ、それぞれのアカウントに適切なアクセス制御を適用することができます。

| 機能 | 説明 |

|---|---|

| アカウントの統合管理 | 複数の AWS アカウントを一元管理できます。 |

| SCP の適用 | Service Control Policy (SCP) を使って、アカウントへのアクセスを制御します。 |

| 一括請求 | 複数のアカウントの料金を一括で管理できます。 |

IAM ロールを利用した権限の委任

IAM ロールは、AWS リソースに特定の権限を付与するための柔軟な方法を提供します。ロールを EC2 インスタンスや Lambda 関数などに引き受けさせ、必要な権限を一時的に付与することができます。これにより、シークレットアクセスキーをコードに埋め込むリスクを回避できます。

| ロールの種類 | 説明 |

|---|---|

| サービスロール | EC2 インスタンスや Lambda 関数などの AWS サービスに付与されるロール。 |

| スアカウントアクセスロール | 異なる AWS アカウント間でアクセス権限を委任するためのロール。 |

これらの機能を適切に活用し、IAM を使って AWS のアクセス管理を効果的に行うことができます。IAM の設定やポリシーの作成には、AWS のセキュリティベストプラクティスに従い、必要最低限の権限を付与するように注意しましょう。

AWS Identity and Access Managementとは何ですか?

AWS Identity and Access Management(IAM)とは、アマゾンウェブサービス(AWS)が提供するサービスの一つで、AWSリソースへのアクセスを安全に制御するためのユーザー管理とアクセス制御を提供するサービスです。

IAMの主な機能

IAMは、以下のような主要な機能を提供しています。

- ユーザー管理:IAMでは、AWSアカウント内に複数のユーザーを作成し、それぞれのユーザーに固有の認証情報を割り当てることができます。

- アクセス制御:IAMを使用すると、ユーザーが実行できるアクションやアクセスできるリソースをきめ細かいレベルで制御できます。

- ロールと権限:IAMロールを使用して、AWSリソースに一時的なアクセス権限を付与することができます。また、IAMポリシーを使用して、ユーザーやロールにアクセス権限を割り当てることができます。

IAMの利点

IAMを利用することで、以下のような利点があります。

- セキュリティの向上:IAMを使用して、最小権限の原則に基づいたアクセス制御を実現できます。これにより、不必要なアクセス権限を持つユーザーがリスク要因となることを防止できます。

- 運用効率の向上:IAMでは、ユーザーとアクセス権限を一元的に管理できるため、システム管理者の運用効率が向上します。

- コンプライアンスへの対応:IAMを使用して、企業のセキュリティポリシーやコンプライアンス要件を満たすアクセス制御を実現できます。

IAMの使用方法

IAMを効果的に使用するには、以下のようなステップを実行します。

- ユーザーの作成と管理:AWSアカウント内に必要なユーザーを作成し、適切な認証情報を割り当てます。

- アクセス制御の設定:IAMポリシーを使用して、ユーザーがアクセスできるリソースや実行できるアクションを制御します。

- ロールの利用:アプリケーションやサービスに必要なアクセス権限をロールとして定義し、一時的なアクセス権限を付与します。

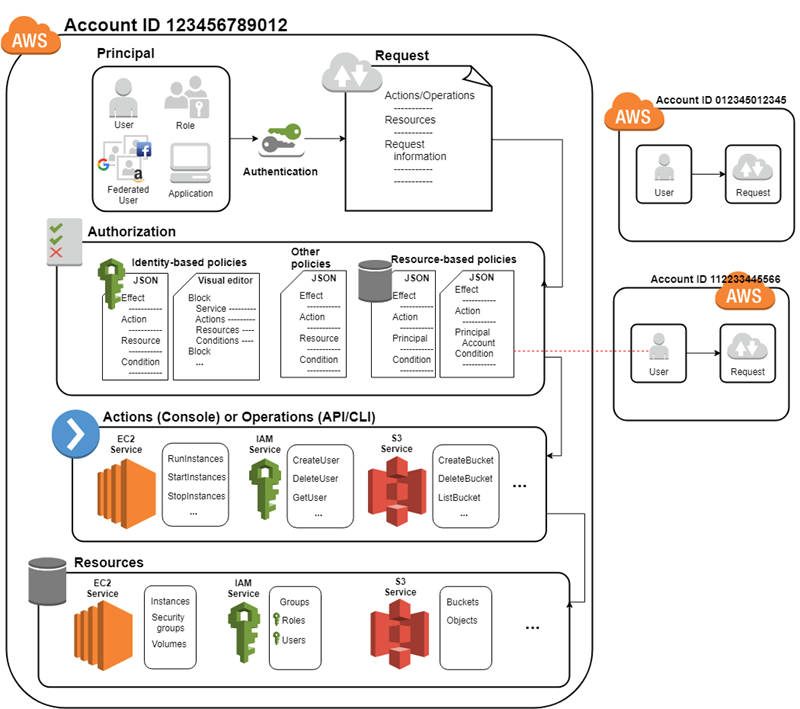

AWSのエンティティとは何ですか?

AWSのエンティティとは、AWS(Amazon Web Services)において、リソースやサービスを管理するための概念です。エンティティは、ユーザー、グループ、ロール、ポリシーなど、AWSリソースへのアクセスを制御するための主体や要素を指します。これらのエンティティを使用することで、AWSリソースへのアクセス権限を効果的に管理し、セキュリティと制御を強化することができます。

ユーザー

ユーザーは、AWSアカウント内で識別される個人またはサービスです。各ユーザーには、一意の認証情報が関連付けられており、アクセス権限が割り当てられます。ユーザーは、AWS Management Console、AWS CLI、またはAPIを使用してAWSリソースにアクセスできます。

- ユーザーは、個々の人物やアプリケーションを表します。

- ユーザーには、リソースへのアクセスを制御するためのアクセス権限が付与されます。

- ユーザーは、AWSの認証情報を使用してリソースにアクセスします。

グループ

グループは、複数のユーザーをまとめて管理するための仕組みです。グループにアクセス権限を割り当てることで、そのグループに属するすべてのユーザーに同じ権限を一括して適用できます。これにより、権限管理が効率化されます。

- グループは、複数のユーザーをまとめて管理するための仕組みです。

- グループに対してアクセス権限を割り当てることで、グループ内のユーザーに一括して権限を適用できます。

- グループを使用することで、権限管理が効率化されます。

ロール

ロールは、AWSサービスやユーザーに一定期間、特定のアクセス権限を提供するためのエンティティです。ロールを使用することで、特定のタスクを実行するための権限を一時的に付与することができます。ロールは、信頼されたエンティティに対してのみアクセスを許可し、セキュリティを強化します。

- ロールは、特定の権限を一時的に付与するためのエンティティです。

- ロールを使用することで、特定のタスクを実行するための権限を一時的に付与できます。

- ロールは、信頼されたエンティティに対してのみアクセスを許可します。

IAMとはアクセス管理の仕組みですか?

IAM(アイデンティティ・アクセス管理)とは、アクセス管理の仕組みの一つであり、組織内のユーザーやリソースへのアクセスを制御するためのシステムです。IAMは、ユーザーが適切な権限でリソースにアクセスできるようにし、セキュリティを確保することを目的としています。

IAMの主要な機能

IAMには、以下のような主要な機能があります。

- 認証:ユーザーが本人であることを確認するプロセスで、ユーザー名とパスワードなどの認証情報を使用します。

- 認可:認証済みのユーザーに、アクセス権限に基づいてリソースへのアクセスを許可または拒否するプロセスです。

- アクセス制御:ユーザーがアクセスできるリソースを制限し、セキュリティリスクを最小限に抑えるために役立ちます。

IAMの利点

IAMを導入することで、以下のような利点が得られます。

- セキュリティの向上:不正アクセスやデータ漏洩のリスクを減らすことができます。

- コンプライアンスの遵守:法律や規制に準拠したアクセス管理を実現できます。

- 効率の向上:ユーザー管理やアクセス制御のプロセスを自動化し、運用コストを削減できます。

IAMの実装方法

IAMを実装する際には、以下のような方法があります。

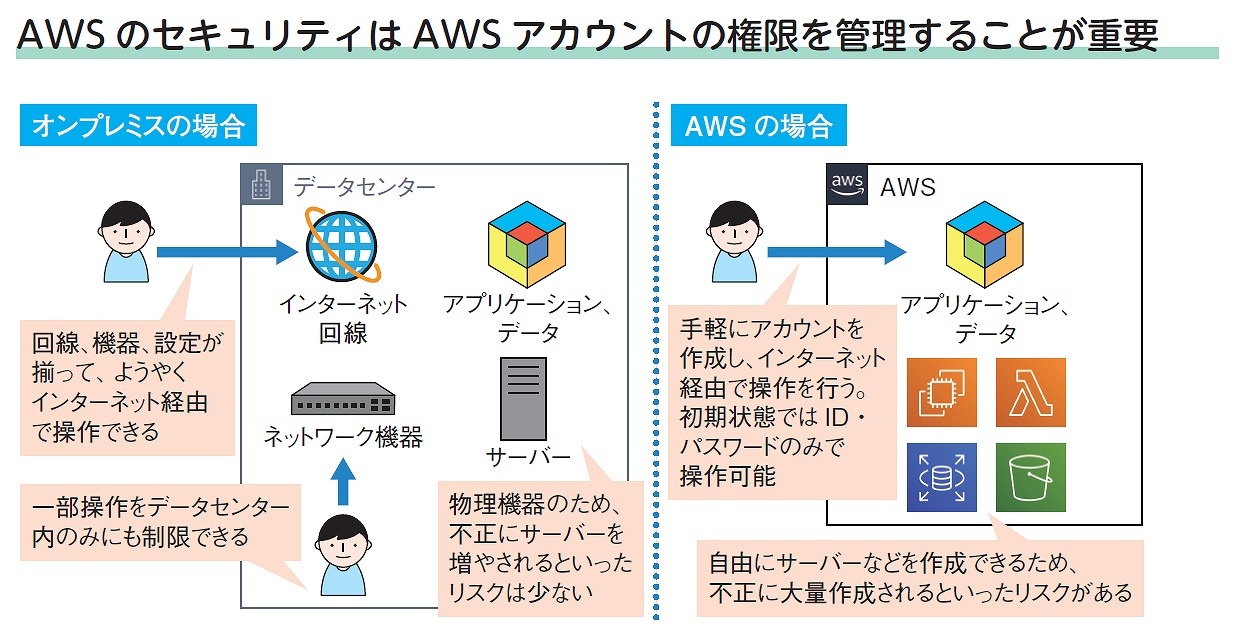

- オンプレミス:組織内のサーバーにIAMソリューションを導入し、自社での運用・管理を行います。

- クラウドベース:クラウドプロバイダーが提供するIAMサービスを利用し、クラウド上でアクセス管理を実現します。

- ハイブリッド:オンプレミスとクラウドの両方を組み合わせたアプローチで、ニーズに応じて柔軟なアクセス管理が可能です。

AWSのIAMとは何ですか?

AWSのIAMとは、Amazon Web Services(AWS)が提供するアイデンティティーアンドアクセス管理サービスです。IAMを使用することで、AWSリソースに対するアクセスを安全に管理できます。IAMを使用すると、AWSユーザーとグループを作成し、アクセス権限を割り当てることができます。また、IAMはマルチファクタ認証(MFA)をサポートし、アカウントのセキュリティをさらに強化できます。

IAMユーザーとグループ

IAMユーザーとは、AWSアカウント内で作成される個々のユーザーです。各ユーザーには一意の認証情報が割り当てられ、アクセス権限が設定されます。また、IAMグループを使用して、ユーザーを論理的にグループ化し、グループレベルでアクセス権限を管理できます。

- IAMユーザーを作成し、個別の認証情報を割り当てる

- IAMグループを作成し、ユーザーをグループに追加する

- グループにアクセス権限を割り当て、グループ内のユーザーに適用される

IAMロール

IAMロールとは、AWSリソースに対する一時的なアクセス権限を提供するものです。ロールをEC2インスタンスやAWS Lambda関数などに割り当てることで、それらのリソースがAWSの他のサービスとのやり取りができます。

- 特定のAWSリソースに対してアクセス権限を定義したロールを作成

- ロールをAWSリソース(例:EC2インスタンス)に割り当てる

- 割り当てられたリソースは、ロールに定義された権限でAWSサービスとやり取りできる

IAMポリシー

IAMポリシーは、IAMユーザー、グループ、ロールに対してアクセス権限を定義するものです。ポリシーはJSON形式で記述され、どのAWSリソースへのアクセスが許可・拒否されるかを指定します。

- IAMポリシーを作成し、リソースへのアクセス権限を定義

- ポリシーをIAMユーザー、グループ、またはロールにアタッチ

- アタッチされたポリシーに基づいて、アクセス権限が適用される

よくある質問

Amazon Identity and Access Management(IAM)とは何ですか?

Amazon Identity and Access Management(IAM)は、AWS(Amazon Web Services)リソースに対するアクセスの制御と管理を可能にするサービスです。IAMにより、ユーザーはAWSリソースへの安全なアクセスを確保しつつ、必要な権限のみを付与することができます。また、IAMでは、多要素認証やロールベースのアクセス制御など、セキュリティの向上につながる機能も提供しています。

IAMを使用する主な利点は何ですか?

IAMを使用する主な利点は以下の通りです。第一に、セキュリティの向上です。IAMにより、各ユーザーに必要な最小限の権限のみを付与することができるため、不必要なアクセスリスクを軽減できます。第二に、アクセスの制御と監査が容易になります。IAMでは、ユーザーのアクセスおよびアクションを詳細にログとして記録することができ、セキュリティ監査やコンプライアンス対応が容易になります。

IAMでロールとポリシーは何ですか?

IAMにおけるロールとは、一時的な権限を他のAWSサービスやユーザーに付与するためのもので、ポリシーとは、AWSリソースに対するアクセス権限を定義するドキュメントです。ロールを使用すると、例えばEC2インスタンスにユーザーのアクセス権限を付与できるため、安全性と柔軟性が向上します。また、ポリシーを使用することで、具体的なアクセス権限を定義し、ユーザーやロールに適用することができます。

IAMを使用してユーザーのアクセス権限を設定する方法は?

IAMを使用してユーザーのアクセス権限を設定するには、まずAWS Management Consoleにログインし、IAMサービスを開きます。次に、ユーザーを作成し、そのユーザーにポリシーをアタッチします。ポリシーは、事前に定義されたAWS管理ポリシーを使用するか、カスタムポリシーを作成することができます。ユーザーに適切なポリシーがアタッチされたら、そのユーザーはポリシーで定義されたAWSリソースへのアクセス権限を持ちます。

Amazon Identity and Access Management:AWSのアクセス管理 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事