AWS Identity and Access Management:アクセス管理

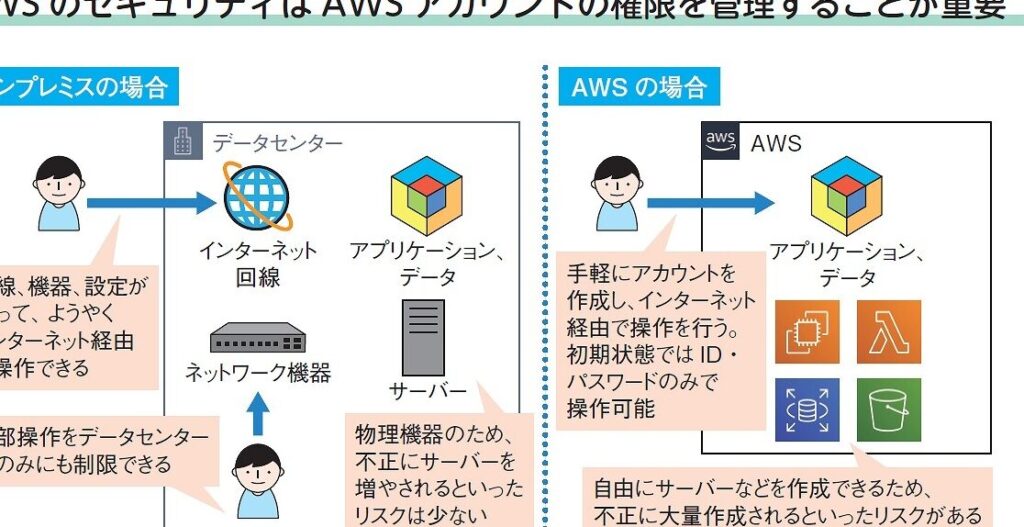

AWS Identity and Access Management(IAM)は、Amazon Web Services(AWS)が提供するidentity and access managementサービスのことです。これにより、AWSリソースに対するアクセスを安全に管理できるようにします。IAMを使用すると、AWSアカウント内で個々のユーザーを作成、管理し、それぞれに必要なアクセス権限を割り当てることができます。また、IAMは多要素認証(MFA)やIAMロールなど、セキュリティを強化するためのさまざまな機能も提供しています。この記事では、IAMの基本概念、設定方法、そしてIAMを使用してAWSリソースを保護する方法について詳しく説明します。

AWS Identity and Access Managementの料金はいくらですか?

AWS Identity and Access Management(IAM)の料金は、基本的には無料です。AWS IAMは、AWSのリソースへのアクセスを管理するためのサービスであり、ユーザー、グループ、ロールを作成し、アクセスを許可または拒否するポリシーを設定することができます。IAM自体には直接の料金は発生しませんが、IAMを使用して作成したリソースや、IAMの機能を通じてアクセスしたリソースには、通常のAWS料金が適用されます。

IAMの無料利用制限

IAMの無料利用制限は、以下のように設定されています:

- ユーザー:1,000人まで無料で作成できます。

- グループ:100個まで無料で作成できます。

- ロール:1,000個まで無料で作成できます。

IAMの料金が発生する場合

IAMの料金が発生する主なシナリオは以下の通りです:

- AWS Organizations:IAMと連携して組織全体のアクセスを管理する場合、AWS Organizationsの料金が適用されます。

- AWS CloudTrail:IAMのアクティビティを監査するためにCloudTrailを使用する場合、CloudTrailの料金が発生します。

- AWS Directory Service:IAMと連携してディレクトリサービスを使用する場合、AWS Directory Serviceの料金が適用されます。

IAMの料金に関する注意点

IAMの料金に関する注意点は以下の通りです:

- APIリクエスト:IAM APIリクエストは通常無料ですが、非常に大量的なAPIリクエストを行う場合、AWSは追加料金を請求する可能性があります。

- サードパーティ製品:IAMを介してサードパーティ製品やサービスを使用する場合、その製品やサービスの料金が発生します。

- リソースの使用:IAMを通じて作成されたリソース(例:S3バケット、EC2インスタンス)の使用料金は、通常のAWS料金が適用されます。

AWSでIAMは必要ですか?

IAMの基本的な役割

IAM(Identity and Access Management)は、AWSリソースへのアクセス制御を安全に行うために必要不可欠なサービスです。IAMを使用することで、異なるユーザー、グループ、ロールに細かい権限を設定し、リソースへのアクセスを管理することができます。これにより、組織内のユーザーが適切なアクセスレベルを持つことで、セキュリティとコンプライアンスが確保されます。

- ユーザーの作成と管理

- アクセスキーの発行と回収

- ポリシーの適用と管理

IAMがもたらすセキュリティ上のメリット

IAMを活用することで、AWS環境のセキュリティを大幅に向上させることができます。例えば、多要素認証(MFA)の導入や、リソースへの最小権限原則の適用、アクセスログの監査など、様々なセキュリティ機能が利用できます。これらの機能により、不正アクセスや権限の濫用を防止し、組織全体のセキュリティポリシーを効果的に実施することが可能になります。

- 多要素認証(MFA)の設定

- 最小権限原則の適用

- アクセスログの定期的な監査

IAMと組織全体の管理効率化

IAMを使用することで、組織全体のAWSリソース管理が効率化されます。管理者は、中央集中的にユーザー、グループ、ロールを管理でき、権限の変更やリソースの割り当てを迅速に行うことができます。また、IAMにより、異なる部門やプロジェクトごとに分離されたアクセス制御を実装でき、組織のスケーラビリティと柔軟性が向上します。

- ユーザーとグループの中央管理

- 部門やプロジェクトごとのアクセス制御

- 権限の迅速な変更と割り当て

AWSのSIDとは何ですか?

AWSのSID (Security Identifier) は、AWS Identity and Access Management (IAM) で使用される一意の識別子です。SIDは、ポリシーの各ステートメントに割り当てられ、特定のアクセス制御ルールを一意に識別するために使用されます。これにより、複数のステートメントが含まれるポリシーの中で、それぞれのアクセス制御ルールを管理しやすくします。

ポリシーのSIDの役割

ポリシーのSIDは、AWS IAMポリシーの各ステートメントを一意に識別するために使用されます。SIDは、ポリシーのステートメントが複雑になり、多くのルールが含まれる場合に、特定のルールを簡単に見つけて管理するのに役立ちます。SIDはオプションですが、複数のステートメントが存在する場合は推奨されます。

SIDの構成要素

SIDは、文字列で構成され、ポリシーの各ステートメントに対して一意である必要があります。SIDには、アルファベット、数字、ハイフン、アンダースコアが使用できます。SIDは、ポリシーのステートメントを一意に識別するための識別子として機能します。

SIDの使用例

SIDの使用例を以下に示します:

- ポリシーのステートメントにSIDを追加することで、特定のアクセス制御ルールを簡単に見つけることができます。

- 複数のステートメントが存在するポリシーでは、SIDを使用して各ルールを一意に識別します。

- SIDは、ポリシーのステートメントを編集または削除する際にも役立ちます。

AWS Identity and Access Management(IAM):アクセス管理のポイント

AWS Identity and Access Management(IAM)は、AWSリソースへのアクセスを管理するためのサービスです。IAMを使用すると、ユーザー、グループ、ロールを作成し、アクセス許可を設定できます。このセクションでは、IAMのアクセス管理に関する重要なポイントを説明します。

IAMユーザーとアクセスキー

IAMユーザーは、AWSアカウント内で個々のユーザーを表します。各IAMユーザーには、アクセスキーが関連付けられており、このキーを使用してAWSリソースにアクセスできます。アクセスキーは、プログラムからAWSにアクセスするために使用されます。

| 用語 | 説明 |

|---|---|

| IAMユーザー | AWSアカウント内の個々のユーザーを表します。 |

| アクセスキー | IAMユーザーに関連付けられたキーで、プログラムからAWSにアクセスするために使用されます。 |

IAMグループ

IAMグループは、複数のIAMユーザーをまとめたものです。グループには、アクセス許可を割り当てることができ、グループ内のユーザーはそのアクセス許可を継承します。グループを使用すると、複数のユーザーに同じアクセス許可を簡単に割り当てることができます。

| 用語 | 説明 |

|---|---|

| IAMグループ | 複数のIAMユーザーをまとめたもので、アクセス許可を割り当てることができます。 |

IAMロール

IAMロールは、AWSリソースに対して一時的なアクセス権限を付与するためのものです。ロールは、AWSサービスや他のAWSアカウントのユーザーにアクセス許可を委任するために使用されます。ロールを使用すると、セキュリティリスクを最小限に抑えながら、アクセス権限を柔軟に管理できます。

| 用語 | 説明 |

|---|---|

| IAMロール | AWSリソースに対して一時的なアクセス権限を付与するためのもので、AWSサービスや他のAWSアカウントのユーザーにアクセス許可を委任できます。 |

IAMポリシー

IAMポリシーは、IAMユーザー、グループ、ロールに対してアクセス許可を定義するためのドキュメントです。ポリシーはJSON形式で記述され、アクセス許可の条件や効果を指定できます。ポリシーを使用すると、粒度の細かいアクセス制御を実現できます。

| 用語 | 説明 |

|---|---|

| IAMポリシー | IAMユーザー、グループ、ロールに対してアクセス許可を定義するためのドキュメントで、JSON形式で記述されます。 |

マルチファクタ認証(MFA)

マルチファクタ認証(MFA)は、AWSアカウントのセキュリティを強化するための機能です。MFAを有効にすると、ユーザーはパスワードに加えて、スマートフォンアプリやハードウェアトークンなどの追加の認証方法を使用してAWSにログインする必要があります。MFAを使用すると、不正アクセスのリスクを大幅に減らすことができます。

| 用語 | 説明 |

|---|---|

| マルチファクタ認証(MFA) | AWSアカウントのセキュリティを強化するための機能で、パスワードに加えて追加の認証方法を使用してログインする必要があります。 |

AWS Identity and Access Managementとは何ですか?

AWS Identity and Access Management(IAM)とは、アマゾンウェブサービス(AWS)が提供するサービスの一つで、AWSリソースへのアクセスを安全に制御するためのユーザー管理とアクセス制御のサービスです。IAMを使用すると、AWSリソースに対するアクセス権限を詳細に設定し、ユーザーやグループに対して必要な権限のみを付与することができます。

IAMユーザーとアクセスキーの管理

IAMでは、AWSアカウント内に複数の IAMユーザーを作成することができます。各IAMユーザーには、アクセスキーとシークレットアクセスキーが付与され、これらのキーを使用してAWSリソースにアクセスできます。 IAMユーザーの作成と管理を行い、必要な権限を付与することで、AWSリソースへのアクセスを制御できます。

- IAMユーザーの作成:AWSアカウント内に新しいIAMユーザーを作成します。

- アクセスキーの管理:IAMユーザーのアクセスキーとシークレットアクセスキーを管理し、定期的なローテーションを行います。

- 多要素認証(MFA)の設定:IAMユーザーに対して多要素認証を設定し、アカウントの安全性を向上させます。

IAMロールと権限の設定

IAMロールを使用すると、AWSリソースに対する一時的なアクセス権限を付与することができます。IAMロールは、特定のAWSリソースやサービスが他のリソースに対してアクセスするために使用されます。IAMロールに適切な権限を設定することで、必要なアクセス権限のみを与えることができます。

- IAMロールの作成:特定のAWSリソースやサービスに対してアクセス権限を付与するIAMロールを作成します。

- 権限の設定:IAMロールにアタッチする権限を設定し、必要なアクセス権限のみを付与します。

- 信頼関係の定義:IAMロールがどのアカウントやサービスから引き受けられるかを定義し、セキュリティを確保します。

IAMポリシーとアクセス制御

IAMポリシーは、IAMユーザー、グループ、またはロールにアタッチすることで、アクセス権限を定義するものです。IAMポリシーを使用すると、AWSリソースに対するアクセス制御を詳細に設定できます。IAMポリシーには、AWSが事前に定義した管理ポリシーや、カスタムポリシーを作成することができます。

- 管理ポリシーの利用:AWSが提供する事前に定義されたポリシーを利用して、一般的なアクセス制御を実装します。

- カスタムポリシーの作成:特定の要件に合わせて、カスタムポリシーを作成し、アクセス制御をカスタマイズします。

- ポリシーのアタッチ:IAMユーザー、グループ、またはロールに適切なポリシーをアタッチし、アクセス権限を付与します。

IAMとはアクセス管理の仕組みですか?

IAMとは、アクセス管理の仕組みであり、ユーザーがシステムやリソースにアクセスする権限を制御するためのソリューションです。IAMは、組織がユーザーの認証と認可を一元的に管理することを可能にし、安全なアクセス制御を実現します。

IAMの主要な機能

IAMの主要な機能は以下の通りです。

- 認証: ユーザーの身元を確認し、本人であることを証明するプロセスです。

- 認可: ユーザーがアクセスできるリソースや実行できる操作を制御するプロセスです。

- アカウント管理: ユーザーアカウントの作成、更新、削除などのライフサイクル管理を行います。

IAMの利点

IAMを導入することで得られる主な利点は以下の通りです。

- セキュリティの向上: 不正アクセスを防止し、データ保護を強化します。

- 効率的な管理: 一元的な管理により、運用コストを削減します。

- コンプライアンス遵守: 法令順守や内部規約の遵守をサポートします。

IAMの実装方法

IAMを実装するには、以下の手順が一般的です。

- 要件定義: 組織のニーズや要件を明確にします。

- ソリューションの選定: 適切なIAM製品やサービスを選択します。

- 設計・実装: IAMシステムを構築し、設定をカスタマイズします。

AWSのエンティティとは何ですか?

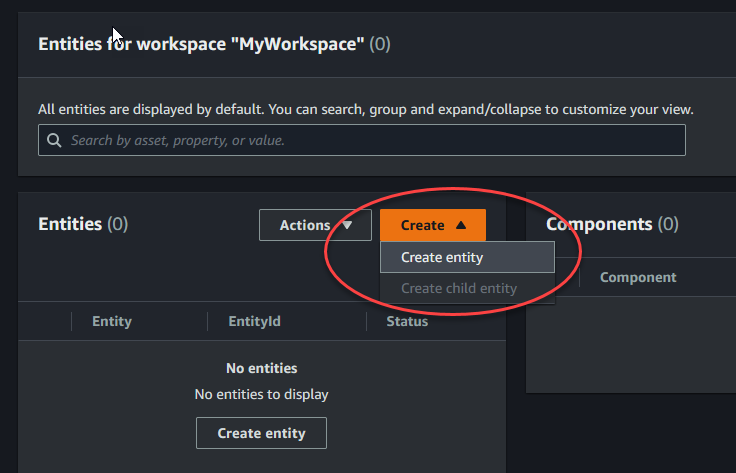

AWSのエンティティとは、Amazon Web Services(AWS)が提供するクラウドサービス上で管理されているリソースや要素のことを指します。ユーザーアカウントやIAMロール、EC2インスタンス、S3バケット、RDSデータベースなど、AWS上で作成・管理されるさまざまなリソースがエンティティに該当します。これらのエンティティは、AWSのサービスを利用する上で重要な要素であり、その作成、管理、運用には適切な権限や設定が求められます。

AWSエンティティの種類

AWSのエンティティは多岐にわたり、以下のような種類があります。

- ユーザーアカウント: AWSサービスを利用するためのアカウント情報。

- IAMロール: AWSリソースにアクセスするための権限を定義したロール。

- EC2インスタンス: 仮想サーバーのこと。アプリケーションやデータをデプロイするための環境を提供します。

エンティティの管理

AWSのエンティティを適切に管理することは、セキュリティやコスト最適化の観点から重要です。

- アクセス制御: IAMを活用して、エンティティへのアクセス権限を適切に設定します。

- モニタリング: CloudWatchなどのサービスを利用して、エンティティの状態やリソース使用状況を監視します。

- コスト管理: タグ付けやコストエクスプローラーを活用して、エンティティのコストを把握・最適化します。

エンティティの運用

AWSのエンティティを効果的に運用するためには、以下のようなtipsがあります。

- 自動化: AWS CloudFormationやAWS CDKを利用して、エンティティのプロビジョニングや管理を自動化します。

- バックアップ: EBSスナップショットやRDSバックアップを定期的に取得し、データ の安全性を確保します。

- セキュリティ強化: セキュリティグループやネットワークACLを適切に設定し、エンティティのセキュリティを強化します。

IDアクセス管理とは何ですか?

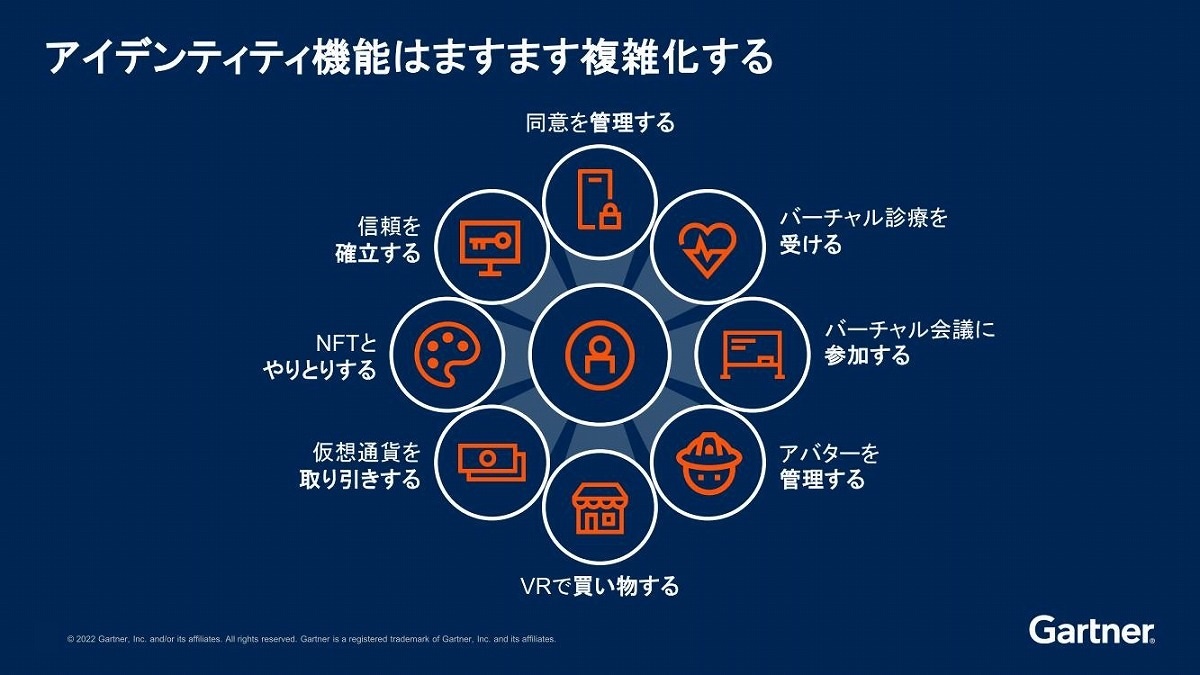

IDアクセス管理とは、組織内の個々のユーザーが持つデジタルアイデンティティと、それに基づいてシステムやリソースへのアクセスを制御するためのプロセスと技術のことです。この管理は、適切な権限を持つユーザーだけがリソースにアクセスできるようにし、情報セキュリティを確保することを目的としています。

IDアクセス管理の重要性

IDアクセス管理は、組織のセキュリティ戦略において重要な役割を果たします。以下のような利点があるため、組織はIDアクセス管理に注力しています。

- 不正アクセスの防止: アクセス権限を適切に管理することで、権限のないユーザがシステムやデータにアクセスすることを防ぎます。

- 内部脅威の軽減: 組織内部のユーザが持つ権限を最小特権の原則に基づいて管理することで、内部からのデータ漏洩や不正行為を防止します。

- コンプライアンス要件の遵守: 多くの業界では、データ保護やプライバシーに関する法律や規制があり、適切なアクセス管理が求められます。

IDアクセス管理の主要な機能

IDアクセス管理には、以下のような主要な機能があります。

- 認証: ユーザが本人であることを確認するプロセスです。パスワード、生体認証、二要素認証など、さまざまな方法が用いられます。

- 認可: ユーザが特定のリソースやデータにアクセスする権限を持っているかどうかを判断します。

- アクセス制御: ユーザが実際にリソースにアクセスする際に、認証と認可に基づいてアクセスを許可または拒否する仕組みです。

IDアクセス管理のベストプラクティス

IDアクセス管理を効果的に行うためには、以下のようなベストプラクティスが推奨されます。

- 最小特権の原則: ユーザに業務遂行に必要な最小限の権限だけを与えることで、リスクを最小限に抑えるアプローチです。

- 定期的なアクセス権限の見直し: ユーザの役割や責任が変更された場合や、定期的にアクセス権限を見直し、不要な権限を削除します。

- 多要素認証の導入: パスワードだけに頼らず、SMS、生体認証など複数の要素を組み合わせて認証を行うことで、セキュリティを強化します。

よくある質問

AWS IAMとは何ですか?

AWS Identity and Access Management(IAM)は、AWSリソースへのアクセスを安全に管理するためのウェブサービスです。IAMを使用すると、ユーザーとグループを作成し、アクセス権限を割り当てることができます。IAMは、AWSリソースに対して詳細なアクセス制御を提供し、必要な権限のみをユーザーに付与することで、セキュリティを強化します。

IAMを使ってユーザーを作成する方法は?

IAMコンソールにログインし、「ユーザー」セクションに移動します。その後、「ユーザーの追加」ボタンをクリックし、ユーザー名とアクセスの種類を選択します。次に、アクセス権限を割り当てるために、IAMポリシーをアタッチします。これにより、ユーザーは指定された権限を持つようになります。

IAMロールとIAMポリシーの違いは何ですか?

IAMロールは、AWSリソースまたはユーザーが一時的に取得できる権限の集合です。一方、IAMポリシーは、リソースへのアクセス権限を定義するドキュメントです。ポリシーは、ユーザー、グループ、またはロールにアタッチされ、アクセス制御を実現します。つまり、IAMロールは権限を取得するためのアイデンティティであり、IAMポリシーは実際のアクセス権限を定義します。

IAMで多要素認証(MFA)を設定する方法は?

IAMユーザーに対して多要素認証(MFA)を有効にするには、まずIAMコンソールにログインし、「ユーザー」セクションで対象のユーザーを選択します。次に、「セキュリティ認証情報」タブで、「MFAデバイスの割り当て」をクリックします。そこから、仮想MFAデバイスまたはU2FセキュリティキーなどのMFAオプションを選択し、設定手順に従います。これにより、ユーザーのアカウントに追加のセキュリティ層が追加されます。

AWS Identity and Access Management:アクセス管理 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事