Access Control in Cryptography:暗号化におけるアクセス制御

暗号化におけるアクセス制御は、データの安全性を確保する上で極めて重要な要素です。この技術は、権限のない者がデータにアクセスすることを防ぐため、個人情報や重要なビジネスデータを守ることに役立ちます。本記事では、暗号化を利用したアクセス制御の基本概念から、現代の技術動向、さらには今後の展望までを解説します。安全なデータ管理のために、暗号化におけるアクセス制御の理解は不可欠です。

アクセス制御にはどんな種類がありますか?

アクセス制御には、暗号化におけるセキュリティを強化するためにさまざまな種類があります。ここでは、主なアクセス制御の種類を解説します。

1. ディスクリートアクセス制御(DAC)

ディスクリートアクセス制御(Discretionary Access Control, DAC)は、リソースの所有者がそのアクセス権限を管理できる仕組みです。ユーザーは自らのリソースに対するアクセスを他のユーザーに許可したり、制限したりすることができます。DACは柔軟性が高い一方で、管理者による細かい制御が難しく、セキュリティ上の脆弱性が指摘されることもあります。

- ユーザーが自らのリソースに対するアクセス権限を管理できる。

- 他のユーザーにアクセス権限を付与したり、取り消したりできる。

- 柔軟性が高いが、セキュリティ上の問題も存在する。

2. マandatoryアクセス制御(MAC)

マandatoryアクセス制御(Mandatory Access Control, MAC)は、システム管理者がアクセス制御を厳格に管理する仕組みです。ユーザーとリソースは、事前に定義されたセキュリティラベル(例えば、機密性レベル)に基づいてアクセスが制御されます。MACは高度なセキュリティが必要な環境、特に政府や軍事機関で使用されることが多いです。

- システム管理者がアクセス制御を厳格に管理する。

- ユーザーとリソースにセキュリティラベルが付けられる。

- 高度なセキュリティが保証されるが、柔軟性に欠ける。

3. ロールベースアクセス制御(RBAC)

ロールベースアクセス制御(RoleBased Access Control, RBAC)は、ユーザーの役割に基づいてアクセス権限を管理する仕組みです。ユーザーは複数のロールに属し、各ロールには特定のアクセス権限が割り当てられます。RBACは、組織内の権限管理を効率化し、セキュリティと運用管理の両面で優れたバランスを提供します。

- ユーザーの役割に基づいてアクセス権限が管理される。

- ユーザーは複数のロールに属し、各ロールに特定のアクセス権限が割り当てられる。

- 組織内の権限管理が効率化される。

暗号鍵の完全性とは?

暗号鍵の完全性とは、鍵が改ざんや欠損を受けていないことを保証することを指します。これは、鍵が信頼性と整合性を維持し、セキュアな通信やデータ保護に使用されることを確認するための重要な要素です。暗号鍵の完全性を確保する方法には、鍵の認証、チェックサムの使用、そして暗号ハッシュ関数の利用があります。

暗号鍵の認証

暗号鍵の認証は、鍵が信頼できるソースから提供され、改ざんされていないことを確認するプロセスです。これには、鍵の署名や証明書の使用が含まれます。これらのメカニズムは、鍵が正当な所有者から提供されていることを証明し、第三者による改ざんを防ぎます。

- 鍵の署名を使用して、鍵の正当性を確認します。

- 鍵の証明書を使用して、鍵が信頼できる認証局から発行されたことを確認します。

- 鍵の認証プロトコルを使用して、鍵の整合性を定期的にチェックします。

チェックサムの使用

チェックサムは、データの整合性を確認するために使用される簡易的なメカニズムです。暗号鍵のチェックサムは、鍵が改ざんされていないことを確認するために使用されます。チェックサムは、鍵のハッシュ値を計算し、その値が予期通りであるかどうかを確認するプロセスを含みます。

- 鍵のハッシュ値を計算し、その値を保存します。

- 鍵が使用されるときに、再度ハッシュ値を計算します。

- 計算されたハッシュ値が保存されたハッシュ値と一致していることを確認します。

暗号ハッシュ関数の利用

暗号ハッシュ関数は、入力データから固定長の出力(ハッシュ値)を生成する一方向関数です。暗号鍵のハッシュ値は、鍵が改ざんされていないことを確認するために使用されます。暗号ハッシュ関数は、チェックサムよりも安全性が高く、鍵の整合性をより信頼性の高い方法で確認することができます。

- 鍵のハッシュ値を計算し、その値を保存します。

- 鍵が使用されるときに、再度ハッシュ値を計算します。

- 計算されたハッシュ値が保存されたハッシュ値と一致していることを確認します。

暗号化におけるアクセス制御の重要性

暗号化におけるアクセス制御は、データの安全性とプライバシーを確保するために不可欠な要素です。アクセス制御は、暗号化されたデータへのアクセスを制限し、許可されたユーザーだけがデータを読み取れるようにします。これにより、データの漏洩や不正アクセスを防ぐことができます。

暗号化とアクセス制御の関係性

暗号化とアクセス制御は、ともに情報セキュリティの重要な要素です。暗号化はデータを盗聴から保護するために使用されますが、アクセス制御はデータへのアクセスを制限し、権限のあるユーザーだけがデータにアクセスできるようにします。 | 暗号化 | アクセス制御 | | --- | --- | | データを秘密にする | データへのアクセスを制限する | | データの機密性を保証 | データの整合性を保証 | | 復号鍵なしではデータは読めない | 権限なしではデータにアクセスできない |

アクセス制御の種類

アクセス制御にはいくつかの種類があります。それぞれの種類は、異なる状況や要件に対応できます。 1. 役割に基づくアクセス制御(RBAC): ユーザーの役割に基づいてアクセス権限を決定します。 2. 属性に基づくアクセス制御(ABAC): ユーザー、リソース、および環境の属性に基づいてアクセス権限を決定します。 3. 強制アクセス制御(MAC): システムがアクセス制御を強制的に実行します。 4. 任意アクセス制御(DAC): ユーザーが自身のデータへのアクセス権限を設定できます。

暗号化アクセス制御の実装

暗号化アクセス制御を実装する方法は多々ありますが、いくつかの一般的な手法が存在します。 1. 公開鍵暗号: 公開鍵と秘密鍵のペアを使用してデータを暗号化・復号化します。 2. 共有鍵暗号: 一つの鍵を使用してデータを暗号化・復号化します。 3. デジタル署名: データの整合性と認証を保証するために使用されます。 4. SSL/TLS: ネットワーク上のデータを保護するために使用されるプロトコルです。

アクセス制御のベストプラクティス

アクセス制御を効果的に実装するために、以下のベストプラクティスに従うことが重要です。 1. 最小権限の原則: ユーザーに必要最小限の権限だけを付与します。 2. 定期的なアクセス権限のレビュー: 定期的にアクセス権限をレビューし、不要な権限を削除します。 3. 多要素認証の導入: ユーザーの認証に複数の要素を使用することで、セキュリティを向上させます。 4. アクセスの監査とログ記録: アクセスを監査し、ログを記録することで、不正アクセスを検出し、トラブルシューティングを容易にします。

暗号化におけるアクセス制御の課題と解決策

暗号化におけるアクセス制御には、いくつかの課題があります。例えば、鍵の管理、パフォーマンスの低下、スケーラビリティの問題などです。しかし、これらの課題は適切な技術と戦略を使用することで解決できます。

アクセス制御方法とは何ですか?

アクセス制御方法とは、コンピューターシステムやネットワークにおいて、ユーザーやプロセスがリソースやデータにアクセスすることを制限するための手法です。攻撃や悪意のある行為からシステムを保護し、情報の機密性、完全性、可用性を維持するために使用されます。

アクセス制御の種類

アクセス制御にはいくつかの種類があります。

- DAC(ディスクリショナリ・アクセス制御): リソースの所有者がアクセス権限を決定する方式です。

- MAC(マンデトリー・アクセス制御): システムが事前に定義されたルールに基づいてアクセス権限を決定する方式です。

- RBAC(ロールベース・アクセス制御): ユーザーの役割に基づいてアクセス権限を決定する方式です。

アクセス制御の重要性

アクセス制御は以下の理由から重要です。

- 機密情報の保護: 機密性の高い情報を不正アクセスから守ることができます。

- システムの安全性向上: 悪意のある攻撃や内部者の不正行為を防ぐことができます。

- コンプライアンス要件の遵守: 法令や業界標準に定められたアクセス制御の要件を満たすことができます。

アクセス制御の実装方法

アクセス制御を実装する方法には以下のようなものがあります。

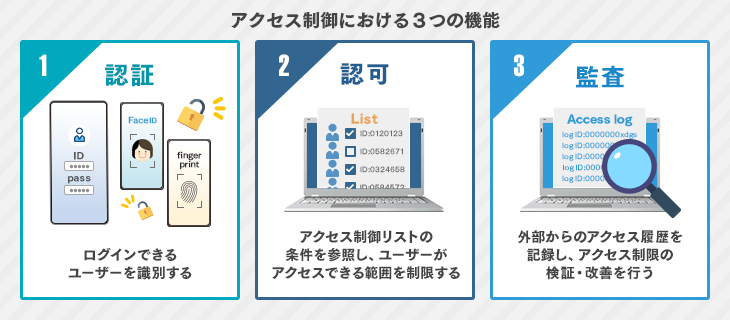

- 認証: ユーザーが本人の証明を行い、システムへのアクセスを許可する手法です。

- 認可: ユーザーがアクセスを要求したリソースへの権限を確認し、アクセスを許可する手法です。

- 監査: ユーザーのアクセス履歴を記録し、不正アクセスの検出や監査に役立てる手法です。

Access Control Systemとは何ですか?

Access Control Systemとは、情報や物理的なリソースに対して不正アクセスを防ぐため、アクセス権限を管理するシステムです。ipes, medidores de flujo, y otros dispositivos電子データや機密情報、設備や施設などの物理的なリソースを保護するために使用されます。このシステムは、ユーザーがリソースに対して持っている権限に基づいて、アクセスを許可または拒否します。

アクセス制御の重要性

アクセス制御は、組織の情報セキュリティ戦略の重要な要素です。それは以下の理由から必要となります。

- 情報保護: 機密情報や個人情報などの重要なデータを悪意のある第三者から保護します。

- リソースの安全性確保: 施設や設備への不正アクセスを防ぎ、安全性を確保します。

- 規制遵守: 多くの業界では、情報保護に関する法的規制があり、それらを遵守するためにもアクセス制御は重要です。

アクセス制御の種類

アクセス制御にはいくつかの種類があり、それぞれが異なる方式でアクセス権限を管理します。

- Role-Based Access Control (RBAC): ユーザーの役割に基づいてアクセス権限を付与します。

- Attribute-Based Access Control (ABAC): ユーザー、リソース、環境などの属性に基づいてアクセス制御を行います。

- Mandatory Access Control (MAC): システムが設定するルールに基づいてアクセス制御を行い、ユーザーはこれを変更できない仕組みです。

アクセス制御の実装

アクセス制御を実装するには、以下の手順が一般的です。

- ポリシーの策定: どのような情報やリソースを保護し、誰がアクセスできるかを定めたポリシーを策定します。

- ユーザー認証: ユーザーが本人であることを確認するための認証を行います。これにはパスワード、生体認証などが用いられます。

- 権限管理: ユーザーに適切なアクセス権限を付与し、必要に応じて変更または削除します。

よくある質問

暗号化におけるアクセス制御とは何ですか?

暗号化におけるアクセス制御とは、データの機密性と完全性を保護するために、権限のないアクセスを防ぐための手段です。データは暗号化され、鍵を所持している者だけがアクセスできるようになります。この技術は、重要な情報を悪意のある第三者から保護するために広く使用されています。

どのような状況で暗号化によるアクセス制御が必要になりますか?

暗号化によるアクセス制御は、インターネットを介したデータ送信、クラウドストレージでのデータ保存、個人情報や企業の機密情報を扱う際など、データが漏洩するリスクがある状況で必要になります。また、リモートワークが普及している今日、データが安全にやり取りされることを保証するために、暗号化によるアクセス制御は欠かせません。

暗号化によるアクセス制御の主要な技術にはどのようなものがありますか?

暗号化によるアクセス制御の主要な技術には、対称鍵暗号と公開鍵暗号があります。対称鍵暗号は、同じ鍵を使用してデータを暗号化および復号化します。一方、公開鍵暗号は、公開鍵と秘密鍵のペアを使用してデータを暗号化および復号化し、セキュリティを更に強化しています。また、デジタル署名やディフィー・ヘルマン鍵交換などの技術も、安全な通信を実現するために使用されています。

暗号化によるアクセス制御の実装にはどのような注意点がありますか?

暗号化によるアクセス制御を実装する際には、鍵の管理が非常に重要です。鍵が漏洩した場合、データのセキュリティが完全に失われてしまうため、鍵は厳重に保管し、正規の手続きを経てのみアクセスできるようにする必要があります。また、使用する暗号化アルゴリズムが最新であり、なkeいぜんされているかどうかも確認することが重要です。さらに、システム全体のセキュリティを確保するために、アクセス制御ポリシーを適切に設定し、定期的なセキュリティ監査を行うことも必要です。

Access Control in Cryptography:暗号化におけるアクセス制御 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事