AWS Access Key GitHub: セキュアな連携

AWS(Amazon Web Services)は、クラウドコンピューティングサービスを提供する巨大プラットフォームです。開発者や企業にとって、AWSのリソースを安全に利用することは非常に重要です。そのため、アクセスキーの管理やGitHubとの連携方法には注意を払う必要があります。この記事では、AWS Access KeyをGitHubと安全に連携させる方法を詳しく解説します。また、不正アクセスや情報漏洩のリスクを最小限に抑えるために、ベストプラクティスや留意点も紹介します。AWSを使い始めたばかりの方から経験豊富な開発者まで、誰もが参考になる内容をお伝えします。

AWSアクセスキーをGitHubにどのようにセキュアに連携させることができますか?

1. 環境変数の使用

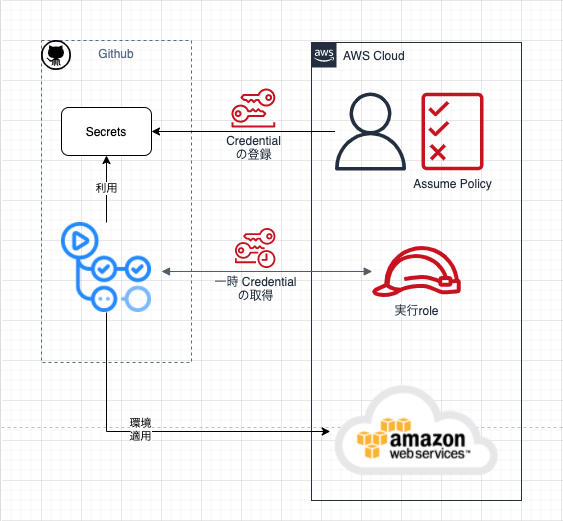

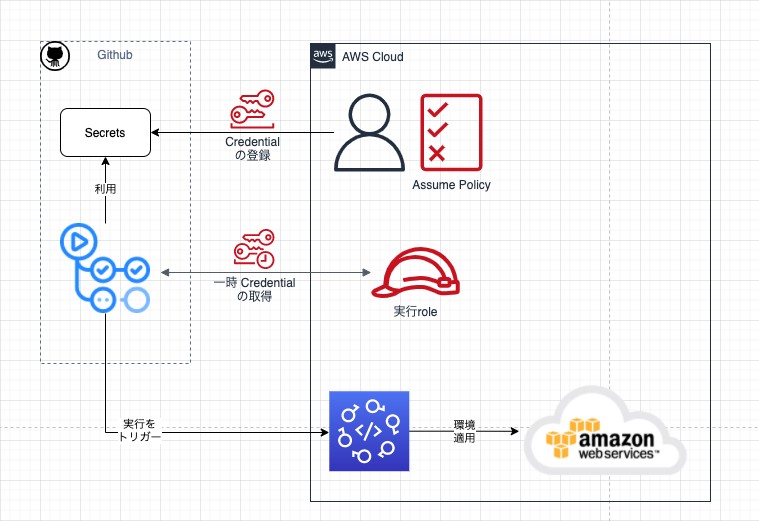

AWSアクセスキーをGitHubにセキュアに連携させる方法の1つは、環境変数を使用することです。環境変数は、コードのソース制御リポジトリには保存されず、実行時に動的に設定されます。これにより、アクセスキーがソースコードに直接含まれるリスクが軽減されます。GitHub Actionsを使用する場合、ワークフローで環境変数としてアクセスキーを設定できます。これには、GitHubの設定ページでシークレットを追加し、ワークフローでそれらを使用するという手順が含まれます。

- GitHubリポジトリの設定ページでシークレットを追加します。

- ワークフローでこれらのシークレットを環境変数として使用します。

- 環境変数を設定することで、アクセスキーがソースコードに含まれないようになります。

2. AWS IAMロールの利用

AWSアクセスキーをGitHubにセキュアに連携させる別の方法は、AWS IAMロールを使用することです。IAMロールは、特定の期間だけ一時的な認証情報を提供します。GitHub Actionsでは、GitHubホストランナーがIAMロールを引き受けることで、一時的な認証情報を取得できます。これにより、固定のアクセスキーを使用する必要がなくなり、セキュリティが向上します。

- AWSでIAMロールを作成し、必要なポリシーを添付します。

- GitHubリポジトリで、AWSロールを引き受けるための設定を行います。

- ワークフローで一時的な認証情報を取得し、AWSリソースにアクセスします。

3. GitHub Secretsの活用

AWSアクセスキーをGitHubにセキュアに連携させる最適な方法の1つは、GitHub Secretsを使用することです。GitHub Secretsは、ワークフロー内で使用されるシークレットを安全に保存および管理するための機能です。これにより、アクセスキーがソースコードや環境設定ファイルに含まれるリスクが軽減されます。GitHub Secretsは、ワークフローで動的に読み取ることができ、セキュリティが確保されます。

- GitHub SecretsにAWSアクセスキーを追加します。

- ワークフローでGitHub Secretsからアクセスキーを読み取ります。

- GitHub Secretsを使用することで、アクセスキーが外部に漏洩するリスクが低減されます。

AWSアクセスキーをGitHubに連携させる際、どのようなセキュリティ対策が必要ですか?

AWSアクセスキーをGitHubに連携させる際、セキュリティ対策は非常に重要です。以下に、AWSアクセスキーをGitHubに連携させる際に必要なセキュリティ対策について説明します。

環境変数の活用

AWSアクセスキーをGitHubに直接記載せず、環境変数として管理することが推奨されます。環境変数を使用することで、シークレット情報をコード内にハードコーディングせずに済みます。具体的な対策として、以下を実施します。

- GitHub Actionsのシークレット設定を使用して、アクセスキーとシークレットキーを環境変数として設定します。

- コード内でこれらの環境変数を読み込むようにします。

- 環境変数の管理には、適切なアクセス制御を適用し、不要なユーザーがアクセスできないようにします。

IAMロールの活用

IAMロールを使用することで、サービス間のアクセスを安全に管理できます。GitHub ActionsからAWSリソースにアクセスする場合、以下の手順を踏みます。

- IAMロールを作成し、必要なアクセス権限を付与します。

- GitHub Actionsのジョブに、このIAMロールをアタッチします。

- GitHub Actionsからのリクエストに対して、一時的なアクセスキーとシークレットキーが自動的に生成され、使用されます。

アクセスキーの定期的なローテーション

アクセスキーは定期的にローテーション(更新)を行うことが重要です。これにより、万が一の漏洩時でも影響を最小限に抑えることができます。以下の手順を実装します。

- アクセスキーの有効期間を設定し、定期的に新しいキーに更新します。

- 新しいアクセスキーが有効になるまで、古いキーは一時的に有効に保ちます。

- 古いキーが不要になったら、削除または無効化します。

GitHubでAWSアクセスキーを使用する際に、IAMロールと比較してどのようなリスクがありますか?

1. アクセスキーの漏洩リスク

GitHubでAWSアクセスキーを使用する場合、最も大きなリスクはアクセストークンの漏洩です。ソースコードや設定ファイルにアクセスキーが含まれている場合、GitHubリポジトリにコミットされると、公開リポジトリでは誰でもアクセスキーを取得できます。非公開リポジトリであっても、チームメンバーの不注意や権限管理のミスにより、アクセスキーが漏洩する可能性があります。IAMロールを使用する場合は、一時的な認証情報が自動的に更新され、長期的なシークレットキーの使用が不要になるため、漏洩のリスクが低減されます。

- 公開リポジトリでは誰でもアクセスキーを取得できる

- 非公開リポジトリでもチームメンバーの不注意や権限管理のミスにより漏洩する可能性がある

- IAMロールは一時的な認証情報が自動的に更新されるため、漏洩のリスクが低減される

2. アクセスキーの管理の難しさ

AWSアクセスキーは、手動で生成・更新・無効化する必要があります。GitHubでアクセスキーを使用する場合、多くの開発者が複数のプロジェクトや環境で同じアクセスキーを使用することがあります。アクセスキーの管理が複雑になると、古いキーが無効化されないまま放置され、セキュリティリスクが高まります。IAMロールを使用すると、アクセスキーの管理が不要となり、認証情報のライフサイクル管理が自動化されます。

- アクセスキーは手動で生成・更新・無効化する必要がある

- アクセスキーの管理が複雑になると、古いキーが無効化されないまま放置される

- IAMロールはアクセスキーの管理が不要となり、認証情報のライフサイクル管理が自動化される

3. プライバシーとアクセス制御の問題

GitHubでAWSアクセスキーを使用する場合、アクセスキーがソースコードや設定ファイルに含まれているため、GitHubリポジトリへのアクセス権限を持つすべてのユーザーがアクセスキーを取得できます。アクセス制御が適切に設定されていないと、意図しないユーザーがAWSリソースにアクセスできる可能性があります。IAMロールを使用すると、GitHubアクションやEC2インスタンスなどの具体的なリソースに対して、一時的な認証情報を提供できます。これにより、リソースへのアクセスを厳密に制御できます。

- GitHubリポジトリへのアクセス権限を持つすべてのユーザーがアクセスキーを取得できる

- アクセス制御が適切に設定されていないと、意図しないユーザーがAWSリソースにアクセスできる

- IAMロールは一時的な認証情報を提供し、リソースへのアクセスを厳密に制御できる

AWSアクセスキーとGitHubの連携を定期的に監査するための最善の方法は何ですか?

AWSアクセスキーとGitHubの連携を定期的に監査するための最善の方法について説明します。AWSアクセスキーは非常に機密性が高く、GitHubとの連携においてもセキュリティを最優先に考える必要があります。以下に、監査のための最善の方法を詳細に解説します。

1. AWSアクセスキーのローテーション

AWSアクセスキーの定期的なローテーションは、セキュリティを強化する上で重要な措置です。AWS Management ConsoleやAWS CLIを用いてアクセスキーを定期的に更新し、古いキーは即座に無効化します。これにより、アクセスキーが漏洩した場合のリスクを最小限に抑えられます。

- AWS Management Consoleにログインし、IAMダッシュボードからユーザーを選択します。

- 「セキュリティ認証情報」タブを開き、現在使用中のアクセスキーを表示します。

- 新しいアクセスキーを作成し、古いキーを無効化します。

2. AWS CloudTrailの利用

AWS CloudTrailは、AWSリソースのAPI呼び出しを監査し、ログを収集するサービスです。GitHubとの連携におけるアクセスキーの使用履歴を追跡し、不正なアクセスを検出することができます。CloudTrailログを定期的にチェックすることで、セキュリティの侵害を早期に発見できます。

- AWS Management Consoleにログインし、CloudTrailダッシュボードを開きます。

- 新しいトレイルを作成し、監査対象のAWSリソースとGitHubアカウントを指定します。

- CloudTrailログを定期的に確認し、不審なAPI呼び出しに注意します。

3. GitHubのシークレットスキャン機能の活用

GitHubには、プッシュされたコードに含まれるシークレット(例:アクセスキー)を自動的に検出するシークレットスキャン機能が備わっています。この機能により、誤ってGitHubリポジトリにアクセスキーをコミットした場合でも、迅速に発見し、対応できます。

- GitHubリポジトリの設定ページを開き、シークレットスキャン機能を有効にします。

- プッシュされたコードを定期的に確認し、検出されたシークレットを適切に処理します。

- 検出されたシークレットがAWSアクセスキーである場合は、即座にAWSでアクセスキーを無効化します。

AWS Access Key GitHub: セキュアな連携

AWS Access KeyをGitHub上で安全に管理し、連携する方法について説明します。

GitHubでのシークレット管理

GitHubでは、リポジトリのSettings > Secretsでシークレットを管理することができます。これにより、AWS Access Keyを安全に保存し、必要な権限を持つユーザーでのみアクセスできるようになります。

AWS Access Keyの権限設定

AWS Access Keyを発行する際には、必要最低限の権限を設定することが重要です。IAM(Identity and Access Management)を使用して、アクセスキーに適切な権限を割り当てましょう。

GitHub Actionsを使用した連携

GitHub Actionsを使用すると、CI/CDパイプライン内でAWS Access Keyを安全に使用できます。ワークフロー内でシークレットを参照し、アクセスキーを使用してAWSリソースと連携できます。

環境変数を使用したキー管理

ローカル開発環境では、環境変数を使用してAWS Access Keyを管理することが望ましいです。環境変数にアクセスキーを設定し、コード内で環境変数を参照することで、キー情報をコードに含めずに連携が可能になります。

エクスポートされたキーの取り扱い

エクスポートされたAWS Access Keyは、安全な場所に保管し、アクセスを制限することが重要です。不必要なキーは削除し、定期的にローテーションすることで、セキュリティを維持できます。

| 項目 | 説明 |

|---|---|

| シークレット管理 | GitHubリポジトリのSettingsでシークレットを管理 |

| 権限設定 | 最小権限の原則に従い、アクセスキーに適切な権限を設定 |

| GitHub Actions連携 | ワークフロー内でシークレットを参照し、AWSと連携 |

| 環境変数管理 | ローカル開発環境で環境変数を使用してキー情報を管理 |

| エクスポートされたキー | 安全な取り扱いとローテーションが重要 |

以上が、AWS Access KeyとGitHubのセキュアな連携に関するポイントです。適切な管理と設定によって、セキュリティを確保しながら効率的な開発が可能になります。

よくある質問

AWS Access KeyをGitHubで使う際のベストプラクティスは何ですか?

AWS Access KeyをGitHubで使用する場合は、セキュリティを最優先に考慮することが重要です。アクセスキーをハードコーディングするのではなく、環境変数やAWS Secrets Managerなどの秘密管理サービスを活用して、アクセスキーを安全に管理することがベストプラクティスです。また、IAMロールやポリシーを使用して、必要最低限の権限しか持たないキーを使用することも重要です。

GitHub ActionsでAWS Access Keyを安全に使用する方法は?

GitHub ActionsでAWS Access Keyを安全に使用するためには、GitHub Secretsを利用します。リポジトリの設定でシークレットを定義し、アクセスキーを dort sicher aufbewahren. Anschließend können Sie in Ihrer GitHub Actions-Workflow-Datei auf diese Geheimnisse verweisen, um auf AWS-Ressourcen zuzugreifen, ohne die Zugriffsschlüssel hart zu codieren. Dies stellt sicher, dass Ihre Zugriffsschlüssel nicht in Ihrem Quellcode offengelegt werden.

AWS Access Keyが漏洩した場合の対処法は?

AWS Access Keyが漏洩した場合は、即座に対処することが重要です。まず、該当のアクセスキーを無効化し、新しいアクセスキーを発行します。また、IAMのアクセス分析を使用して、漏洩したキーで実行された操作を確認し、不正アクセスによる損害を評価します。さらに、セキュリティグループやIAMポリシーの設定を見直し、不要なアクセス権限を削除することで、再度の漏洩リスクを低減します。

GitHubでAWS Access Keyを使用する代替方法はありますか?

GitHubでAWS Access Keyを使用する代替方法として、AWS IAM Rolesを使用する方法があります。GitHub ActionsのOIDC(OpenID Connect)機能を利用することで、GitHub ActionsがAWSリソースにアクセスするために一時的なクレデンシャルを取得できます。これにより、アクセスキーを直接使用することなく、GitHub ActionsからAWSリソースを操作できるため、セキュリティリスクを大幅に低減できます。

AWS Access Key GitHub: セキュアな連携 に類似した他の記事を知りたい場合は、Access 連携と活用 カテゴリにアクセスしてください。

関連記事