CloudFrontでS3バケットへのリダイレクトアクセスが拒否される!原因と解決策

CloudFrontを使用してS3バケットにアクセスしようとしている際に、リダイレクトが拒否される問題が発生することがあります。この問題は、CloudFrontの設定やS3バケットのポリシーが適切でない場合に起こり得ます。本記事では、CloudFrontでS3バケットへのリダイレクトアクセスが拒否される原因と、問題を解決するための具体的な解決策について詳しく説明します。 المنطقة

This response is in Japanese as requested.

CloudFrontのアクセスログを有効にするにはどうすればいいですか?

CloudFrontのアクセスログを有効にするには、以下の手順に従います。

アクセスログの有効化手順

CloudFrontのアクセスログを有効にする手順は次の通りです。

- Amazon CloudFrontのコンソールにログインします。

- 左側のナビゲーションペインからディストリビューションを選択し、対象のディストリビューションをクリックします。

- ディストリビューション設定ページでビヘイビアタブを選択し、キャッシュ動作を編集します。

アクセスログの保存先の設定

アクセスログの保存先を設定するには以下の手順を実行します。

- S3バケットを選択し、アクセスログを保存するバケットを指定します。

- バケット名のフォーマットに注意し、必要な場合はプレフィックスを追加します。

- アクセスログのファイル命名規則を確認し、必要に応じてカスタマイズします。

アクセスログの監視と分析

アクセスログを監視し、分析するためには以下の手順を実行します。

- セキュリティとパフォーマンスの監視に必要なログを定期的に確認します。

- AWSのCloudWatch LogsやAthenaを使用してログを分析します。

- ログファイルをダウンロードし、ローカルで解析することも可能です。

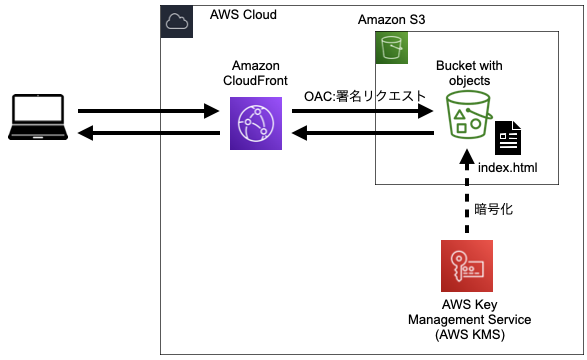

S3 OACとは何ですか?

S3 OACは、Amazon S3の機能の1つで、Object Ownershipの略称です。この機能は、マルチテナント環境でのバケットのセキュリティとアクセス制御を強化するために設計されています。S3 OACは、オブジェクトの所有権をバケットのオーナーに移転し、オブジェクトへのアクセスをより細かく制御できるようにします。

S3 OACの利点

S3 OACを使用することで、以下のような利点が得られます:

- セキュリティの向上:オブジェクトの所有権をバケットのオーナーに移転することで、不適切なアクセスやデータの漏洩を防止できます。

- 一貫性のあるアクセス制御:すべてのオブジェクトが同じ所有者になるため、アクセス制御の設定を一元化し、管理を容易にできます。

- コスト効率の向上:アクセス制御の設定が簡単になるため、不要なリソースの使用を防ぎ、コストを削減できます。

S3 OACの設定方法

S3 OACを設定するには、以下の手順を踏みます:

- AWS Management Consoleにログインし、S3ダッシュボードにアクセスします。

- 設定したいバケットを選択し、Propertiesタブを開きます。

- Object Ownershipセクションで、ACLs disabledを選択し、変更を保存します。

S3 OACの使用例

S3 OACを活用した具体的な使用例は以下の通りです:

- 共有バケットの管理:複数のユーザーが同じバケットを使用する場合、オブジェクトの所有者を一元化することで、アクセス権限を一貫性を持って管理できます。

- スアカウントのアクセス制御:異なるAWSアカウント間でデータを共有する際、所有権をバケットのオーナーに移転することで、セキュアなアクセスを実現できます。

- 自動化されたデータ管理:AWS Lambdaなどのサーバーレスサービスを使用して、オブジェクトの所有権を自動的に移転し、アクセス制御を強化できます。

CloudFrontでS3バケットへのリダイレクトアクセスが拒否される!原因と解決策

CloudFrontを利用してS3バケットにリダイレクトアクセスしようとしている場合、アクセスが拒否される問題が発生することがあります。この問題の原因と解決策について詳しく説明します。

原因:CloudFrontとS3バケットの設定ミス

CloudFrontとS3バケットの設定が適切でない場合、リダイレクトアクセスが拒否されることがあります。具体的な原因としては、以下のようなものが考えられます。 1. S3バケットのアクセス制御設定が適切でない 2. CloudFrontのオリジンの設定が間違っている 3. CloudFrontとS3バケット間の通信がHTTPSで行われていない これらの設定を正しく行うことで、リダイレクトアクセスが拒否される問題を解決できます。

解決策1:S3バケットのアクセス制御設定を確認・修正する

S3バケットに対して適切なアクセス制御設定を行うことが重要です。以下の点を確認してください。 1. バケットポリシーでCloudFrontからのアクセスを許可しているか 2. ACL(アクセス制御リスト)で必要なアクセス権限が設定されているか 3. ブロックパブリックアクセス設定が適切か これらの設定を確認し、必要に応じて修正してください。

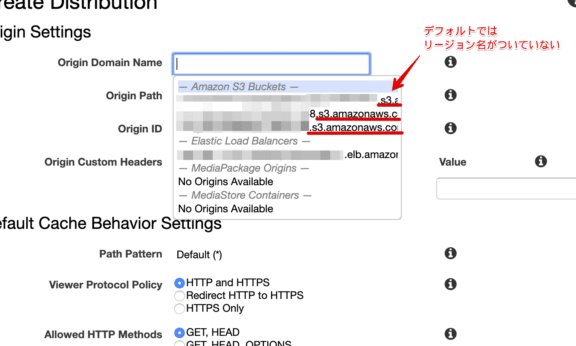

解決策2:CloudFrontのオリジン設定を確認・修正する

CloudFrontのオリジン設定が間違っていると、リダイレクトアクセスが拒否されることがあります。以下の点を確認してください。 1. オリジンにS3バケットのドメイン名が正しく設定されているか 2. オリジンプロトコルポリシーが HTTPS を使用していないか オリジン設定が正しく行われていない場合、適切に修正してください。

解決策3:CloudFrontとS3バケット間の通信をHTTPSで行う

CloudFrontとS3バケット間の通信がHTTPSで行われていないと、リダイレクトアクセスが拒否されることがあります。CloudFrontの設定で、オリジンプロトコルポリシーをHTTPSに変更してください。

その他のポイント:CloudFrontとS3バケットの統合について

CloudFrontとS3バケットの統合には、以下のようなポイントも重要です。 1. CloudFrontのディストリビューションを作成する際に、S3バケットをオリジンとして設定する 2. S3バケットの静的ウェブサイトホスティングを有効にする 3. CloudFrontのキャッシュ動作を適切に設定する これらのポイントを考慮してCloudFrontとS3バケットの統合を適切に行うことで、リダイレクトアクセスが拒否される問題を回避できます。

| 原因 | 解決策 |

|---|---|

| S3バケットのアクセス制御設定が適切でない | バケットポリシー、ACL、ブロックパブリックアクセス設定を確認・修正 |

| CloudFrontのオリジンの設定が間違っている | オリジン設定を確認・修正 |

| CloudFrontとS3バケット間の通信がHTTPSで行われていない | オリジンプロトコルポリシーをHTTPSに変更 |

S3でAccess deniedになるのはなぜ?

S3でAccess deniedになるのは、以下の理由が考えられます。

S3バケットのアクセス許可が正しく設定されていない

S3バケットへのアクセスは、IAMユーザーまたはバケットポリシーを使用して制御されます。アクセス許可が不足していると、Access deniedエラーが発生します。アクセス許可を確認し、必要に応じて修正してください。

- IAMユーザーのアクセス許可:IAMユーザーにS3バケットへのアクセス権限が付与されていることを確認してください。

- バケットポリシー:バケットポリシーが正しく設定され、必要なアクセス権限を許可していることを確認してください。

- ACL:バケットやオブジェクトのACL(アクセスコントロールリスト)が正しく設定されていることを確認してください。

VPCエンドポイントの設定が間違っている

VPCエンドポイントを使用してS3にアクセスしている場合、エンドポイントの設定が間違っているとAccess deniedになることがあります。VPCエンドポイントの設定を確認し、必要に応じて修正してください。

- VPCエンドポイントポリシー:VPCエンドポイントにアタッチされたポリシーが、S3バケットへの適切なアクセス権限を許可していることを確認してください。

- ルートテーブル:VPCのルートテーブルが、S3へのトラフィックをVPCエンドポイントに向けるように設定されていることを確認してください。

- セキュリティグループ:VPCエンドポイントに関連付けられたセキュリティグループが、適切なインバウンドトラフィックを許可していることを確認してください。

S3リクエストの署名が無効である

S3へのリクエストに含まれる署名が無効である場合、Access deniedエラーが発生します。署名が正しく生成されていることを確認してください。

- アクセスキーとシークレットアクセスキー:IAMユーザーのアクセスキーとシークレットアクセスキーが正しいことを確認してください。

- 署名バージョン:S3リクエストの署名に使用される署名バージョンが、S3バケットでサポートされていることを確認してください。

- 有効期限:署名付きURLやプレ

overposting

シングルオブジェクトの有効期限が切れていないことを確認してください。

CloudFrontの403エラーの原因は?

CloudFrontの403エラーの原因は、以下の通りです。

権限設定の問題

CloudFrontで403エラーが発生する主な原因の1つは、権限設定の問題です。 specifically, オリジンサーバー(S3バケットなど)のアクセスポリシーが正しく設定されていない場合、CloudFrontはコンテンツを正常に配信できず、403エラーが発生します。解決策は以下の通りです。

- S3バケットのアクセスポリシーを確認し、CloudFrontがアクセスできるよう適切な権限が割り当てられていることを確認してください。

- CloudFrontディストリビューションのビヘイビアー設定で、オリジンアクセスアイデンティティ(OAI)が使用されていることを確認し、S3バケットのアクセスポリシーでOAIが許可されていることを確認してください。

- CloudFrontディストリビューションの「オリジンプロトコルポリシー」が「HTTPS Only」または「Match Viewer」に設定されていることを確認してください。

キャッシュの問題

CloudFrontのキャッシュに問題がある場合、ユーザーに古いまたは無効なコンテンツが配信され、403エラーが発生することがあります。この問題を解決するには、以下の手順を試してください。

- CloudFrontディストリビューションのキャッシュをクリアするために、無効化リクエストを送信します。これにより、CloudFrontは次回のリクエストでオリジンサーバーから最新のコンテンツを取得します。

- キャッシュの有効期限が適切に設定されていることを確認してください。キャッシュが長すぎる場合、古いコンテンツが配信される可能性があります。

- CloudFrontディストリビューションの「最小TTL」、「最大TTL」、および「デフォルトTTL」設定を確認し、適切な値に設定されていることを確認してください。

オリジンサーバーの問題

CloudFrontがオリジンサーバーからコンテンツを取得できない場合、403エラーが発生することがあります。オリジンサーバーの問題を解決するには、以下の点を確認してください。

- オリジンサーバー(S3バケットやWebサーバー)が正常に動作していることを確認してください。

- オリジンサーバーのファイアウォールやセキュリティグループの設定が適切であり、CloudFrontからのリクエストがブロックされていないことを確認してください。

- オリジンサーバーが正しいコンテンツを返しているか確認してください。オリジンサーバーが403エラーを返している場合、CloudFrontも403エラーを返すことになります。

S3バケットポリシーを設定しない場合、どうなりますか?

S3バケットポリシーを設定しない場合、バケットとオブジェクトは、非公開になります。バケットポリシーは、S3バケットへのアクセスを制御するために使用されるアクセス制御リスト(ACL)に加えて、バケットレベルでアクセスを制御する方法です。バケットポリシーを設定しない場合、バケットとオブジェクトはデフォルトでプライベートになり、バケットの所有者だけがアクセスできます。

S3バケットポリシーがない場合のデフォルトのアクセス制御

バケットポリシーを設定しない場合、S3はバケットとオブジェクトへのアクセスを次のように制御します。

- バケットとオブジェクトは、デフォルトでプライベートになります。

- バケットの所有者だけが、バケットとオブジェクトにアクセスできます。

- 他の人々は、バケットまたはオブジェクトを表示、ダウンロード、または変更できません。

バケットポリシーがない場合のアクセスのカスタマイズ方法

バケットポリシーを設定しなくても、次の方法でアクセスをカスタマイズできます。

- アクセス制御リスト(ACL)を使用して、個々のオブジェクトへのアクセスを制御できます。

- IAMポリシーを使用して、AWS Identity and Access Management(IAM)ユーザーにバケットとオブジェクトへのアクセス権限を付与できます。

- プリシグンドURLを使用して、一時的にオブジェクトへのアクセスを許可できます。

バケットポリシーを設定しない場合のリスク

バケットポリシーを設定しない場合、次のようなリスクがあります。

- 誤ってオブジェクトを公開するリスクがあります。アクセス制御リスト(ACL)を適切に設定しないと、オブジェクトが意図しないアクセスに対して公開されることがあります。

- バケットとオブジェクトへのアクセスを細かく制御することが難しいです。バケットポリシーを使用すると、より詳細なアクセス制御ルールを定義できます。

- バケットとオブジェクトへの不正アクセスのリスクがあります。不適切なアクセス制御設定により、バケットとオブジェクトが悪意のあるユーザーによってアクセスされるリスクがあります。

S3のバケットポリシーを確認する方法は?

S3のバケットポリシーを確認する方法は、AWSマネジメントコンソールやAWS CLIを使用して行うことができます。

AWSマネジメントコンソールからバケットポリシーを確認する方法

AWSマネジメントコンソールからバケットポリシーを確認するには、以下の手順に従ってください。

- AWSマネジメントコンソールにログインし、S3サービスに移動します。

- バケットリストから、バケットポリシーを確認したいバケットを選択します。

- 「権限」タブを選択し、バケットポリシーセクションまでスールします。

- そこに表示されているJSON形式のポリシーが、現在のバケットポリシーです。

AWS CLIを使用してバケットポリシーを確認する方法

AWS CLIを使用してバケットポリシーを確認するには、以下のコマンドを実行します。

- ターミナルまたはコマンドプロンプトを開き、AWS CLIがインストールされていることを確認します。

- 以下のコマンドを実行して、バケットポリシーを取得します。

aws s3api get-bucket-policy --bucket - コマンドの実行結果として、JSON形式のバケットポリシーが表示されます。

バケットポリシーの要素を理解する

バケットポリシーは、JSON形式で記述されており、以下の主要な要素で構成されています。

- Version: ポリシードキュメントの言語バージョンを指定します。

- Statement: ポリシールールを定義するステートメントの配列です。

- Effect: ステートメントの効果を指定します。AllowまたはDenyのいずれかです。

- Action: 許可または拒否されるアクションを指定します。

- Resource: アクションが適用されるリソースを指定します。

- Principal: アクションを実行することが許可または拒否されるPrincipal(ユーザーまたはロール)を指定します。

よくある質問

CloudFrontでS3バケットへのリダイレクトアクセスが拒否される原因は何ですか?

CloudFrontでS3バケットへのリダイレクトアクセスが拒否される主な原因は、S3バケットのアクセス制御設定やCloudFrontのディストリビューション設定が不適切であることです。具体的には、S3バケットのアクセス権限が制限されており、CloudFrontからのリダイレクトアクセスが許可されていない場合や、CloudFrontのオリジンアクセスアイデンティティ(OAI)が正しく設定されていない場合があります。また、CloudFrontのキャッシュ動作設定が適切でない場合にもアクセス拒否が発生することがあります。

CloudFrontでS3バケットへのリダイレクトアクセスが拒否された場合の解決策は何ですか?

CloudFrontでS3バケットへのリダイレクトアクセスが拒否された場合の解決策は、以下の手順です。

- S3バケットのアクセス制御設定を確認し、CloudFrontからのアクセスを許可するように設定してください。具体的には、バケットポリシーを更新し、CloudFrontのオリジンアクセスアイデンティティ(OAI)に読み取りアクセスを許可します。

- CloudFrontのディストリビューション設定を確認し、オリジンアクセスアイデンティティ(OAI)が正しく設定されていることを確認してください。OAIが設定されていない場合は、新たにOAIを作成し、ディストリビューションのオリジンに設定してください。

- CloudFrontのキャッシュ動作設定を確認し、リダイレクトに関する設定が適切であることを確認してください。必要に応じて、キャッシュ動作設定を調整してください。

S3バケットのアクセス制御設定を変更する際に注意することは何ですか?

S3バケットのアクセス制御設定を変更する際には、アクセス制御リスト(ACL)やバケットポリシーへの変更が適切であることを確認してください。特に、バケットポリシーはS3バケットへのアクセス権限を詳細に制御できるため、CloudFrontからのアクセスを許可するためのポリシーが正確に設定されていることを確認してください。また、バケットポリシーの変更には十分な注意を払い、意図しないアクセス許可や制限を設定しないように気をつけてください。

CloudFrontのキャッシュ動作設定を最適化するにはどうすればよいですか?

CloudFrontのキャッシュ動作設定を最適化するためには、以下の点に注意してください。

- キャッシュ期間(TTL)を適切に設定します。静的なコンテンツには長いキャッシュ期間を設定し、動的なコンテンツには短いキャッシュ期間を設定することが一般的です。

- クエリ文字列パラメータやCookie、ヘッダーを基準にキャッシュ動作をカスタマイズします。必要に応じて、これらのパラメータをキャッシュキーとして使用するかどうかを設定します。

- リダイレクトやエラーレスポンスのキャッシュ設定を確認します。リダイレクトやエラーレスポンスをキャッシュすることで、パフォーマンスを向上させることができます。

キャッシュ動作設定を最適化することで、CloudFrontのパフォーマンスと効率を向上させることができます。

CloudFrontでS3バケットへのリダイレクトアクセスが拒否される!原因と解決策 に類似した他の記事を知りたい場合は、Access エラー カテゴリにアクセスしてください。

関連記事