AWSアカウント間でDynamoDBテーブルにアクセスする方法!クロスアカウントアクセス

AWSを利用する上で、複数のアカウント間でDynamoDBテーブルにアクセスする必要がある場合があります。スアカウントアクセスと呼ばれるこの機能は、異なるAWSアカウント間でリソースを共有することを可能にします。本記事では、AWSアカウント間でDynamoDBテーブルにアクセスする方法を詳しく解説します。また、スアカウントアクセスの設定方法や、セキュリティや権限管理に関するベストプラクティスも紹介します。この機能を活用することで、効率的なデータ管理とコラボレーションが実現できます。

クロスアカウントアクセスとは何ですか?

スアカウントアクセスとは、AWSの異なるアカウント間でリソースにアクセスできる機能のことを指します。特にDynamoDBテーブルの場合、スアカウントアクセスを使用することで、他のAWSアカウントからテーブルに読み書きできます。これにより、複数のチームや組織が同じデータを共有したり、サービス間でデータを連携させたりすることが可能になります。

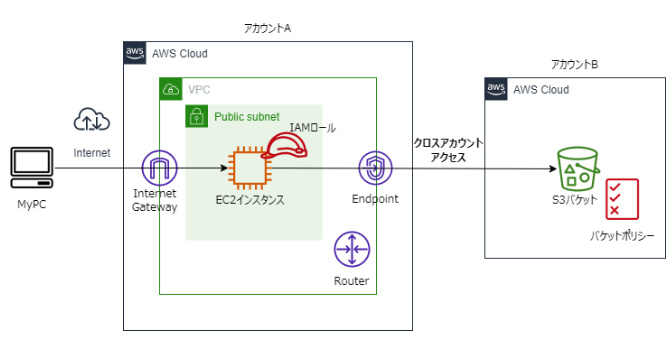

スアカウントアクセスの基本構成

スアカウントアクセスを設定するには、以下の手順が必要です。

- リソース所有者アカウントで、アクセスを許可するAWSアカウントのARN(Amazon Resource Name)を指定する。

- アクセス元アカウントで、必要なIAMロールやユーザーに対してスアカウントアクセスの権限を付与する。

- アクセス元アカウントから、リソース所有者アカウントのテーブルにアクセスするためのAPIコールを行う。

スアカウントアクセスのセキュリティ

スアカウントアクセスを安全に実装するために、以下の点に注意する必要があります。

- 最小権限原則を適用し、必要な最小限の権限のみを付与する。

- ポリシーを適切に設定し、アクセスを細かく制御する。

- 監査ログを定期的に確認し、不審なアクセスがないか確認する。

スアカウントアクセスのユースケース

スアカウントアクセスは、以下のユースケースで活用されます。

- マルチテナントアプリケーションで、異なる顧客のデータを分離しながら共有する。

- 開発とプロダクション環境間でデータを移行または同期する。

- パートナー間のデータ共有で、異なる組織が同じデータにアクセスできるようにする。

AWSのクロスアカウントのメリットは?

AWSのスアカウントのメリットは多岐にわたります。特に、AWSアカウント間でDynamoDBテーブルにアクセスする方法において、スアカウントアクセスは以下のような利点を提供します。

1. リソース共有の容易さ

スアカウントアクセスを使用することで、異なるAWSアカウント間でDynamoDBテーブルを簡単に共有できます。これにより、データの重複を避け、各アカウントが同じデータソースを利用することが可能になります。

- データの一元管理が可能になり、更新や維持が効率的に行えます。

- 異なるチームや部門が同じデータにアクセスできるため、協働が促進されます。

- セキュリティの観点からも、データの複製を減らすことでリスクを低減できます。

2. セキュリティの強化

スアカウントアクセスは、IAMロールやポリシーを活用することで、細かなアクセス制御を実現します。これにより、DynamoDBテーブルへのアクセスを厳密に管理し、適切なユーザーにだけアクセスを許可できます。

- IAMロールを使用して、特定の操作やリソースへのアクセスを制限できます。

- 一時的なアクセス権限の付与が可能で、必要最小限の権限での操作を実現します。

- アクセスログの記録と監査が容易になり、セキュリティ監視が強化されます。

3. コスト管理の効率化

スアカウントアクセスにより、リソースの共有が可能になることで、冗長なリソースの作成や維持に関連するコストを削減できます。特に、DynamoDBテーブルの使用料金は、リクエスト数やストレージ容量によって決まります。

- 同じテーブルを複数のアカウントで共有することで、リクエスト数やストレージ容量の無駄を防ぎます。

- リソースの最適化が可能になり、コスト効率の良い運用が実現します。

- コスト管理ツールを使用して、スアカウント間でのリソース利用を一元管理できます。

Cross Accountとは何ですか?

Cross Accountとは、AWSの異なるアカウント間でリソースにアクセスできる仕組みのことです。これにより、複数のアカウントを管理しつつ、リソースを共有したり、アクセスを許可したりできます。DynamoDBのテーブルにスアカウントでアクセスする際には、リソースベースのポリシーやIAMロールなどを使用して、適切なアクセス制御を設定します。

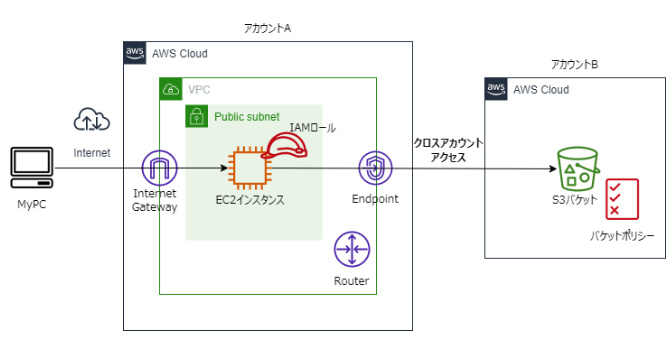

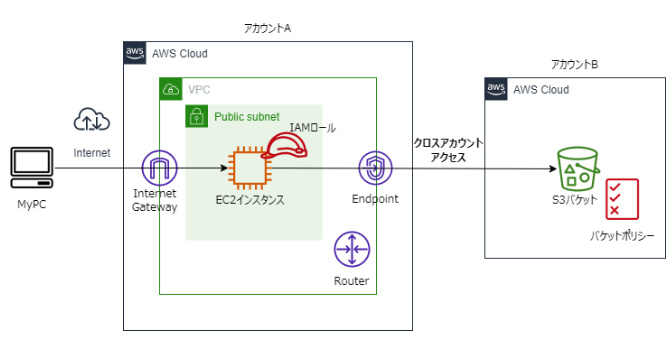

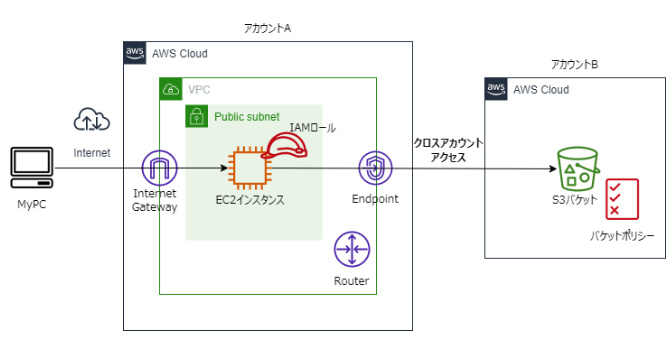

スアカウントアクセスの基本原理

スアカウントアクセスの基本原理は、信頼関係の設定にあります。リソースを提供するアカウント(リソースアカウント)と、リソースにアクセスするアカウント(リクエストアカウント)の間で信頼関係を確立します。具体的には、リソースアカウントでIAMロールを作成し、リクエストアカウントのIAMエンティティ(ユーザー、グループ、ロール)を信頼するように設定します。これにより、リクエストアカウント側から、リソースアカウントのDynamoDBテーブルにアクセスすることができます。

- リソースアカウントでIAMロールを作成する。

- リクエストアカウントのIAMエンティティを信頼するようにIAMロールを設定する。

- リクエストアカウント側から、作成されたIAMロールを引き受けてDynamoDBテーブルにアクセスする。

DynamoDBテーブルへのスアカウントアクセスの設定方法

DynamoDBテーブルへのスアカウントアクセスの設定方法は以下の手順に従います。まず、リソースアカウントでIAMロールを作成し、リクエストアカウントのIAMエンティティが引き受けることを許可します。次に、DynamoDBテーブルのリソースベースのポリシーを設定して、特定のIAMロールがテーブルにアクセスできるようにします。最後に、リクエストアカウント側で、作成されたIAMロールを使用してDynamoDBテーブルにアクセスします。

- リソースアカウントでIAMロールを作成し、リクエストアカウントのIAMエンティティを信頼するように設定する。

- DynamoDBテーブルのリソースベースのポリシーで、作成したIAMロールがテーブルにアクセスできるように設定する。

- リクエストアカウント側で、IAMロールを使用してDynamoDBテーブルにアクセスする。

スアカウントアクセスのセキュリティ上の考慮事項

スアカウントアクセスのセキュリティ上の考慮事項には、適切なアクセス制御と監査の実施が重要です。まず、最小権限の原則に従って、必要な権限のみを付与するようにします。次に、アクセスログの収集と監査を行って、不正なアクセスを検出できるようにします。最後に、定期的にアクセス制御をレビューし、不要なアクセス権限を削除します。

- 最小権限の原則に従って、必要な権限のみを付与する。

- アクセスログの収集と監査を実施して、不正なアクセスを検出する。

- 定期的にアクセス制御をレビューし、不要なアクセス権限を削除する。

AWSアカウント間でDynamoDBテーブルにアクセスする方法:スアカウントアクセス

AWSのDynamoDBは、高速でスケーラブルなNoSQLデータベースサービスですが、複数のAWSアカウント間でDynamoDBテーブルを共有し、アクセスできるスアカウントアクセス機能も提供しています。この機能を利用することで、例えば異なる部門やプロジェクトチームが、それぞれ独自のAWSアカウントを持っていても、中央のデータリポジトリとしてDynamoDBテーブルを共有し、効率的なデータ管理とコラボレーションが可能になります。

IAMロールを使用したスアカウントアクセスの設定

スアカウントアクセスを設定するためには、まず、リソースを共有する側のAWSアカウント(信頼側)でIAMロールを作成し、他のAWSアカウント(信頼する側)にそのロールを引き受ける権限を付与する必要があります。このIAMロールには、DynamoDBテーブルへのアクセスに必要な権限を割り当てます。

DynamoDBテーブルのアクセスポリシーの設定

次に、IAMロールとは別に、共有するDynamoDBテーブル自体のアクセスポリシーを設定し、IAMロールがそのテーブルにアクセスできるよう許可を与える必要があります。このアクセスポリシーでは、具体的にどのアクション(例えば、読み取り、書き込み)を許可するかを定義します。

信頼する側のAWSアカウントでの設定

信頼する側のAWSアカウントでは、信頼側から提供されたIAMロールを引き受けて、DynamoDBテーブルにアクセスするための認証情報を取得します。この認証情報を使用して、アプリケーションやAWS CLIなどからDynamoDBテーブルにアクセスできるようになります。

シークレットマネージャーを利用した資格情報の管理

スアカウントアクセスに必要なIAMロールの認証情報を安全に管理するために、AWSのシークレットマネージャーを利用することができます。シークレットマネージャーは、認証情報を暗号化して保存し、必要に応じて安全にアクセスできるサービスです。これにより、アプリケーションからのアクセス時に認証情報が漏洩するリスクを抑制できます。

スアカウントアクセスの監査とモニタリング

スアカウントアクセスのセキュリティを確保するために、AWS CloudTrailやAWS IAM Access Analyzerなどのサービスを利用して、アクセスの監査とモニタリングを行うことが重要です。これらのサービスを利用することで、不正アクセスや権限の誤設定を早期に検出し、適切な対策を講じることができます。

| ステップ | 説明 |

|---|---|

| 1. IAMロールの作成 | 信頼側のAWSアカウントでIAMロールを作成し、信頼する側のアカウントにロールを引き受ける権限を付与します。 |

| 2. DynamoDBテーブルのアクセスポリシーの設定 | 共有するDynamoDBテーブルのアクセスポリシーを設定し、IAMロールからのアクセスを許可します。 |

| 3. 信頼する側のAWSアカウントでのIAMロールの引き受け | 信頼する側のAWSアカウントで、信頼側から提供されたIAMロールを引き受けて、DynamoDBテーブルにアクセスするための認証情報を取得します。 |

| 4. シークレットマネージャーによる認証情報の管理 | シークレットマネージャーを利用して、IAMロールの認証情報を安全に管理します。 |

| 5. 監査とモニタリング | AWS CloudTrailやAWS IAM Access Analyzerを利用して、スアカウントアクセスの監査とモニタリングを行います。 |

AWSのクロスアカウントアクセスとは何ですか?

AWSのスアカウントアクセスとは、異なるAWSアカウント間でリソースやサービスにアクセスできる機能です。これにより、複数のアカウントでリソースを共有し、セキュリティと管理を強化できます。

スアカウントアクセスの利点

スアカウントアクセスには以下のような利点があります。

- セキュリティの向上: 各アカウントのアクセス権限を最小限に抑えることで、セキュリティリスクを軽減できます。

- 効率的なリソース管理: リソースを共有することで、冗長性の排除やコスト削減が可能になります。

- アクセスの柔軟性: 必要に応じて異なるアカウントからのアクセスを許可または制限できるため、柔軟なアクセス制御が可能です。

スアカウントアクセスの実装方法

スアカウントアクセスを実現する方法はいくつかあります。

- IAMロール: 別のアカウントでIAMロールを作成し、アクセスを許可することで、スアカウントアクセスを実現できます。

- リソースベースのポリシー: S3バケットやKMSキーなどの特定のリソースに対して、他のアカウントからのアクセスを許可するポリシーを設定できます。

- AWS Organizations: 複数のアカウントをまとめて管理することで、スアカウントアクセスを簡素化できます。

スアカウントアクセスのベストプラクティス

スアカウントアクセスを安全に実装するためのベストプラクティスは以下の通りです。

- 最小権限の原則: 必要な権限のみを付与し、過剰なアクセス権限を与えないようにします。

- 監査とログ: スアカウントアクセスのログを記録し、定期的に監査を行うことで、不正アクセスを検出しやすくなります。

- ロールとポリシーの定期的な見直し: 従業員の役割やプロジェクトの変化に応じて、ロールとポリシーを定期的に見直し、不要なアクセス権限を削除します。

クロスアカウントアクセスとは?

スアカウントアクセスとは、異なるアカウント間でデータやリソースを共有またはアクセスする機能です。ユーザーは、一つのアカウントから別のアカウントの情報にアクセスできるようになり、作業効率が向上します。

スアカウントアクセスの利点

スアカウントアクセスは、以下のような利点があります。

- 効率的: 一つのアカウントから複数のアカウントにアクセスできるため、作業が効率化されます。

- セキュリティ: 適切な権限設定により、アカウント間のデータ共有が安全に行えます。

- コラボレーション: チームメンバー間でデータを共有しやすくなり、よりスムーズなコラボレーションが可能になります。

スアカウントアクセスのリスク

スアカウントアクセスには、以下のようなリスクがあります。

- 情報漏洩: 不適切な権限設定や管理がなされていない場合、重要な情報が漏洩するリスクがあります。

- アカウント乗っ取り: アカウントのセキュリティが十分でない場合、アカウントが乗っ取られる危険性があります。

- 設定の複雑さ: スアカウントアクセスの設定は複雑であり、適切な知識がないと設定ミスが発生する可能性があります。

スアカウントアクセスの設定方法

スアカウントアクセスを設定するには、以下の手順を実行します。

- 権限設定: アカウント間で共有するデータやリソースに対する適切な権限を設定します。

- ロールの作成: アクセス権限を持つユーザーに対して、適切なロールを作成します。

- アクセス制御: 必要な場合のみアクセスを許可し、常時監視して不正アクセスを防ぎます。

複数のAWSアカウントを統合し、一元的に管理するサービスはどれですか?

AWS Organizationsは、複数のAWSアカウントを統合し、一元的に管理するサービスです。このサービスを利用することで、複数のAWSアカウントのポリシー管理、コスト管理、セキュリティ管理などを一元的に行うことができます。

AWS Organizationsの主な機能

AWS Organizationsを利用することで、以下のような機能を利用することができます。

- 一元的なアカウント管理: 複数のAWSアカウントを一元的に管理することができます。

- ポリシー管理: 組織全体のサービス制御ポリシー(SCP)を設定し、アカウントの権限を一元管理できます。

- コスト管理: 組織全体のAWS利用料金を一元的に管理し、コスト配分タグを利用して詳細なコストレポートを作成できます。

AWS Organizationsの利点

AWS Organizationsを利用することで、以下のような利点があります。

- 効率的な管理: 複数のAWSアカウントを一元管理することで、管理作業が効率化されます。

- 強化されたセキュリティ: 組織全体のポリシーを一元管理することで、セキュリティレベルが向上します。

- コスト最適化: 組織全体のコストを一元管理し、コスト配分タグを活用することで、コスト最適化が可能になります。

AWS Organizationsの設定手順

AWS Organizationsを設定するための基本的な手順は以下の通りです。

- 組織の作成: AWS Management ConsoleからAWS Organizationsを起動し、組織を作成します。

- アカウントの追加: 組織にアカウントを追加します。新しいアカウントを作成するか、既存のアカウントを招待することができます。

- サービス制御ポリシーの設定: 組織全体のポリシーを設定し、アカウントの権限を制御します。

AWS DynamoDB Acceleratorとは何ですか?

AWS DynamoDB Accelerator(DAX)は、Amazon DynamoDBのためのフルマネージドインメモリキャッシュサービスです。DynamoDBの読み取り性能をミリ秒未満まで向上させることができ、読み取り集中型のアプリケーションや、高速な読み取り応答が必要なリアルタイムアプリケーションに適しています。

DAXの利点

DAXを使用すると、以下のような利点があります:

- 高速な読み取り性能: DAXは、DynamoDBテーブルからデータをキャッシュし、ミリ秒未満の読み取りレイテンシを実現します。

- スケーラビリティ: DAXは、読み取り要求の増加に応じて自動的にスケールアップまたはスケールダウンします。

- 費用効率: DAXは、DynamoDBからの読み取りリクエストを減らし、コストを削減することができます。

DAXの動作原理

DAXは、DynamoDBテーブルのデータをインメモリにキャッシュし、読み取り要求に対して高速な応答を提供します。DAXは、以下の方法で動作します:

- DAXクラスタに読み取りリクエストが送信されます。

- DAXは、要求されたデータがキャッシュ内にあるかどうかを確認します。

- データがキャッシュに存在する場合は、DAXはキャッシュからデータを返します。一方、データがキャッシュに存在しない場合は、DAXはDynamoDBからデータを取得し、キャッシュに格納してからデータを返します。

DAXの使用シナリオ

DAXは、以下のようなシナリオで効果を発揮します:

- 読み取り集中型アプリケーション: 高い読み取り要求を持つアプリケーションで、高速な応答が求められます。

- リアルタイムアプリケーション: ゲーム、IoT、モバイルアプリなど、リアルタイム性が重要なアプリケーション。

- キャッシュ可能なデータ: 頻繁にアクセスされるが、頻繁に変更されないデータをキャッシュすることが効果的です。

よくある質問

AWSアカウント間でDynamoDBテーブルにアクセスするための基本的な手順は何ですか?

AWSアカウント間でDynamoDBテーブルにアクセスするためには、まず、スアカウントアクセスを設定する必要があります。この設定を行うには、まずアクセスを許可する側のアカウントでIAMロールを作成し、そのロールにDynamoDBテーブルへのアクセス権限を付与します。次に、アクセスする側のアカウントで、作成したIAMロールを引き受け、AssumeRoleを使用してそのロールとしてアクセスを行います。この手順により、セキュリティを維持しつつ、効率的なスアカウントアクセスが実現できます。

スアカウントアクセスに必要なIAMロールの設定方法は?

スアカウントアクセスに必要なIAMロールを設定するには、まずアクセスを許可する側のアカウントでIAMロールを作成します。このロールには、DynamoDBテーブルへのアクセス権限を付与する必要があります。具体的には、`AmazonDynamoDBFullAccess`やカスタムポリシーを使用して、必要な権限を設定します。また、信頼ポリシーを設定し、アクセスを許可するAWSアカウントを指定することが重要です。設定が完了したら、ロールのARNを控え、アクセスする側のアカウントで使用します。

AWS SDKやCLIを使用してスアカントアクセスを実現する方法は?

AWS SDKやCLIを使用してスアカウントアクセスを実現するためには、AssumeRoleを使用します。AssumeRoleは、指定したIAMロールの権限を一時的に取得し、そのロールとしてAWSリソースにアクセスすることを可能にします。例えば、AWS SDK for Python (Boto3) を使用する場合、`assume role`メソッドを使用して一時的なクレデンシャルを取得し、そのクレデンシャルを使用してDynamoDBテーブルにアクセスします。AWS CLIの場合は、`aws sts assume-role`コマンドを使用して一時的なクレデンシャルを取得し、それを環境変数に設定してDynamoDBコマンドを実行します。

スアカウントアクセスのセキュリティに関するベストプラクティスは何ですか?

スアカウントアクセスのセキュリティを確保するためには、最小権限の原則を遵守することが重要です。IAMロールには、必要最低限の権限のみを付与し、不必要な権限は付与しないように注意してください。また、リソースベースのポリシーを利用して、特定のアカウントからのアクセスのみを許可することで、より厳格なアクセス制御を実現することができます。さらに、IAMロールのアクセス権限や使用状況を定期的に監査し、不必要な権限や不適切なアクセスを検知できるような仕組みを構築することも重要です。

AWSアカウント間でDynamoDBテーブルにアクセスする方法!クロスアカウントアクセス に類似した他の記事を知りたい場合は、Access 連携と活用 カテゴリにアクセスしてください。

関連記事