ネットワークアクセスログを分析!不正アクセス検知&セキュリティ強化

ネットワークアクセスログの分析は、不正アクセスの検知とセキュリティ強化に欠かせない手法です。今日のデジタル社会において、ネットワークへのアクセスは日常的なものとなっていますが、その一方で、サイバー攻撃のリスクも高まっています。不正アクセスの検知は、ネットワークのセキュリティを維持するために非常に重要であり、アクセスログの分析は、そのための鍵を握っています。本記事では、ネットワークアクセスログを分析する方法、不正アクセスを検知する手法、そしてそれらを通じてセキュリティを強化する方法について詳しく解説します。

不正アクセスログとは何ですか?

不正アクセスログとは、ネットワークやシステムに対する不正なアクセスの記録を指します。これらのログには、攻撃者がシステムに侵入しようとした試みや、異常な活動が記録されており、セキュリティ管理者がこれらの情報を分析することで、ネットワークの脆弱性を特定し、適切な対策を講じることができます。

不正アクセスログの重要性

不正アクセスログは、ネットワークのセキュリティを強化するために不可欠な情報源です。これらのログを定期的に分析することで、以下のような利点が得られます:

- 侵入の兆候を早期に検出し、対処することができます。

- 攻撃者の手法やパターンを理解し、将来的な防御策を立てることができます。

- システムのログイン履歴やアクセス履歴を詳細に追跡し、不審な活動を特定することができます。

不正アクセスログの分析方法

不正アクセスログの分析は、効果的なセキュリティ対策を実現するための重要なステップです。以下の方法を用いて分析を行います:

- 自動化ツールを使用して、大量のログデータを迅速に処理し、異常なパターンを検出します。

- 人間の専門家がログを詳細に確認し、自動化ツールが見落とした可能性のあるサインを発見します。

- ログデータをビジュアル化することで、複雑な情報を一目で理解しやすくします。

不正アクセスログから得られる洞察

不正アクセスログの分析を通じて、以下のような洞察を得ることができます:

- 攻撃者が使用する特定のIPアドレスやドメインを特定し、これらのソースからのアクセスをブロックできます。

- システムの脆弱性や設定ミスを発見し、修正することで、将来的な攻撃のリスクを軽減できます。

- 不正アクセスの頻度やパターンを分析し、ネットワークのセキュリティポリシーを見直しすることができます。

セキュリティログにはどんな内容が含まれますか?

セキュリティログには、ネットワークのアクセスや活動に関する多様な情報を記録します。これらのログは、ネットワークのセキュリティを強化するための重要なツールであり、不正アクセスを検知するための手がかりを提供します。以下に、セキュリティログに含まれる主な内容を説明します。

1. アクセス情報

セキュリティログには、ユーザーがネットワークにアクセスした際の情報が含まれます。この情報には以下の項目が含まれることがよくあります。

- ユーザー名:アクセスしたユーザーの識別子。

- アクセス時間:ユーザーがログインまたはログアウトした日時。

- アクセス元のIPアドレス:ユーザーが接続した元のIPアドレス。

2. システムイベント

システムイベントは、ネットワークのメインフレームやサーバーで発生した重要な出来事の記録です。これらのイベントには以下の項目が含まれることがあります。

- イベントタイプ:イベントの種類(例:ログイン失敗、ファイルアクセス、設定変更)。

- イベント時間:イベントが発生した具体的な日時。

- 影響を受けたリソース:イベントの影響を受けたシステムやファイル。

3. エラーメッセージ

エラーメッセージは、ネットワークで発生したエラーや異常な状況を記録します。これらのメッセージは、システムのトラブルシューティングや不正行為の検知に役立ちます。

- エラーコード:エラーの特定の識別子。

- エラーメッセージ:エラーが発生した原因や詳細の説明。

- 影響範囲:エラーが影響を及ぼしたシステムやサービス。

コンピュータネットワークに接続されたコンピュータに不正なアクセスなどを何というか?

コンピュータネットワークに接続されたコンピュータに不正なアクセスなどを不正アクセスという。不正アクセスは、ネットワークのセキュリティを脅かす重大な問題であり、ネットワークアクセスログの分析を通じて検知と対策が行われます。

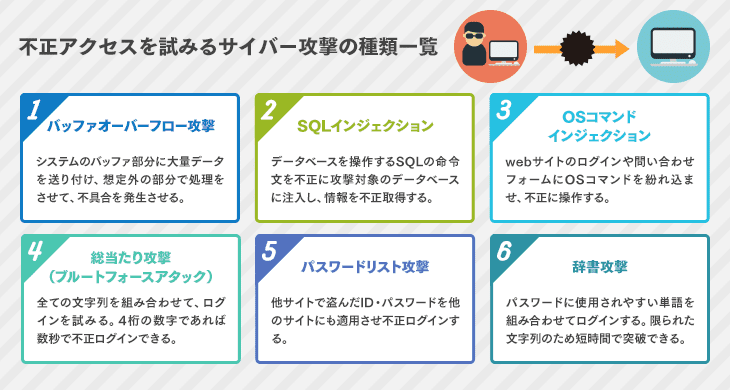

不正アクセスの種類

不正アクセスは、さまざまな方法で行われます。主な種類は以下の通りです:

- ブルートフォース攻撃:パスワードを無数の試行錯誤で推測する方法。

- フィッシング攻撃:偽のウェブサイトやメールを使用して、ユーザーの個人情報を盗む方法。

- SQLインジェクション:データベースに不正なSQLコマンドを注入し、データを操作または取得する方法。

ネットワークアクセスログの分析方法

ネットワークアクセスログの分析は、不正アクセスを検知するための重要な手段です。主な分析方法は以下の通りです:

- 異常検知:通常のアクセスパターンから逸脱した行動を検知する。

- ログのスチェック:複数のログを比較し、一貫性がない部分を特定する。

- リアルタイムモニタリング:アクセスのリアルタイムデータを監視し、即座に反応する。

不正アクセス対策の具体的な方法

不正アクセスを防ぐための具体的な対策は、次のようなものがあります:

- 強力な認証システム:複雑なパスワードや多要素認証を導入する。

- ファイアウォールの設定:ネットワークの出入り口を制御し、不正なアクセスを遮断する。

- 定期的なセキュリティアップデート:システムやアプリケーションの脆弱性を修正する。

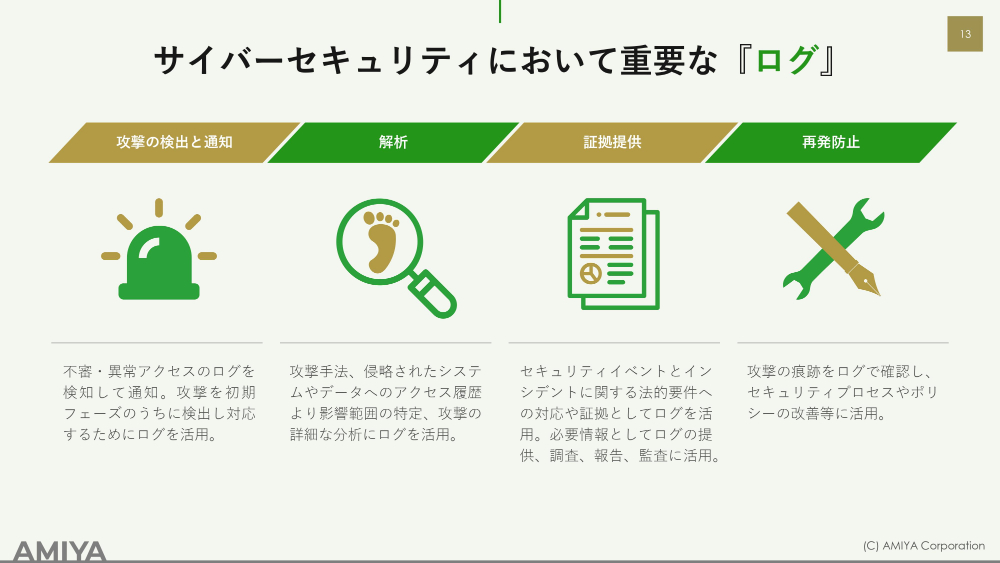

セキュリティロギングとは何ですか?

セキュリティロギングとは、システムやネットワークの動作を記録し、セキュリティ上の問題を検出するために使用されるログのことを指します。これらのログは、システムやネットワークのアクセス、エラー、警告、その他の重要なイベントを詳細に記録します。ログは、不正アクセスの検知、セキュリティ侵害の調査、システムの正常性の確認、パフォーマンスの最適化など、さまざまな目的で利用されます。

セキュリティロギングの重要性

セキュリティロギングは、ネットワークのセキュリティを強化する上で重要な役割を果たします。具体的には、以下の点が挙げられます。

- 不正アクセスの検知:ログを定期的に分析することで、異常な活動や不正なアクセスを早期に発見できます。

- インシデントの調査:セキュリティ侵害が発生した場合、ログは事件の詳細を再現し、原因を特定するために不可欠な情報源となります。

- コンプライアンスの遵守:多くの業界基準や法規制では、セキュリティログの保持と分析が義務付けられています。

ネットワークアクセスログの分析方法

ネットワークアクセスログの分析は、セキュリティを強化するための重要なステップです。以下に、効果的な分析方法を示します。

- リアルタイム監視:ログデータをリアルタイムで監視し、異常な活動を即座に検出します。

- 定期的なレビュー:定期的にログをレビューし、潜在的な脅威や問題を特定します。

- 自動化ツールの利用:ログ分析ツールを使用して、大量のデータを効率的に処理し、重要な情報を抽出します。

セキュリティロギングのベストプラクティス

セキュリティロギングを効果的に実施するためのベストプラクティスを以下に示します。

- 詳細なログの保持:重要なイベントやアクションを詳細に記録し、ログの精度と完全性を確保します。

- ログの保護:ログ自体が改ざんされないよう、適切なアクセス制御と暗号化を実施します。

- ログの長期保存:法規制やコンプライアンスの要件に従って、必要な期間ログを保存します。

ネットワークアクセスログ分析:不正アクセス検知とセキュリティ強化のポイント

ネットワークアクセスログの分析は、組織のセキュリティを確保する上で非常に重要な手段です。不正アクセスの検知やセキュリティの強化を行うためには、アクセスログを効果的に活用することが求められます。本記事では、ネットワークアクセスログの分析方法や不正アクセス検知のポイント、さらにはセキュリティ強化のための対策を詳しく解説します。

アクセスログの理解と収集方法

アクセスログとは、ネットワークに接続されたデバイスやサーバーが記録する、接続や操作に関する情報のことです。これらのログを適切に収集・分析することで、不正アクセスやセキュリティ侵害の兆候を早期に発見することが可能になります。

| 収集対象 | 収集方法 |

|---|---|

| サーバー・アクセスログ | Webサーバー、メールサーバーなどからログを収集 |

| ネットワーク機器のログ | ルーター、スイッチ、ファイアウォールなどからログを収集 |

| セキュリティソフトウェアのログ | ウイルス対策ソフト、侵入検知システム(IDS)などからログを収集 |

不正アクセスの検知方法

不正アクセスを検知するためには、収集したアクセスログを分析し、異常な挙動やパターンを把握することが重要です。以下に、不正アクセス検知のための主要な方法を紹介します。

| 検知方法 | 特徴 |

|---|---|

| シグネチャーベース検出 | 既知の攻撃パターンに基づいてログを分析 |

| 異常検知 | 通常のアクセスパターンからの逸脱を検出 |

| 行動ベース検出 | ユーザーまたはシステムの異常な挙動を特定 |

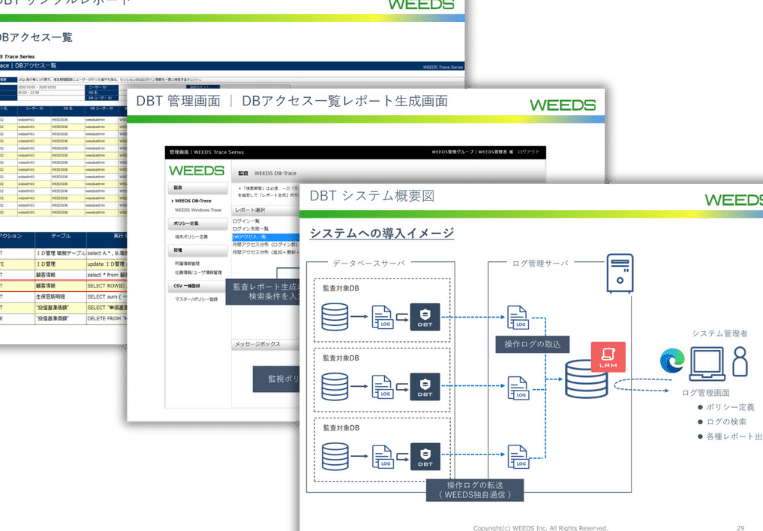

ログ解析ツールの活用

ネットワークアクセスログの分析を効率的に行うためには、適切なログ解析ツールを活用することが効果的です。以下に、代表的なログ解析ツールをいくつか紹介します。

| ツール名 | 特徴 |

|---|---|

| ELKスタック | Elasticsearch, Logstash, Kibanaの組み合わせでログの収集・可視化が可能 |

| Splunk | 大規模なログデータの収集・検索・分析機能を備えた企業向けソリューション |

| Graylog | オープンソースのログ管理・分析プラットフォーム |

セキュリティ強化のための対策

不正アクセス検知だけでなく、セキュリティ全体を強化するために以下の対策を講じることが重要です。

| 対策 | 効果 |

|---|---|

| アクセス制御の強化 | 必要なユーザーだけがリソースにアクセスできるように制限する |

| パスワードポリシーの強化 | 強固なパスワードの使用を義務付けることで、不正アクセスのリスクを低減 |

| ソフトウェアの更新 | 脆弱性を修正するために、ソフトウェアやシステムを最新の状態に保つ |

| セキュリティ教育 | 従業員に対してセキュリティ意識を向上させるための研修を行う |

インシデント対応の方針

不正アクセスが検知された場合、迅速に対応することが重要です。インシデント対応の方針を定めておくことで、事態の収束を迅速化し、被害を最小限に抑えることができます。

| 対応項目 | 内容 |

|---|---|

| 事象の確認 | 不正アクセスの内容や影響範囲を把握する |

| 被害の隔離 | 影響を受けているシステムやデバイスをネットワークから隔離する |

| 根本原因解析 | 不正アクセスの原因を究明し、再発防止策を考案する |

| 報告・通知 | 関係者や監査機関に対してインシデントの報告を行う |

ネットワークアクセスログの分析を通じて、不正アクセス検知とセキュリティ強化に取り組むことが、組織の情報セキュリティ全体を向上させる

セキュリティ対策で不正アクセスとは何ですか?

不正アクセスとは、コンピューターやネットワークシステムに対して、権限がないにもかかわらずアクセスを試みる行為や、権限を超えたアクセスを行うことです。具体的には、パスワードや認証情報を盗む、システムの脆弱性を利用する、トロイの木馬やワームなどのマルウェアを仕掛ける、フィッシングサイトで個人情報をだまし取る、などの行為が含まれます。不正アクセスを受けると、個人情報や重要データが漏洩したり、システムが破壊されたり、不正な操作が行われたりする恐れがあります。

不正アクセスの手口

不正アクセスにはさまざまな手口がありますが、代表的なものには以下のようなものがあります。

- パスワードクラッキング: 繰り返しパスワードを推測して、アカウントへのアクセスを試みる攻撃。

- フィッシング: 正規のウェブサイトやメールに成りすまして、ユーザーに個人情報を入力させてしまう攻撃。

- ゼロデイ攻撃: システムの脆弱性が発見された後、修正パッチがリリースされる前に行われる攻撃。

不正アクセス対策

不正アクセスに対しては、以下のような対策が効果的です。

- パスワードの強化: 適切な長さと複雑さのパスワードを設定し、定期的に変更する。

- ソフトウェアのアップデート: OSやアプリケーション、セキュリティソフトウェアは常に最新の状態に保つ。

- ユーザー教育: 不審なメールやウェブサイトへのアクセスを避ける、個人情報の取り扱いを慎重に行う、などの教育を行う。

不正アクセス被害の対応

不正アクセスの被害に遭った場合、以下の対応が重要です。

- 影響範囲の特定: 漏洩した情報や影響を受けたシステムを特定し、被害状況を把握する。

- 対策の実施: システムの改修、パスワードの変更、法的対応など、適切な対策を速やかに実施する。

- 再発防止: 被害の原因を分析し、再発防止策を検討、実施する。

SIEMとsyslogの違いは何ですか?

SIEM(Security Information and Event Management)とsyslogは、どちらもセキュリティに関連するログ情報を収集および管理するための技術ですが、いくつかの重要な違いがあります。

目的と機能の違い

SIEMは、セキュリティイベントのリアルタイム監視、異常検知、インシデント対応などの目的で使用される一方で、syslogは主にシステムやアプリケーションのログ情報を収集し、中央集中的に管理するためのプロトコルです。

- SIEMは、ログ情報をもとに、セキュリティ上の異常を検知し、アラートを生成します。

- syslogは、ログ情報を収集し、保存しますが、通常、異常検知などの高度な機能は持ちません。

- SIEMは、ログ情報を解析し、セキュリティインシデントの調査やフォレンジックに役立てます。

データの種類と処理方法

SIEMとsyslogの収集するデータの種類や処理方法にも違いがあります。

- SIEMは、ネットワークデバイス、サーバー、アプリケーションなど、さまざまなソースからのログ情報を収集し、相関分析を行います。

- syslogは、主にUNIXやLinuxシステムのログ情報を収集し、平文形式で保存します。

- SIEMは、ログ情報を正規化し、構造化されたデータとして保存し、検索や解析を効率化します。

実装と運用コスト

SIEMとsyslogの実装と運用コストにも違いがあります。

- SIEMは、高度な機能を提供するため、製品のライセンス費用やメンテナンス費用が発生することが一般的です。

- syslogは、オープンソースの実装が多く、無料で利用できることが多いため、コスト面で優れています。

- SIEMは、専門知識が必要な場合が多く、運用コストが高くなりがちです。

以上のように、SIEMとsyslogは目的、機能、データの種類と処理方法、実装と運用コストの点で異なる特徴を持っています。組織のセキュリティ要件や予算に基づいて、適切な技術を選択することが重要です。

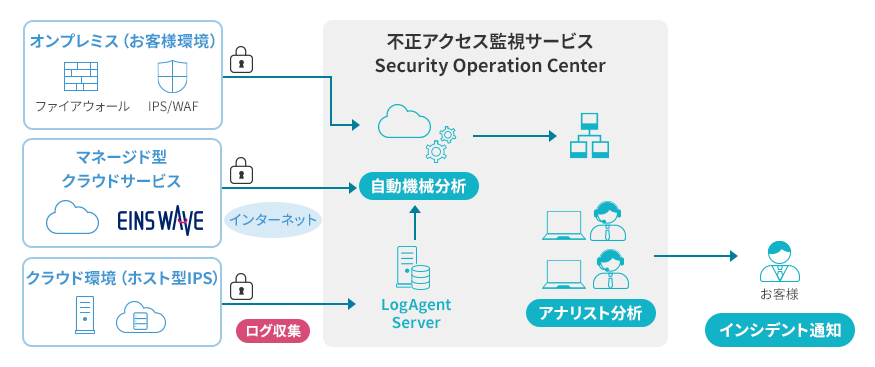

不正アクセス監視とは何ですか?

不正アクセス監視とは、システムやネットワークへの不正なアクセスを検出し、対策を講じるための活動です。 不正アクセスとは、認証情報を盗む、システムの脆弱性を悪用するなどの方法で、許可されていない人がシステムやネットワークにアクセスすることを指します。

不正アクセスの手口

不正アクセスには様々な手口があります。

- パスワードクラッキング: パスワードを推測や総当たりで解析する方法です。

- フィッシング: ユーザーに偽のウェブサイトにアクセスさせ、認証情報を盗む手口です。

- ゼロデイ攻撃: システムの未知の脆弱性を悪用する攻撃です。

不正アクセス監視の方法

不正アクセス監視には、いくつかの方法があります。

- ログ解析: システムやネットワークのログを解析し、不審なアクセスを検出します。

- IDS/IPS: 侵入検知システム(IDS)や侵入防止システム(IPS)を使用して、不正アクセスをリアルタイムで検出し、阻止します。

- シーホースティング: 複数のセンサーを配置し、ネットワーク全体のトラフィックを監視する方法です。

不正アクセス対策

不正アクセスに対する対策も重要です。

- パスワードの強化: パスワードを定期的に変更し、複雑なパスワードを設定することが重要です。

- ソフトウェアの更新: システムやアプリケーションの脆弱性を悪用されることを防ぐため、定期的にアップデートを行う必要があります。

- セキュリティ教育: ユーザーに対して、フィッシングやその他のサイバー攻撃に対する注意喚起や教育を行うことが重要です。

セキュリティログは必要ですか?

セキュリティログは、情報セキュリティを確保するために必要なものです。システムやネットワークにおける不正アクセスや異常な挙動を検出し、早期に対応することができるため、セキュリティ対策の基本的な要素として重要です。

セキュリティログの目的

セキュリティログの主な目的は、以下の通りです。

- 不正アクセスの検知: 不正なログインやパスワード攻撃など、システムへの不正アクセスを検出し、適切な対策を講じることができます。

- 異常な挙動の監視: システムやネットワークの異常な挙動を監視し、悪意のある活動やシステムの障害を早期に発見できます。

- 事後調査の支援: セキュリティインシデントが発生した場合、ログを分析することで、原因究明や再発防止策の立案に役立ちます。

セキュリティログに記録すべき項目

セキュリティログに記録すべき主要な項目は、以下の通りです。

- ユーザー情報: ユーザー名やIPアドレスなど、ユーザーに関する情報を記録します。

- アクセス履歴: システムやリソースへのアクセス履歴、操作内容を記録します。

- イベント情報: システムやアプリケーションで発生したイベントやエラー情報を記録します。

セキュリティログの管理・分析方法

セキュリティログを効果的に活用するための管理・分析方法は、以下の通りです。

- 定期的な監視: セキュリティログを定期的にチェックし、不審なアクセスや異常な挙動に気づくことが重要です。

- ログの集約と分析: 複数のシステムやデバイスからのログを集約し、相関分析を行うことで、攻撃パターンやリスクを特定できます。

- 自動化ツールの活用: ログの収集・分析を自動化するツールを活用し、効率的なログ管理を行うことができます。

よくある質問

ネットワークアクセスログを分析する意義とは何ですか?

ネットワークアクセスログの分析は、システムのセキュリティを確保する上で非常に重要です。この分析を行うことで、不正アクセスの試みや、システムへの異常なアクセスパターンを検出し、早期に対応することが可能になります。また、ログ分析を通じて、セキュリティポリシーの遵守状況や、システムの利用状況を把握することもできます。

不正アクセス検知に効果的なログ分析の手法を教えてください。

不正アクセス検知に効果的なログ分析の手法の一つが、機械学習を用いた異常検知です。この手法では、過去のアクセスログを用いて正常なアクセスパターンを学習し、新しいログと比較して異常を検出します。また、リアルタイム分析を行い、不正アクセスが検知された場合には即座に対応できる体制を構築することも重要です。

ネットワークアクセスログの分析により、セキュリティをどのように強化できますか?

ネットワークアクセスログの分析を通じて、脆弱性のあるシステムや、不適切な設定がなされている箇所を特定することができます。これらの問題に対しては、対策を講じることで、システムのセキュリティを強化することが可能です。また、ログ分析を定期的に行うことで、セキュリティ状況の変化に迅速に対応することができます。

ネットワークアクセスログの分析にあたり、留意すべきポイントは何ですか?

ネットワークアクセスログの分析にあたり、ログの完全性と機密性を確保することが重要です。ログの改ざんや漏洩を防ぐために、適切なアクセス制御や暗号化を施す必要があります。また、分析対象とするログの種類や期間を適切に設定し、効率的な分析が行えるようにすることも重要なポイントです。

ネットワークアクセスログを分析!不正アクセス検知&セキュリティ強化 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事