PAM(Pluggable Authentication Modules)でパスワードアクセス管理!

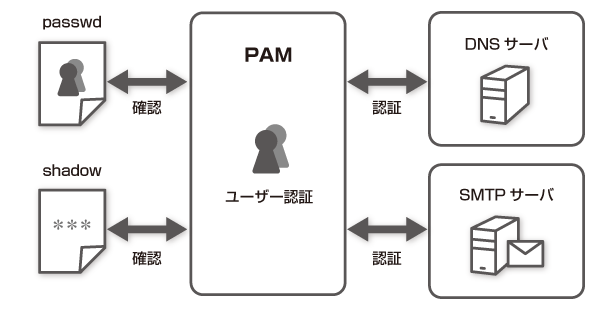

PAM(Pluggable Authentication Modules)は、システムのセキュリティを強化するための重要なツールです。本記事では、PAMを使用したパスワードアクセス管理について詳しく説明します。PAMは、アプリケーションと認証システムの間のインターフェースを提供し、ユーザーの認証や認可を一元的に管理できるようにしています。具体的には、パスワードの強度や有効期限、ロックアウト設定など、様々なポリシーを設定することができます。また、PAMはモジュール方式を採用しているため、必要に応じて機能を追加・拡張することが可能です。これにより、より柔軟で効率的なアクセス管理が実現できます。

PAM(Pluggable Authentication Modules)でパスワードアクセス管理を行う際、どのような認証方式をサポートしていますか?

PAM(Pluggable Authentication Modules)は、パスワードアクセス管理を行う際に様々な認証方式をサポートしています。以下に主な認証方式を詳細に説明します。

1. パスワードベース認証

PAMは、パスワードベース認証をサポートしています。これは、ユーザーが入力したパスワードが事前に設定されたハッシュ値と一致するかどうかを検証する方式です。この方式は、システムやアプリケーションへの基本的なアクセス制御に広く使用されています。

- PAM_unix: 伝統的なUnixパスワードファイル(/etc/passwdと/etc/shadow)を使用して認証を行います。

- PAM_pwdfile: パスワードファイルを直接読み込んで認証を行います。

- PAM_cracklib: パスワードの強度をチェックし、簡單なパスワードの使用を防ぎます。

2. 二要素認証

PAMは、二要素認証もサポートしています。これは、パスワードに加えて、スマートカードやワンタイムパスワード(OTP)などの追加の認証情報を使用することで、より高度なセキュリティを提供します。

- PAM_otp: ワンタイムパスワードを生成し、ユーザーの認証に使用します。

- PAM_pkcs11: スマートカードやハードウェアトークンを使用して認証を行います。

- PAM_google_authenticator: Google Authenticatorなどのアプリケーションを用いてワンタイムパスワードを生成します。

3. 外部認証サービスとの統合

PAMは、外部認証サービスとの統合もサポートしています。これは、さまざまな認証プロトコルやサービスを使用することで、組織内の既存の認証基盤とシームレスに連携することが可能です。

- PAM_ldap: LDAP( Lightweight Directory Access Protocol)を使用して、ディレクトリサービスからユーザー情報を取得し、認証を行います。

- PAM_krb5: Kerberosプロトコルを使用して、中央認証サービスとの連携を行います。

- PAM_radius: RADIUSサーバーを使用して、ネットワーク認証やリモートアクセス認証を行います。

PAMを使用してパスワードポリシーを設定する際、具体的にどのようなパラメータを設定できますか?

PAM(Pluggable Authentication Modules)を使用してパスワードポリシーを設定する際、具体的には以下のパラメータを設定できます。

1. パスワードの最小長と最大長の設定

パスワードの最小長と最大長を設定することで、パスワードの長さを管理できます。このパラメータは、ユーザーが新しいパスワードを設定する際に、その長さが指定された範囲内であることを確認します。以下に具体的な設定例を挙げます。

- minlen:パスワードの最小長を指定します。

- maxlen:パスワードの最大長を指定します。

- dcredit:数字を含む必要がある最小数を指定します。

2. パスワードの複雑さの設定

パスワードの複雑さを設定することで、パスワードが強度を持つように管理できます。このパラメータは、パスワードが特定の文字種を含んでいることを確認します。以下に具体的な設定例を挙げます。

- ucredit:大文字のアルファベットを含む必要がある最小数を指定します。

- lcredit:小文字のアルファベットを含む必要がある最小数を指定します。

- ocredit:記号を含む必要がある最小数を指定します。

3. パスワードの履歴管理の設定

パスワードの履歴管理を設定することで、ユーザーが過去に使用したパスワードを再利用できないように管理できます。このパラメータは、パスワードの履歴を保存し、新しいパスワードが過去のパスワードと一致しないことを確認します。以下に具体的な設定例を挙げます。

- remember:過去に使用したパスワードの数を指定します。

- retry:パスワードの入力を再試行できる回数を指定します。

- maxrepeat:同じ文字を連続して使用できる最大数を指定します。

PAMでパスワードアクセス管理を実装する際、セキュリティ上の主な課題は何か?

PAM(Pluggable Authentication Modules)でパスワードアクセス管理を実装する際、セキュリティ上の主な課題は、認証の安全性、パスワードの管理、そしてログの監査にあります。

1. 認証の安全性

PAMを使用してパスワードアクセス管理を実装する際、認証の安全性が重要な課題となります。攻撃者が認証プロセスを操作したり、不正なアクセスを試みる可能性があります。この課題を解決するために、以下のような対策が考えられます:

- 強力な認証アルゴリズムの使用:SHA256やSHA512などの暗号化アルゴリズムを使用することで、パスワードの安全性を高めることができます。

- MFA(MultiFactor Authentication)の導入:2要素認証やバイオメトリクス認証などを組み合わせることで、認証の信頼性を向上させることができます。

- 認証試行の制限:連続して失敗する認証試行の回数を制限することで、ブルーフォースアタックなどの攻撃を防ぐことができます。

2. パスワードの管理

パスワードの管理は、PAMでパスワードアクセス管理を実装する際の重要なセキュリティ課題の一つです。適切なパスワード管理がなければ、組織のセキュリティがリスクにさらされる可能性があります。以下の対策が有効です:

- パスワードポリシーの強化:定期的なパスワードの変更、複雑なパスワードの使用、禁止ワードリストの設定など、パスワードポリシーを厳格化することで、パスワードの安全性を向上させることができます。

- パスワードの保存方法:パスワードは平文で保存せず、常にハッシュ化して保存することが重要です。さらに、ハッシュ化にSaltを使用することで、同じパスワードでも異なるハッシュ値が生成されるため、セキュリティが向上します。

- パスワードのリセット管理:パスワードリセットプロセスを安全に管理し、ユーザーが自己サービスでパスワードをリセットできるようにすることで、管理者の負担を軽減しつつ、安全性を保つことができます。

3. ログの監査

ログの監査は、PAMでパスワードアクセス管理を実装する際の重要なセキュリティ課題の一つです。適切なログ記録と監査がなければ、セキュリティインシデントの検出や対応が遅れ、組織に大きな被害をもたらす可能性があります。以下の対策が有効です:

- 詳細なログ記録:認証試行の成功や失敗、アクセス時間、ユーザー情報などを詳細に記録することで、不正行為の検出や後続の調査が容易になります。

- ログの監査と分析:定期的にログを監査し、異常なパターンや不審な活動を検出することが重要です。また、ログ分析ツールを使用することで、効率的な監査が可能になります。

- ログの保存と管理:ログはセキュアな場所に保存され、適切なアクセス制御が行われることが重要です。ログの保存期間も定め、不要なログは適切に削除することで、プライバシー保護とストレージ効率を両立させることができます。

PAMの設定ファイルにどのような項目が含まれ、その設定がシステムの認証プロセスにどのように影響しますか?

PAM(Pluggable Authentication Modules)は、システムの認証プロセスを柔軟に管理するためのフレームワークです。PAMの設定ファイルには、さまざまな項目が含まれており、これらの設定がシステムの認証プロセスに直接影響します。以下に、PAMの設定ファイルに含まれる項目とその影響について詳しく説明します。

1. PAMの設定ファイルの基本構造

PAMの設定ファイルは通常、`/etc/pam.d/`ディレクトリに配置されます。各ファイルは、特定のサービス(例如:`login`, `sshd`, `sudo`)に対応し、そのサービスの認証プロセスを定義します。基本的な構造は以下の通りです:

- コントロールフラグ:この項目は、モジュールの処理方法を指定します。主な値には`required`, `requisite`, `sufficient`, `optional`があります。

- モジュールタイプ:この項目は、認証のどの段階でモジュールを使用するかを指定します。主な値には`auth`, `account`, `password`, `session`があります。

- モジュールパス:この項目は、使用するPAMモジュールのファイルパスを指定します。例えば、`pam_unix.so`は基本的なUnix認証モジュールを指します。

2. 認証プロセスへの影響

PAMの設定ファイルの項目は、システムの認証プロセスに直接影響を与えます。設定の内容によって、ユーザーのログイン、パスワード変更、アカウントの有効期限管理などが制御されます。

- auth:ユーザーの認証(ログイン、パスワード確認など)を管理します。例えば、`pam_unix.so`はパスワードファイルと影ファイルをチェックします。

- account:アカウントの状態(有効期限、ロック状態など)を管理します。例えば、`pam_tally2.so`はログイン失敗回数をカウントし、アカウントをロックすることができます。

- password:パスワードの変更や更新を管理します。例えば、`pam_cracklib.so`はパスワードの強度をチェックします。

3. 設定の実際の例

実際のPAM設定ファイルでは、これらの項目がどのように組み合わさって動作するかを確認できます。以下は、`/etc/pam.d/login`ファイルの一部の例です。

- auth:`auth required pam_unix.so`は、ユーザーの認証に必要不可欠なモジュールを指定します。

- account:`account required pam_unix.so`は、アカウントの状態を確認するモジュールを指定します。

- password:`password required pam_unix.so`は、パスワードの変更に必要なモジュールを指定します。

PAM(Pluggable Authentication Modules)でパスワードアクセス管理!

PAM(Pluggable Authentication Modules)は、UNIXやLinuxなどのオペレーティングシステムで使用される認証フレームワークです。PAMを使用することで、システム管理者は様々なアプリケーションやサービスに対して一元的な認証管理を行うことができます。本記事では、PAMを使用したパスワードアクセス管理について詳しく説明します。

PAMの基本概念

PAMは、認証、認可、アカウンティングの3つの機能を提供するモジュール型の認証フレームワークです。認証とは、ユーザーが本人であることを確認するプロセスであり、認可はユーザーが特定のリソースへのアクセス権限を持っているかどうかを判断するプロセスです。また、アカウンティングは、ユーザーのアクションを記録し、後で分析できるようにする機能です。

| 機能 | 説明 |

|---|---|

| 認証 | ユーザーが本人であることを確認する |

| 認可 | ユーザーが特定のリソースへのアクセス権限を持っているか確認する |

| アカウンティング | ユーザーのアクションを記録し、後で分析できるようにする |

PAMの設定ファイル

PAMの動作は、設定ファイルによって制御されます。設定ファイルは、通常「/etc/pam.d/」ディレクトリに格納されています。ユーザーやアプリケーションごとに異なる認証方法を設定することができます。

PAMのモジュール

PAMは、様々な認証方法をサポートするために、モジュールを使用します。モジュールは、特定の認証方式(例えば、パスワード、SSHキー、 OTPなど)を処理するためのコードです。システム管理者は、必要な認証方式に応じて適切なモジュールを設定できます。

PAMを使用したパスワードポリシーの実装

PAMを使用すると、パスワードの複雑さや有効期限などのパスワードポリシーを実装することができます。例えば、「pam cracklib」モジュールを使用して、パスワードが辞書に含まれる単語を使用していないかどうかをチェックできます。

PAMのログと監査

PAMは、認証や認可の試行に関するログを生成します。これらのログを分析することで、不正アクセスの試みやセキュリティ上の問題を特定することができます。また、PAMは監査モジュールをサポートしており、ユーザーの行動を詳細に記録することができます。

Pluggable Authentication Moduleとは何ですか?

Pluggable Authentication Module(PAM)は、UnixおよびUnix系オペレーションシステムにおける認証のためのモジュール方式のアーキテクチャです。PAMは、アプリケーションと認証機構の間のレイヤーとして機能し、アプリケーションが認証方法から独立していることを保証します。これにより、システム管理者は各アプリケーションに応じた認証ポリシーを柔軟に設定できるようになります。

PAMの利点

PAMの主な利点は以下の通りです。

- 柔軟性:認証方式を簡単に変更または追加できるため、システムのセキュリティ要件に応じて適切な認証方式を選択できます。

- 一元管理:認証ポリシーを一元管理できるため、複数のアプリケーションで一貫した認証方式を適用しやすくなります。

- モジュール性:認証機構をモジュール化することで、特定の認証方式に依存しないアプリケーション開発が可能になります。

PAMの主な機能

PAMは、以下の機能を提供しています。

- 認証:ユーザーの身元を確認し、認証情報が正しいかどうかを検証します。

- アカウント管理:ユーザーアカウントの状態(有効期限、アクセス制限など)をチェックします。

- パスワード管理:パスワードの変更や更新、パスワードポリシーの適用などを担当します。

PAMの設定ファイル

PAMの挙動は、設定ファイルにより制御されます。設定ファイルは、通常/etc/pam.d/ディレクトリに格納されています。各設定ファイルは、特定のアプリケーションまたはサービスに対応しており、その認証、アカウント管理、パスワード管理のルールを定義しています。

- pam.conf:従来の単一の設定ファイル。現在は

/etc/pam.d/ディレクトリ内の個別ファイルに分散されていることが一般的です。 - common-auth:認証に関連する共通の設定を定義します。

- common-account:アカウント管理に関連する共通の設定を定義します。

PAMモジュールはどこにありますか?

PAMモジュールは、LinuxやUnix系のオペレーティングシステムにおいて、認証やアカウント管理、セッション管理などの機能を提供するプログラムの集合体です。これらは、通常次のディレクトリに格納されています。

PAMモジュールの基本的な保存先

PAMモジュールは、一般に「/lib/security/」または「/lib64/security/」ディレクトリにあります。これらのディレクトリには、PAMが提供する様々な機能を実現するためのモジュールが格納されています。

- /lib/security/ : 32ビットシステムでのPAMモジュールのデフォルトの場所です。

- /lib64/security/ : 64ビットシステムでのPAMモジュールのデフォルトの場所です。

- これらのディレクトリには、pam_で始まるファイル名のモジュールファイルが格納されています。

PAMの設定ファイル

PAMの動作は、設定ファイルによって制御されます。これらの設定ファイルは、「/etc/pam.d/」ディレクトリに格納されています。

- /etc/pam.d/ : このディレクトリには、各サービスに対応するPAMの設定ファイルが格納されています。

- 設定ファイルの名前は、一般に、サービス名と同じになります。例えば、sshdサービスの設定ファイルは「sshd」と名付けられます。

- これらのファイルには、PAMがどのモジュールをどのように使用するかが定義されています。

PAMモジュールの管理

PAMモジュールを管理するには、通常、パッケージ管理システムを使用します。例えば、DebianやUbuntuではapt、Red HatやCentOSではyumが使用されます。

- PAMモジュールをインストールまたはアップデートすることができます。

- PAMモジュールは、システムのセキュリティを強化するために定期的にアップデートしてください。

- 不必要なPAMモジュールはアンインストールすることで、システムのセキュリティを向上させることができます。

PAMとはLinuxで何ですか?

PAMとは、Linuxオペレーティングシステムで使用される認証メカニズムです。PAMは「プログラマブル認証モジュール」を意味し、アプリケーションと認証システムの間の層として機能します。ユーザーの認証要求を処理し、必要に応じてパスワード、SSHキー、またはその他の認証方法を検証します。

PAMの目的

PAMの主な目的は、システム管理者がユーザー認証プロセスを一元的に管理できるようにすることです。これにより、セキュリティポリシーをシンプルかつ効果的に実装できます。また、PAMはモジュール方式を採用しているため、異なる認証方法やデータソースを容易に組み込むことができます。

- 一元的な認証管理

- 柔軟な認証方式のサポート

- セキュリティポリシーの実装

PAMの構成要素

PAMは主に以下の4つの構成要素で構成されています。これらの要素は、認証プロセスのさまざまな側面を扱います。

- pam.conf: PAMの主要な設定ファイルであり、認証ポリシーを定義します。

- PAMモジュール: 特定の認証タスクを実行するプログラムの集合です。例えば、パスワードの検証やグループメンバーシップのチェックなどがあります。

- アプリケーション: PAMを使用してユーザー認証を実行するプログラムです。例えば、SSHやsudoなどがあります。

- ユーザーデータベース: ユーザー情報を格納するデータベースです。通常は/etc/passwdや/etc/shadowファイル、またはLDAPディレクトリです。

PAMの利点

PAMを使用することで、以下のような利点が得られます。

- セキュリティの向上: 一元的な認証管理により、セキュリティポリシーを効果的に実装できます。

- 拡張性: モジュール方式により、新しい認証方法やデータソースを簡単に追加できます。

- 管理の効率化: システム全体の認証設定を一か所で管理できるため、管理が効率化されます。

Libpamとは何ですか?

Libpam(Linux Pluggable Authentication Modules)は、Linuxオペレーティングシステムでユーザーの認証とアカウント管理を扱うためのモジュール型のフレームワークです。これにより、システム管理者はさまざまな認証方法を簡単に追加または変更できます。

Libpamの特徴

Libpamの主な特徴は以下の通りです。

- モジュール性:認証方法は独立したモジュールとして実装されるため、新しい認証方法を簡単に追加できます。

- 柔軟性:システム管理者は、状況に応じて異なる認証方法を適用できます。

- 一元管理:認証ポリシーを一元的に管理できます。変更が必要な場合は、単一の設定ファイルを編集するだけで済みます。

Libpamのアーキテクチャ

Libpamは以下の要素から構成されています。

- PAM ライブラリ:アプリケーションとPAMモジュール間のインタフェースを提供します。

- PAM モジュール:具体的な認証方法を実装するプラグインです。パスワード、SSHキー、指紋認証などがあります。

- PAM 設定ファイル:各アプリケーションに対して、どのPAMモジュールを使用するかを指定します。

Libpamの利点

Libpamを使用する主な利点は以下の通りです。

- セキュリティの向上:認証ロジックを一元化することで、セキュリティホールのリスクを減少させることができます。

- メンテナンスのしやすさ:認証方法の追加や変更が容易なため、システムのメンテナンスコストが削減されます。

- 拡張性:新しい認証技術が登場しても、モジュールを追加するだけで対応できます。

よくある質問

PAMとは何ですか?

PAM(Pluggable Authentication Modules)は、UnixやLinuxのシステムにおいて、ユーザ認証を管理するための仕組みです。PAMは、システム管理者が様々な認証方法をプラグインすることで、柔軟な認証管理を可能にします。例えば、パスワードだけでなく、指紋認証や二要素認証など、さまざまな認証方式を組み合わせて使用することができます。

PAMを使用する利点は何ですか?

PAMを使用する主な利点は、その柔軟性と拡張性にあります。システム管理者は、PAMを使用することで、ユーザ認証の方法を容易に変更・拡張できるようになります。また、PAMはセキュリティポリシーを一元管理できるため、認証に関する設定を一か所で行うことができます。これにより、セキュリティの管理が効率的になり、システムの安全性が向上します。

PAMでパスワードアクセス管理はどのように行いますか?

PAMを使用したパスワードアクセス管理は、主にPAMの設定ファイル(/etc/pam.d/)を編集することで行われます。この設定ファイルには、認証に使用するPAMモジュールと、それらの動作を指定します。例えば、パスワードの複雑さをチェックするモジュールや、アカウントの有効期限を設定するモジュールなどがあります。適切なPAMモジュールを設定することで、強力なパスワードアクセス管理を実現できます。

PAMの設定を変更する際に注意すべき点は何ですか?

PAMの設定を変更する際には、慎重を期することが重要です。PAMの設定を間違えると、システムへのアクセスができなくなり、最悪の場合、システムが使用不能になることがあります。したがって、設定を変更する前に、バックアップを取ることが強く推奨されます。また、変更後に徹底的なテストを行い、問題がないことを確認してください。最後に、セキュリティに関わる設定は、常に最新の情報を参考にして行うことが望ましいです。

PAM(Pluggable Authentication Modules)でパスワードアクセス管理! に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事