パスポートアクセストークンとは?OAuth 2.0認証

「」は、現代のデジタル世界において、安全なデータ共有とプライバシーの保護が重要な課題である中で、その解決策として登場した技術です。OAuth 2.0は、第三者サービスがユーザーの代理でリソースにアクセスすることを可能にする認証フレームワークであり、そのプロセスの中核をなすのがパスポートアクセストークンです。本記事では、このアクセストークンの仕組みとOAuth 2.0認証の流れについて解説するとともに、その重要性と適用範囲についても触れていきます。

認証方式のOAuth2とは?

OAuth 2.0は、サードパーティアプリケーションがユーザーのリソースサーバーにアクセスするための認証プロトコルです。OAuth 2.0は、ユーザーが自分のデータへのアクセスを許可することなく、アプリケーションがユーザーの名前でリソースにアクセスできるように設計されています。このプロトコルは、ユーザーの認証情報を直接アプリケーションに渡すことなく、アクセストークンを介してリソースへのアクセスを制御します。

パスポートアクセストークンとは?

パスポートアクセストークンは、OAuth 2.0認証プロセスにおいて、ユーザーがサードパーティアプリケーションにリソースへのアクセスを許可した場合に発行される一時的なトークンです。このトークンは、アプリケーションがユーザーの名前でリソースサーバーにアクセスするために使用されます。パスポートアクセストークンは、通常、有効期限があり、期限切れになると新しいトークンの取得が必要です。

- パスポートアクセストークンは一時的で、有効期限があります。

- トークンは、ユーザーの認証情報を直接アプリケーションに渡すことなく、リソースへのアクセスを可能にします。

- アプリケーションは、トークンを使用してユーザーの名前でリソースサーバーにアクセスします。

OAuth 2.0の認証フロー

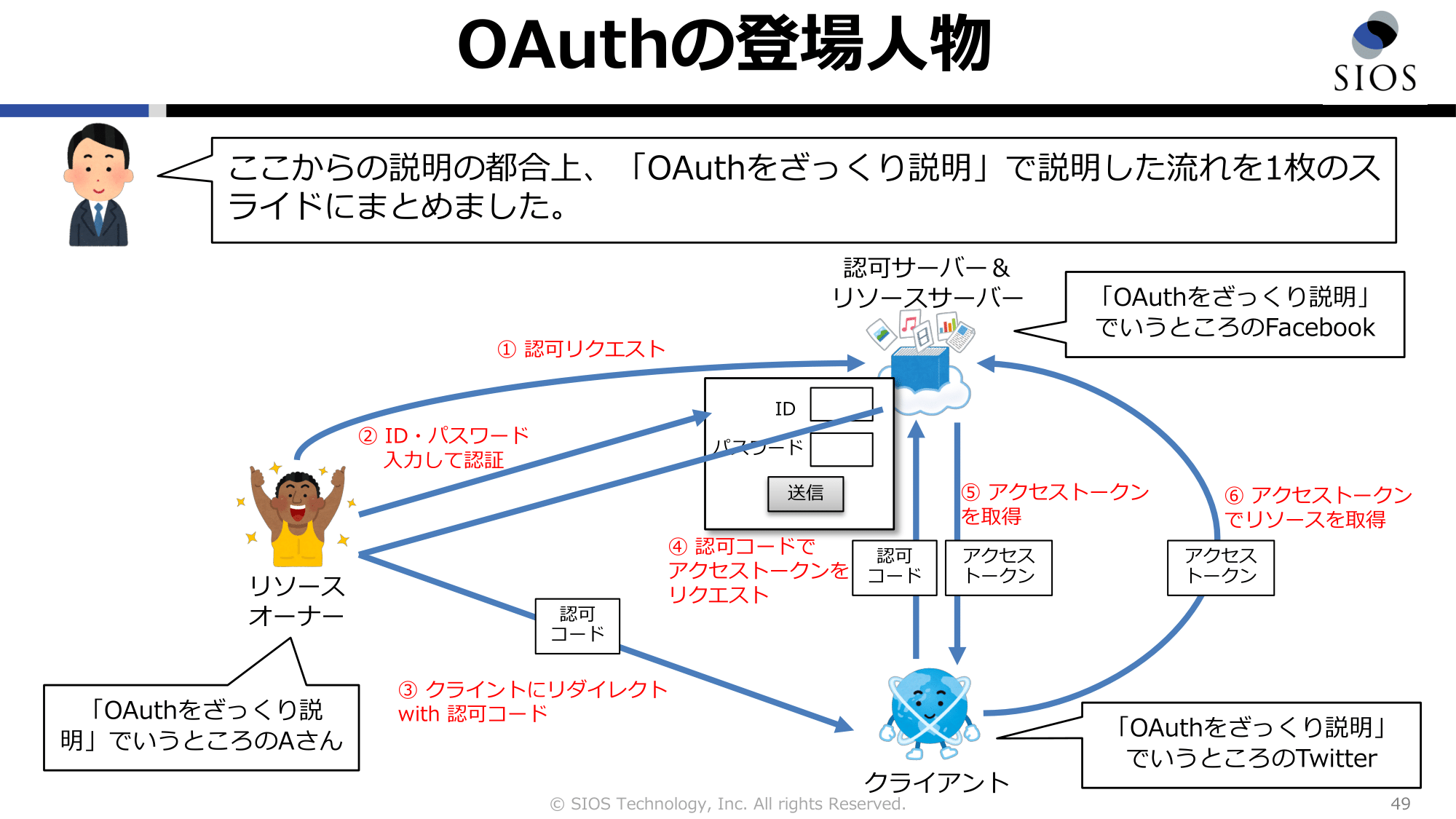

OAuth 2.0の認証フローは、ユーザーがサードパーティアプリケーションにリソースへのアクセスを許可するまでの一連のステップを示しています。このフローは、ユーザーがアプリケーションにアクセストークンを取得させ、そのトークンを使用してリソースサーバーにアクセスするまでのプロセスを定義しています。主要なステップには、アプリケーションの認証、ユーザーの同意、トークンの取得、およびリソースへのアクセスが含まれます。

- アプリケーションは、ユーザーを認証エンドポイントにリダイレクトします。

- ユーザーは、アプリケーションにリソースへのアクセスを許可します。

- アプリケーションは、アクセストークンを取得し、それを使用してリソースサーバーにアクセスします。

OAuth 2.0の利点

OAuth 2.0は、ユーザーの認証情報を直接アプリケーションに渡すことなく、サードパーティアプリケーションがリソースにアクセスできるようにするため、多くの利点があります。このプロトコルは、セキュリティを強化し、ユーザーのプライバシーを保護し、アプリケーション開発を容易にするためのフレームワークを提供します。

- OAuth 2.0は、ユーザーの認証情報を保護します。

- アプリケーションは、ユーザーの同意なくリソースにアクセスできません。

- アクセストークンは一時的で、期限切れになった場合は新しいトークンの取得が必要です。

アクセストークンとはAPIと何が違うの?

アクセストークンとは、特定のリソースへのアクセスを許可するための一時的なトークンです。API(Application Programming Interface)は、ソフトウェアが他のソフトウェアと通信するための仕組みです。アクセストークンは、APIを安全に使用するために必要な認証情報の一つです。アクセストークンは、OAuth 2.0などの認証プロトコルを介して生成され、リクエストのヘッダーに含まれて送信されます。これにより、サーバーはリクエストの正当性を確認し、適切なアクセス許可を持っているかどうかを検証することができます。

アクセストークンとAPIの主な違い

アクセストークンとAPIの主な違いは、認証と機能の面にあります。

- 認証: アクセストークンは、ユーザーまたはアプリケーションがリソースにアクセスする権限を持っていることを証明します。APIは、アプリケーションが他のアプリケーションやサービスと通信するための方法を提供します。

- 機能: アクセストークンは、特定のリクエストの認証や権限管理に使用されます。APIは、データの取得、更新、削除などの具体的な操作を実現するための機能を提供します。

- 有効期間: アクセストークンは通常、一定の期間しか有効ではなく、期限切れになると新しいトークンを取得する必要があります。一方、APIは、サービスが提供されている限り、長期的に使用することができます。

パスポートアクセストークンとは

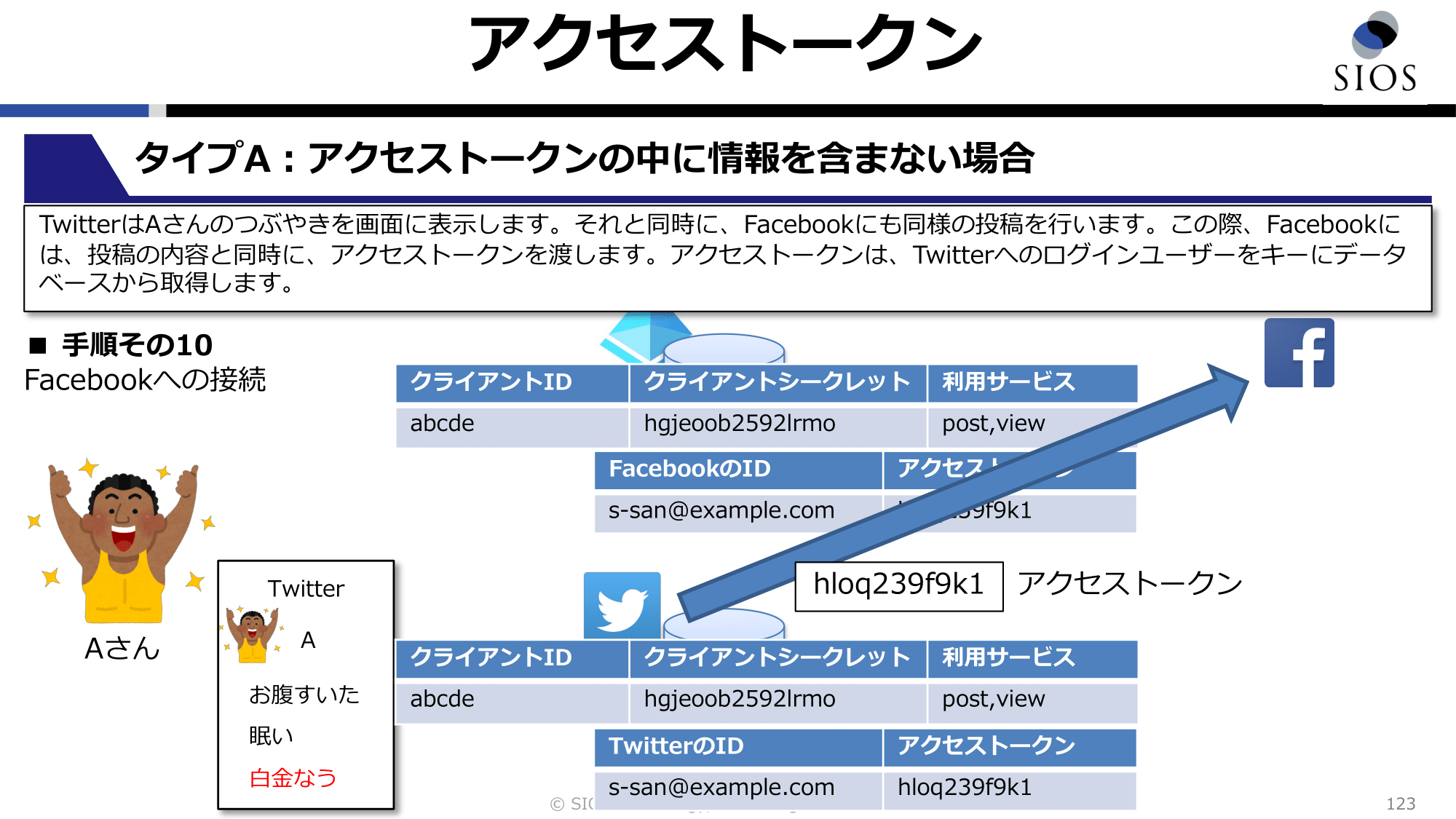

パスポートアクセストークンは、OAuth 2.0の認証プロトコルを使用して生成されるアクセストークンの一種です。このトークンは、ユーザーがアプリケーションに特定のリソースへのアクセスを許可した場合に発行されます。パスポートアクセストークンは、APIリクエストのヘッダーに含まれ、サーバーがリクエストの正当性を確認するための重要な情報となります。

- 生成: パスポートアクセストークンは、ユーザーがアプリケーションにアクセス権限を許可したときにOAuth 2.0認証サーバーによって生成されます。

- 使用: このトークンは、APIリクエストの認証に使用され、サーバーがリクエストを処理する前にアクセス権限を確認します。

- セキュリティ: パスポートアクセストークンは、暗号化され、不正なアクセスから保護されます。また、一定の期間後に期限切れとなるため、安全性が保たれます。

OAuth 2.0認証の流れ

OAuth 2.0認証プロトコルは、ユーザーがアプリケーションにリソースへのアクセスを許可するプロセスを定義しています。このプロセスは、以下のステップで行われます。

- 許可リクエスト: アプリケーションがユーザーにリソースへのアクセスを許可するリクエストを送信します。

- ユーザー認証: ユーザーがアプリケーションにアクセスを許可する場合、OAuth 2.0認証サーバーにリダイレクトされ、ユーザーの認証情報(ユーザー名とパスワード)を入力します。

- アクセストークンの発行: ユーザーの認証が成功すると、OAuth 2.0認証サーバーがアクセストークンを発行し、アプリケーションに返します。アプリケーションは、このトークンをAPIリクエストのヘッダーに含めて使用します。

パスポートアクセストークンとは?OAuth 2.0認証

パスポートアクセストークンは、OAuth 2.0認証プロトコルを使用して発行されるトークンのことです。OAuth 2.0は、第三者のアプリケーションがユーザーの代わりに特定のリソースにアクセスすることを許可する認証フレームワークです。パスポートアクセストークンは、ユーザーがログインした後のリソースへのアクセスを制御するために使用されます。

パスポートアクセストークンの役割

パスポートアクセストークンは、クライアントアプリケーションがリソースサーバーから保護されたリソースにアクセスすることを許可するためのキーとして機能します。リソースオーナー(ユーザー)は、クライアントアプリケーションに特定のリソースへのアクセスを許可する権限を付与し、その結果としてアクセストークンが生成されます。

OAuth 2.0認証フローの概要

OAuth 2.0認証フローは、以下の手順で行われます。 1. クライアントアプリケーションがリソースオーナーに認証を要求します。 2. リソースオーナーが認証サーバーにログインし、クライアントアプリケーションに権限を付与します。 3. 認証サーバーがクライアントアプリケーションに認証コードを発行します。 4. クライアントアプリケーションが認証コードを使用して、アクセストークンを要求します。 5. 認証サーバーがアクセストークンを発行します。

アクセストークンの種類

アクセストークンには複数の種類があります。

| トークンの種類 | 説明 |

|---|---|

| ベアラー(Bearer)トークン | 最も一般的なアクセストークンの形式です。トークンを保持している者がリソースへのアクセス権限を持っているものとみなされます。 |

| Proof of Possession(PoP)トークン | クライアントがトークンとともに秘密鍵を所持していることを証明する必要があるトークンです。セキュリティが向上しますが、実装が複雑になります。 |

アクセストークンの有効期限

アクセストークンは、一般的に一定期間で有効期限が切れます。有効期限が切れたアクセストークンは使用できず、新しいアクセストークンを取得する必要があります。有効期限は、セキュリティと利便性のバランスを考慮して設定されます。

アクセストークンの保護

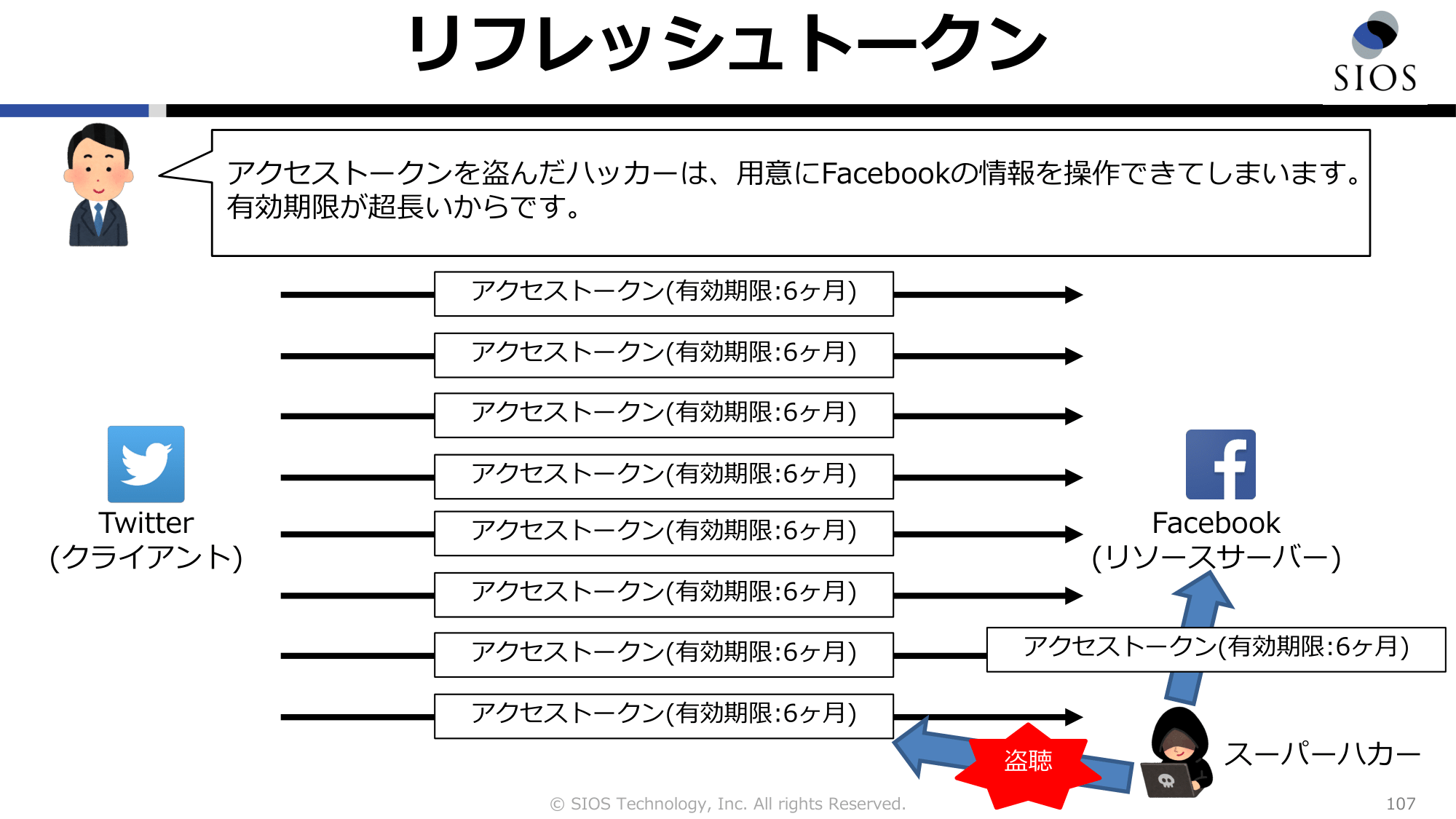

アクセストークンは、悪意のある者によって取得されると、保護されたリソースに不正アクセスされるリスクがあります。そのため、アクセストークンは安全な方法で保存・伝送される必要があります。例えば、SSL/TLSを使用してネットワーク経由での盗聴を防ぎ、セキュアなストレージにアクセストークンを保存します。また、アクセストークンのスコープを限定することで、悪用された場合のリスクを低減できます。

OAuth認証とトークン認証の違いは何ですか?

OAuth認証とトークン認証の主な違いは、OAuth認証が第三者がリソースオーナーに代わってリソースへのアクセスを許可するための認証プロトコルであるのに対し、トークン認証はクライアントがサーバーにアクセスするための認証方法であるという点です。

OAuth認証の特徴

OAuth認証は、第三者アプリケーションがリソースオーナーの代わってリソースにアクセスすることを可能にする認証プロトコルです。以下がその特徴です。

- アクセストークンを使用してリソースにアクセスする。

- リソースオーナーがアクセスを許可する必要がある。

- アクセス範囲を限定できる。

トークン認証の特徴

トークン認証は、クライアントがサーバーにアクセスするための認証方法です。以下がその特徴です。

- トークンを使用して認証を行う。

- トークンはサーバーが発行する。

- トークンには有効期限がある。

OAuth認証とトークン認証の違い

OAuth認証とトークン認証の主な違いは以下の通りです。

- 目的: OAuth認証は第三者がリソースオーナーに代わってリソースにアクセスすることを目的としているのに対し、トークン認証はクライアントがサーバーにアクセスすることを目的としています。

- トークンの種類: OAuth認証ではアクセストークンを使用し、トークン認証では認証トークンを使用します。

- アクセス制御: OAuth認証ではリソースオーナーがアクセスを許可し、アクセス範囲を限定できますが、トークン認証ではサーバーがトークンを発行し、アクセス制御を行います。

アクセストークンの認証方式は?

アクセストークンの認証方式は、主に以下の3つがあります。

1. ベアラー (Bearer) 認証

ベアラー認証は、最もシンプルなアクセストークンの認証方式です。トークンがlejanoがあり、有効期間内であれば誰でも使用できるため、セキュリティ面で注意が必要です。

- シンプルな方式: トークンをヘッダーに埋め込むだけです。

- stateless: サーバー側で状態を保持しないため、スケーラビリティが高くなります。

- セキュリティリスク: トークンが漏洩したら、第三者に悪用されるリスクがあります。

2. MAC (Message Authentication Code) 認証

MAC認証は、暗号化されたハッシュ値を利用してメッセージの整合性を保証します。送信者と受信者が共有した秘密鍵を使用してハッシュ値を生成します。

- 改ざん検出: ハッシュ値が一致しない場合、メッセージが改ざんされたことがわかります。

- リプレイ攻撃対策: ノンスやタイムスタンプを利用して、リプレイ攻撃を防止できます。

- 秘密鍵の管理: 送信者と受信者で秘密鍵を共有・管理する必要があります。

3. OAuth 2.0 認証

OAuth 2.0は、第三者アプリケーションに対して、ユーザーの代わりにリソースにアクセスする権限を付与するための認証フレームワークです。

- アクセストークン: 認可サーバーが発行するトークンで、リソースへのアクセスを制御します。

- リフレッシュトークン: アクセストークンの有効期限が切れた場合、新しいアクセストークンを取得するために使用します。

- さまざまなグラントタイプ: 認可コード、インプリシット、リソースオーナーパスワードクレデンシャル、クライアントクレデンシャルなど、さまざまなシナリオに対応できます。

アクセストークンとIDトークンの違いは何ですか?

アクセストークンとIDトークンの主な違いは、アクセストークンはリソースサーバーに対してユーザーの代理でリソースにアクセスするための認証情報であり、IDトークンはクライアントに対してユーザーの認証情報を伝えるためのものであると言えます。

アクセストークンの特徴

アクセストークンは、以下のような特徴を持っています。

- リソースサーバーに対してユーザーの代理でリソースにアクセスするための認証情報である。

- 通常、JWTや不透明な文字列として表現される。

- アクセストークンには、ユーザーの認可情報が含まれることが一般的である。

IDトークンの特徴

IDトークンは、以下のような特徴を持っています。

- クライアントに対してユーザーの認証情報を伝えるためのものである。

- 通常、JWTとして表現される。

- IDトークンには、ユーザーの認証情報が含まれることが一般的である。

アクセストークンとIDトークンの使われ方の違い

アクセストークンとIDトークンは、以下のような使われ方の違いがあります。

- アクセストークンは、リソースサーバーに対してアクセスを要求する際に使用される。

- IDトークンは、クライアントがユーザーの認証情報を確認する際に使用される。

- アクセストークンは、通常、有効期間が相対的に短い。

アクセストークンとリフレッシュトークンとは何が違うの?

アクセストークンとリフレッシュトークンは、OAuth 2.0認証において使用されるトークンの種類です。以下がその違いです。

アクセストークンの特徴

アクセストークンは、リソースサーバーに対して保護されたリソースへのアクセスを許可するために使用されるトークンです。主に以下の特徴があります。

- 短命:アクセストークンは一般的に短期間 only で有効であり、その期間は数分から数時間です。

- アクセス権限の付与:アクセストークンを持っているクライアントは、トークンが有効な期間中は保護されたリソースにアクセスできる。

- 再発行不可:アクセストークンは一度発行されると、基本的に再発行されません。

リフレッシュトークンの特徴

リフレッシュトークンは、アクセストークンの期限が切れた後に、新しいアクセストークンを取得するために使用されるトークンです。主に以下の特徴があります。

- 長命:リフレッシュトークンはアクセストークンよりも長い有効期限を持ち、数日や数ヶ月間有効であることがあります。

- アクセストークンの更新:リフレッシュトークンを使って、新しいアクセストークンを取得することができます。

- 再発行可能:リフレッシュトークンは、セキュリティ上の理由から定期的に更新されることがあります。

アクセストークンとリフレッシュトークンの役割の違い

アクセストークンとリフレッシュトークンの役割は以下のように異なります。

- アクセストークンは、保護されたリソースへのアクセスを 許可 するためのトークンです。

- リフレッシュトークンは、アクセストークンの 更新 を行うためのトークンです。

- アクセストークンは短命で、リフレッシュトークンは長命です。

よくある質問

パスポートアクセストークンとは何ですか?

パスポートアクセストークンは、OAuth 2.0認証フローの一部 olarak kullanılır。 ユーザーが自分の資格情報を使用してアプリケーションにログインすると、アプリケーションはユーザーに代わってリソースにアクセスするためのアクセストークンを取得します。 このトークンは、ユーザーの代わりにリソースサーバーに対して行われたリクエストを認証するために使用されます。 通常、アクセストークンは、ユーザーがアプリケーションで行うことができる操作を制限する特定のスコープに関連付けられています。

OAuth 2.0認証フローの主な利点は何ですか?

OAuth 2.0認証フローの主な利点の1つは、ユーザーが自分の資格情報をアプリケーションと直接共有する必要がなくなることです。 代わりに、アプリケーションは、ユーザーがログインするとアクセストークンを受け取ります。 これにより、ユーザーの資格情報が悪意のあるアクターによってアクセスされるリスクが軽減されます。 また、OAuth 2.0は、アクセストークンにスコープを追加することで、ユーザーがアプリケーションに与える権限を制限することができます。

アクセストークンはどのようにして取得されますか?

アクセストークンを取得するプロセスは、OAuth 2.0認証フローによって異なります。 ただし、一般的な手順は次のとおりです。 まず、ユーザーがアプリケーションにログインし、アプリケーションが認可サーバーにリダイレクトされます。 その後、ユーザーは認可サーバーで自分の資格情報を使用してログインし、アプリケーションに特定の権限を付与することを承認します。 最後に、アプリケーションは認可サーバーからアクセストークンを受け取り、これを使用してユーザーの代わりにリソースにアクセスします。

アクセストークンのセキュリティを確保するために何ができますか?

アクセストークンのセキュリティを確保するために、ユーザーとアプリケーションは、いくつかのベ스트プラクティスに従う必要があります。 たとえば、アプリケーションでは、アクセストークンを暗号化して安全に保存し、必要な場合のみ解読する必要があります。 また、アプリケーションでは、トークンが漏洩しないように、セキュアなチャネル(HTTPSなど)を使用してアクセストークンを送信する必要があります。 ユーザーは、信頼できないアプリケーションに権限を付与しないことでも、自分のアクセストークンのセキュリティを保護できます。

パスポートアクセストークンとは?OAuth 2.0認証 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事