Amazon S3で「PutObjectアクセスが拒否されました」エラー発生!原因と解決策

Amazon S3は、データストレージサービスの中で最も人気があり、幅広いユーザーに利用されています。しかし、様々な理由で「PutObjectアクセスが拒否されました」というエラーが発生することがあります。このエラーは、データのアップロードや更新ができない状況を示しており、ユーザーにとって非常にストレスフルな経験となる可能性があります。この記事では、「PutObjectアクセスが拒否されました」エラーの一般的な原因と、効果的な解決策を詳しく説明します。 Anda, ¿que te parece si seguimos con este tema?

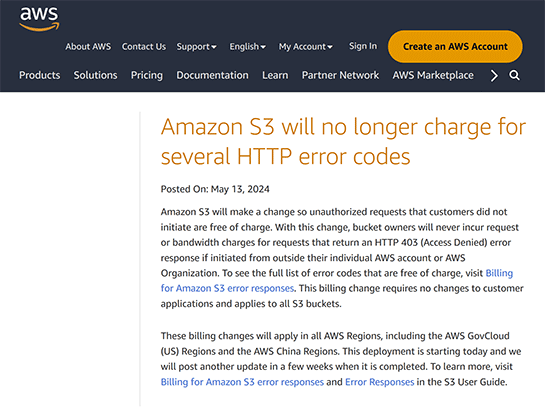

AWSの403エラーの原因は?

AWSの403エラーは、さまざまな要因によって引き起こされる可能性があります。主な原因には、アクセス制御、認証、および権限に関連する問題が含まれます。以下に、AWSの403エラーの一般的な原因を詳しく説明します。

アクセス権限の不足

AWSの403エラーは、リクエストを実行するユーザーまたはロールに十分なアクセス権限がない場合に発生します。これには、IAMポリシーやバケットポリシーの設定が不適切であることが含まれます。

- ユーザーまたはロールが特定のリソースに対して読み取りや書き込みの権限を持っていない場合。

- バケットポリシーがパブリックアクセスを禁止していて、リクエストがパブリックアクセスとして扱われている場合。

- IAMポリシーがリソースへのアクセスを明示的に拒否している場合。

認証情報の問題

認証情報が不正または期限切れである場合にも、AWSの403エラーが発生します。認証情報には、アクセスキー、シークレットキー、セッショントークンなどが含まれます。

- アクセスキーまたはシークレットキーが間違っているか期限切れである場合。

- セッショントークンが期限切れまたは無効である場合。

- 認証情報が適切に設定されていない場合(例:環境変数、コンフィグファイル、IAMロール)。

IPアドレスまたはリファラーの制限

AWSの403エラーは、リクエストのIPアドレスやリファラーが許可リストに含まれていない場合にも発生します。これには、S3バケットやAPI Gatewayなどのリソースで設定されたIPアドレスやリファラーの制限が関係しています。

- リクエストのIPアドレスが許可リストに含まれていない場合。

- リクエストのリファラーが許可リストに含まれていない場合。

- IPアドレスまたはリファラーの制限が適切に設定されていない場合。

S3のファイルをどうやって開くの?

S3のファイルを開く方法は次のとおりです。

1. AWS Management Consoleを使用する方法

AWS Management Consoleを使用してS3バケットのファイルを開くには、次の手順を実行します。

- AWS Management Consoleにログインします。

- 「Services」メニューからS3を選択します。

- 目的のバケットを選択し、ファイルを表示します。

- ファイルをクリックし、「Open」または「Download」を選択します。

2. AWS CLIを使用する方法

AWS CLIを使用してS3バケットのファイルを開くには、次の手順を実行します。

- AWS CLIをインストールおよび設定します。

- コマンドラインで「aws s3 cp s3://バケット名/ファイル名 /ローカルのパス」と入力します。

- ファイルをダウンロードした後に、ローカルでファイルを開きます。

3. AWS SDKを使用する方法

AWS SDKを使用してS3バケットのファイルを開くには、次の手順を実行します。

- AWS SDKをインストールします。

- プログラム言語に応じたAWS SDKを使用して、S3バケットからファイルを取得します。

- ファイルをローカルに保存し、プログラムからファイルを開きます。

AWS S3のリクエスト数には制限がありますか?

AWS S3のリクエスト数には制限がありますが、一般的な使用ではほとんど影響を受けにくい設定となっています。S3の標準バケットでは、1秒あたり3,500のPUT、POST、COPY、DELETEリクエストと1秒あたり5,500のGET、HEAD、LISTリクエストを処理できます。これらの制限はバケット全体に対して適用され、リクエストが一貫してこの制限を超える場合、AWSはリクエストを一時的にスローする可能性があります。ただし、リクエスト数がこれらの制限を超えることが予想される場合は、AWSサポートに連絡して制限の引き上げを依頼することができます。

リクエスト制限の理由

AWS S3のリクエスト制限は、システムのパフォーマンスと信頼性を保つために設けられています。これらの制限は、以下の理由で重要です:

- パフォーマンスの最適化:過度なリクエストがシステムに負荷をかけ、パフォーマンスが低下するのを防ぎます。

- 信頼性の確保:システムが安定して動作し、すべてのユーザーが一貫したサービスを受けることを保証します。

- スケーラビリティの実現:必要に応じてリクエスト制限を引き上げることで、大規模なアプリケーションやサービスをサポートできます。

リクエスト制限の引き上げ方法

リクエスト制限を超える可能性がある場合は、以下のステップに従って制限を引き上げることができます:

- AWSサポートに連絡する:AWSサポートセンターより制限引き上げリクエストを送信します。

- 詳細情報の提供:使用しているAWSリソース、期待されるリクエスト量、および具体的な要件を提供します。

- 審査と承認:AWSサポートが要件を審査し、必要な制限引き上げを承認します。

リクエスト制限を回避するテクニック

リクエスト制限を超えないようにするためのいくつかのテクニックがあります:

- バケットの分散:複数のバケットを使用してリクエストを分散させ、制限を回避します。

- バッチ処理:リクエストをバッチ処理することで、一括で処理量を減らします。

- キャッシュの利用:頻繁にアクセスされるオブジェクトをキャッシュすることで、リクエスト量を削減します。

Amazon S3で「PutObjectアクセスが拒否されました」エラー発生!原因と解決策

Amazon S3(Simple Storage Service)は、AWSが提供するクラウドストレージサービスです。しかし、データのアップロード時に「PutObjectアクセスが拒否されました」というエラーが発生することがあります。このエラーは、権限設定やバケットポリシーが適切でない場合に起こります。この記事では、このエラーの原因と解決策について詳しく説明します。

エラーの原因

「PutObjectアクセスが拒否されました」エラーの主な原因は以下の通りです。

- IAMユーザーの権限不足

- バケットポリシーの設定不備

- アクセス制御リスト(ACL)の設定不備

- ブロックパブリックアクセスの設定

IAMユーザーの権限不足

IAMユーザーに適切な権限が与えられていない場合、このエラーが発生することがあります。具体的には、s3:PutObject権限が必要です。IAMユーザーの権限を確認し、不足している場合は追加でアタッチしてください。

バケットポリシーの設定不備

バケットポリシーで許可されていない操作を行おうとすると、エラーが発生します。バケットポリシーを確認し、s3:PutObjectアクションが許可されていることを確認してください。

アクセス制御リスト(ACL)の設定不備

ACLは、バケットやオブジェクトへのアクセス権限を設定するものです。ACLの設定が不適切だと、エラーが発生することがあります。ACLを確認し、必要に応じて修正してください。

ブロックパブリックアクセスの設定

Amazon S3には、パブリックアクセスをブロックする設定があります。この設定が有効になっていると、意図しないパブリックアクセスは防止されますが、正当なアクセスも拒否されることがあります。設定を確認し、必要に応じて変更してください。

| 要因 | 解決策 |

|---|---|

| IAMユーザーの権限不足 | IAMユーザーにs3:PutObject権限をアタッチする |

| バケットポリシーの設定不備 | バケットポリシーでs3:PutObjectアクションを許可する |

| アクセス制御リスト(ACL)の設定不備 | ACLの設定を確認し、適切なアクセス権限を設定する |

| ブロックパブリックアクセスの設定 | ブロックパブリックアクセスの設定を確認し、必要に応じて変更する |

AWS S3でAccess deniedエラーになるのはなぜ?

AWS S3でAccess deniedエラーになるのは、主に以下の理由が考えられます。

S3バケットへのアクセス権限がない

S3バケットへアクセスするためには、適切なアクセス権限が必要です。アクセス権限は、IAMユーザーまたはIAMロールを通じて付与されます。アクセス権限がない場合、Access deniedエラーが発生します。

- IAMユーザーにS3バケットへのアクセス権限が付与されていない

- IAMロールにS3バケットへのアクセス権限が付与されていない

- アクセス権限が適切に設定されていない

バケットポリシーが制限されている

S3バケットには、バケットポリシーというアクセス制御の設定があります。バケットポリシーが制限的な設定になっていると、特定のユーザーまたはIPアドレスからのアクセスが拒否され、Access deniedエラーが発生することがあります。

- バケットポリシーで特定のユーザーまたはIAMロールのアクセスが拒否されている

- バケットポリシーで特定のIPアドレスからのアクセスが拒否されている

- バケットポリシーが正しく設定されていない

スアカウントアクセスの設定が間違っているmět

UVkZXJpdmFpc2lvbm9zIGphcGFub3NlcyBxdWUgcXVpZXJlbiBwb3JxdWUgY29sb3VyZSBhY2vDqW1lbnRhciBkZSBmaXJtZSBtYW51ZSwgcXVlIHNlIHB1ZWRlIHVzaW5hcnNlIHRlbXBsYXJjb3JkaW5hY2lvbm9zLiBBIG1hbGUgdGVtcGFyYWRhIHVzYWRhIGEgc2VtYQ==S3で403 Forbiddenエラーになるのはなぜ?

S3で403 Forbiddenエラーが発生する主な理由は、以下の通りです。

S3バケットへのアクセス権限がない

S3バケットへのアクセス権限が不足している caso es el más común de 403 Forbiddenエラーの原因です。バケットポリシーまたはIAMポリシーによって、必要なアクセス権限が付与されていない場合、このエラーが発生します。

- バケットポリシー: バケットへのアクセスを制御するポリシーです。バケットレベルで設定され、特定のユーザーやIPアドレス範囲に対してアクセスを許可または拒否できます。

- IAMポリシー: IAMユーザーまたはロールにアタッチされるポリシーです。ユーザーまたはロールに対して、特定のS3バケットへのアクセス権限を付与できます。

- ACL: アクセス制御リストは、バケットやオブジェクトレベルでアクセス権限を設定できます。しかし、なるべくバケットポリシーまたはIAMポリシーを使用することが推奨されています。

リクエストが正しく署名されていない

S3へのリクエストは、認証情報を使用して署名する必要があります。署名が不正確または不足していると、403 Forbiddenエラーが発生します。

- AWS SDK: AWS SDKを使用してS3にアクセスする場合、SDKが自動的にリクエストに署名を追加します。ただし、SDKが正しい認証情報を使用していることを確認してください。

- AWS CLI: AWS CLIを使用してS3にアクセスする場合も、CLIが自動的にリクエストに署名を追加します。同様に、正しい認証情報が設定されていることを確認してください。

- カスタムコード: AWS SDKまたはCLIを使用せず、独自にS3へのリクエストを生成している場合、署名プロセスを正確に実装する必要があります。署名が不正確であると、403エラーが発生します。

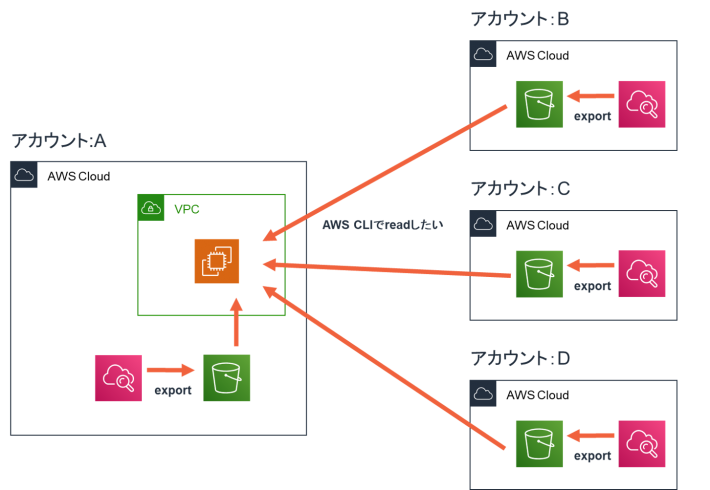

VPCエンドポイントの設定が正しくない

VPCエンドポイントを使用してS3にアクセスしている場合、エンドポイントの設定が正しくないと403 Forbiddenエラーが発生することがあります。

- エンドポイントポリシー: VPCエンドポイントにアタッチされたポリシーが、S3バケットへのアクセスを許可していることを確認してください。

- ルートテーブル: VPC内のサブネットが、S3へのトラフィックをVPCエンドポイントに向けるようにルートテーブルが設定されていることを確認してください。

- セキュリティグループ: VPCエンドポイントに関連付けられたセキュリティグループが、必要なトラフィックを許可していることを確認してください。

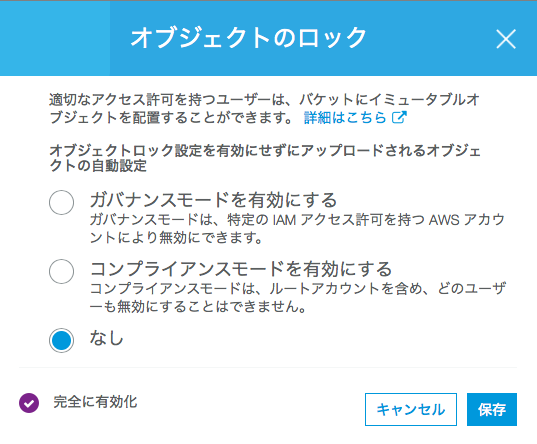

S3オブジェクトロックとは何ですか?

S3オブジェクトロックとは、アマゾンウェブサービス(AWS)が提供するAmazon S3(Simple Storage Service)におけるオブジェクトの変更や削除を制御する機能です。データの保護やコンプライアンス要件を満たすために使用されます。

S3オブジェクトロックの利点

S3オブジェクトロックを使用することで、以下のような利点があります。

- データの保護: オブジェクトの変更や削除を制御することで、重要なデータを保護することができます。

- コンプライアンス対応: ある業界では、データを一定期間保持することが求められます。S3オブジェクトロックを使用することで、これらの要件を満たすことができます。

- 人間エラーの防止: 運用ミスによるデータの変更や削除を防止することができます。

S3オブジェクトロックの種類

S3オブジェクトロックには、以下の2種類があります。

- ガバナンスモード: オブジェクトの変更や削除を制限しますが、特定のユーザーに権限を付与することで、オブジェクトの変更や削除を許可することができます。

- コンプライアンスモード: オブジェクトの変更や削除を完全に禁止します。オブジェクトの保管期間が終了するまで、変更や削除はできません。

S3オブジェクトロックの設定方法

S3オブジェクトロックを設定するには、以下の手順を実行します。

- S3バケットでオブジェクトロックを有効にします。

- オブジェクトのアップロード時に、オブジェクトロックを設定します。

- オブジェクトロックの設定には、保管期間とモードを指定します。

S3のACLを無効にするにはどうすればいいですか?

S3のACLを無効にするには、以下の手順を実行します。

S3バケットのACLを無効にする方法

S3バケットのACLを無効にするには、以下の手順を実行します。

- AWSマネジメントコンソールにログインし、S3サービスを開く。

- ACLを無効にするバケットを選択する。

- 「パブリックアクセス設定」タブを選択し、「バケットのACLを無効にする」オプションを選択する。

- 「保存」をクリックして変更を適用する。

S3オブジェクトのACLを無効にする方法

S3オブジェクトのACLを無効にするには、以下の手順を実行します。

- AWSマネジメントコンソールにログインし、S3サービスを開く。

- ACLを無効にするオブジェクトが含まれるバケットを選択する。

- オブジェクトを選択し、「アクション」メニューから「ACLの管理」を選択する。

- 「オブジェクトのACLを無効にする」オプションを選択し、「保存」をクリックして変更を適用する。

S3バケットポリシーを使用してACLを制御する方法

S3バケットポリシーを使用してACLを制御するには、以下の手順を実行します。

- AWSマネジメントコンソールにログインし、S3サービスを開く。

- ACLを制御するバケットを選択する。

- 「バケットポリシー」タブを選択し、以下のようにポリシーを設定する。

{ Version: 2012-10-17, Statement: [ { Sid: DenyACL, Effect: Deny, Principal: , Action: [ s3:PutObjectAcl, s3:GetObjectAcl ], Resource: arn:aws:s3:::バケット名/ } ] } - 「保存」をクリックして変更を適用する。

よくある質問

Amazon S3で「PutObjectアクセスが拒否されました」エラーが発生する原因は何ですか?

Amazon S3で「PutObjectアクセスが拒否されました」というエラーが発生する主な原因は、S3バケットに対する適切なアクセス権限が設定されていないことです。具体的には、S3バケットのバケットポリシーや<IAMロールの設定が不適切である場合、このエラーが発生することがあります。また、ACL(アクセス制御リスト)の設定が原因であることもあります。

「PutObjectアクセスが拒否されました」エラーの解決策は何ですか?

「PutObjectアクセスが拒否されました」エラーの解決策は、S3バケットやIAMロールのアクセス権限を適切に設定することです。まず、S3バケットのバケットポリシーを確認し、必要な権限が付与されていることを確認してください。また、IAMロールに関連付けられたポリシーが、S3バケットへのPutObjectアクセスを許可していることを確認してください。ACLの設定も確認し、適切に設定されていることを確認してください。

Amazon S3のバケットポリシーを設定する方法は?

Amazon S3のバケットポリシーを設定するには、まずAWSマネジメントコンソールにログインし、S3サービスに移動します。次に、対象のバケットを選択し、[権限]タブをクリックします。[バケットポリシー]セクションで、ポリシードキュメントを入力または編集できます。ポリシードキュメントは、JSON形式で記述され、バケットへのアクセス権限を定義します。ポリシーを設定したら、[保存]をクリックして変更を適用します。

IAMロールにS3バケットへのアクセス権限を付与する方法は?

IAMロールにS3バケットへのアクセス権限を付与するには、AWSマネジメントコンソールのIAMサービスに移動し、対象のIAMロールを選択します。[権限]タブで、[インラインポリシーの追加]をクリックします。ポリシーエディターで、S3サービスとPutObjectアクションを選択し、対象のバケットを指定します。ポリシーを確認し、[ポリシーの作成]をクリックして変更を適用します。これにより、IAMロールにS3バケットへのPutObjectアクセス権限が付与されます。

Amazon S3で「PutObjectアクセスが拒否されました」エラー発生!原因と解決策 に類似した他の記事を知りたい場合は、Access エラー カテゴリにアクセスしてください。

関連記事