ゼロトラストネットワークアクセス(ZTNA)とは?セキュリティ対策

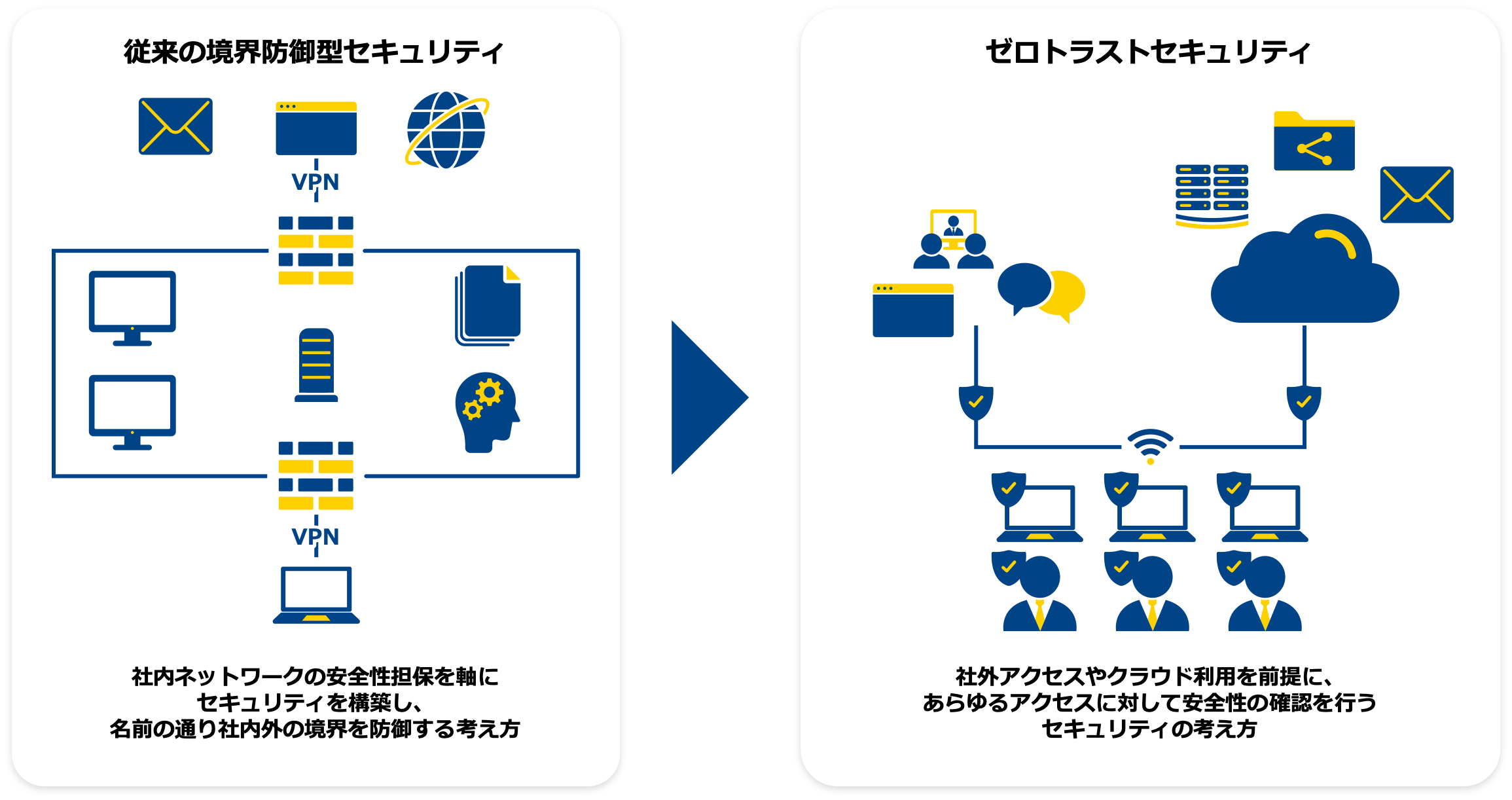

ゼロトラストネットワークアクセス(ZTNA)は、現代のサイバーセキュリティ対策において重要な概念です。従来のネットワークセキュリティは、内部ネットワークへのアクセスが許可されたユーザーやデバイスを信頼する傾向がありましたが、ZTNAは新たなアプローチを提案します。ZTNAでは、ネットワーク内のすべてのユーザーとデバイスを信頼せず、常に検証と認証を求めます。これにより、内部からの脅威やデータ漏洩のリスクを大幅に減少させることができます。本記事では、ZTNAの基本概念、働き方、そして実装に際してのベストプラクティスについて詳しく解説します。

ゼロトラストネットワークアクセスとは何ですか?

ゼロトラストネットワークアクセスとは、ユーザーとアプリケーション間の接続を動的に制御し、アクセスを最小限に制限することで、セキュリティを強化するアプローチです。このモデルでは、ユーザーのアイデンティティ、デバイスの状態、およびアクセス要求のコンテクストに基づいて、リアルタイムでアクセス権限が決定されます。これにより、ネットワークの内部と外部の境界を越えて、より細かい制御と高度な保護が可能になります。

ゼロトラストネットワークアクセスの基本原理

ゼロトラストネットワークアクセス(ZTNA)の基本原理は、ネットワークアクセスを信頼に基づかない方法で管理することです。具体的には、以下の点が重要です:

- 信頼のないアクセス:すべてのアクセス要求は、ユーザーとデバイスが認証および承認されるまで拒否されます。

- 最小特権の原則:ユーザーは、その役割とタスクに必要とする最小限の権限しか与えられません。

- 継続的な検証:アクセスは一度だけではなく、ユーザーとデバイスの状態が継続的に監視され、必要に応じて動的に調整されます。

ゼロトラストネットワークアクセスのセキュリティ利点

ZTNAを導入することで、組織は以下のセキュリティ利点を得ることができます:

- 高度な脅威保護:ZTNAは、未知の脅威や内部攻撃者からの攻撃を防ぐために、ネットワーク内の移動を制限します。

- コンプライアンスの強化:ZTNAは、データの保護とプライバシーを確保し、規制要件を満たすのに役立ちます。

- 運用効率の向上:ZTNAは、アクセス制御を自動化し、管理者の負担を軽減します。

ゼロトラストネットワークアクセスの導入ステップ

ZTNAを効果的に導入するためには、以下のステップを順番に進めることが重要です:

- 現状の評価:既存のネットワークインフラストラクチャとセキュリティポリシーを評価し、ZTNA導入に必要な準備を行います。

- 計画の策定:ZTNAの導入スケジュールと実装計画を策定し、関連するステークホルダーと調整します。

- 段階的な実装:ZTNAを段階的に実装し、各フェーズでの効果と問題点を監視します。

ZTNA機能とは何ですか?

ZTNA機能とは、ゼロトラストネットワークアクセス(Zero Trust Network Access)の機能を指し、従来のネットワークセキュリティモデルとは異なり、信頼できるネットワークと信頼できないネットワークの境界を設けるのではなく、すべてのアクセス要求を疑う、確認する、そして認証するという原則に基づいています。ZTNAは、ユーザーとリソースの間の接続を個別に制御し、最小限の権限でアクセスを許可することで、ネットワーク内の不正アクセスや内部脅威を防ぎます。

ZTNAの基本原理

ZTNAの基本原理は、ゼロトラストセキュリティに基づいています。これには以下のような要素が含まれます:

- 常に疑う:すべてのアクセス要求を疑うことで、不正アクセスのリスクを最小限に抑えます。

- 確認と認証:ユーザーとデバイスのアイデンティティを確認し、認証することで、正当なアクセスのみを許可します。

- 最小権限原則:ユーザーは必要なリソースにだけアクセスし、その範囲は最小限に制限されます。

ZTNAの主な利点

ZTNAは、従来のネットワークセキュリティモデルに比べて多くの利点があります。主な利点は以下の通りです:

- 高度なセキュリティ:最小限の権限と個別のアクセス制御により、内部脅威や不正アクセスのリスクを大幅に低減します。

- 柔軟性とスケーラビリティ:クラウドやリモートワーク環境でも容易に導入でき、ネットワークの拡大や縮小に対応できます。

- ユーザーエクスペリエンスの向上:セキュリティが強化されても、ユーザーの利便性は維持され、パフォーマンスの低下を最小限に抑えられます。

ZTNAの導入方法

ZTNAを導入する際には、以下のステップを踏むことが一般的です:

- 現状分析:現行のネットワーク環境とセキュリティ体制を評価し、改善点を特定します。

- ポリシー策定:アクセス制御のポリシーを策定し、ユーザーとリソースの間の接続を管理します。

- テクノロジー導入:ZTNAプラットフォームやツールを導入し、ネットワークの構成を調整します。

ZTNAとVPNの違いは何ですか?

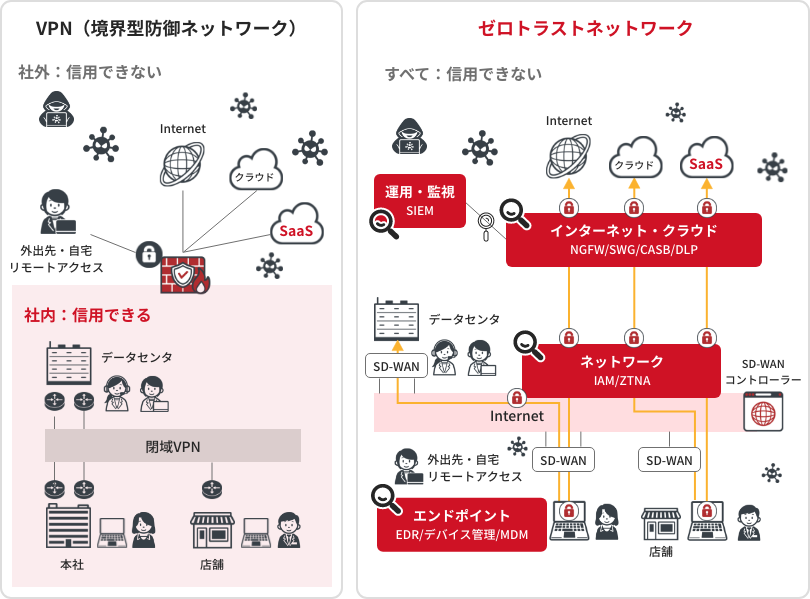

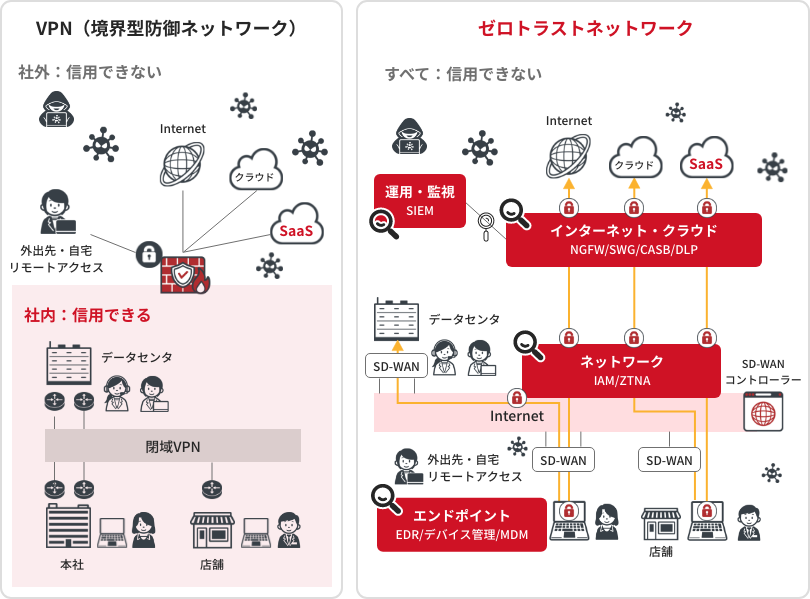

ZTNAとVPNの主な違いは、ネットワークへのアクセス方法とセキュリティのアプローチにあります。VPNは、ユーザーがネットワーク全体に接続することで、リモートから内部リソースにアクセスできるようにします。これに対し、ZTNAはリソースごとにアクセスを制御し、必要最低限のアクセスのみを許可します。ZTNAはゼロトラストの原則に基づいており、ユーザーやデバイスがネットワーク内にいても、信頼されていないものとして扱われます。

ZTNAとVPNのセキュリティ対策の違い

ZTNAとVPNのセキュリティアプローチには明確な違いがあります。ZTNAはゼロトラストの原則に基づいており、ユーザーがネットワーク内にいても信頼されません。これに対して、VPNはネットワークへの接続自体を信頼する傾向があります。ZTNAは、アクセスをリソースごとに制御し、最小限の権限で操作できるように設計されています。

- ZTNAでは、ユーザーが認証されても、特定のリソースへのアクセスが許可されるだけです。

- VPNでは、ユーザーが認証されると、ネットワーク全体へのアクセスが許可されます。

- ZTNAは、ネットワーク内のトラフィックを個別に監視し、異常な活動を検出することができます。

ZTNAとVPNの導入における考慮点

ZTNAとVPNの導入を検討する際には、組織のセキュリティ要件や運用環境を考慮する必要があります。ZTNAは、高度なセキュリティが必要な組織や、リモートワークが一般的な組織に適しています。一方、VPNは、既存のインフラを活用したい組織や、初期コストを抑えたい組織に適しています。

- ZTNAは、リソースごとの細かいアクセス制御が可能です。

- VPNは、ネットワーク全体へのアクセスを提供し、設定が比較的簡単です。

- ZTNAは、クラウドベースのソリューションであることが多いため、スケーラビリティが高く、柔軟性があります。

ZTNAとVPNのパフォーマンスの違い

ZTNAとVPNのパフォーマンスにも違いがあります。ZTNAは、ユーザーがリソースに直接接続するため、ネットワークトラフィックが最適化され、パフォーマンスが向上する可能性があります。一方、VPNはトンネルを介してトラフィックを転送するため、パフォーマンスに影響を与えることがあります。

- ZTNAは、ダイレクト接続により、リモートアクセスのパフォーマンスを向上させます。

- VPNは、ネットワークトラフィックの暗号化やトンネルの設定により、パフォーマンスに影響を与えることがあります。

- ZTNAは、クラウドサービスを利用することにより、グローバルなネットワークパフォーマンスを向上させます。

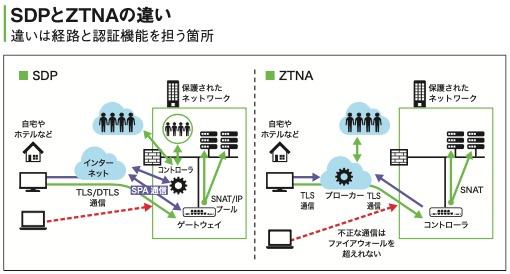

SDPとZTNAとは何ですか?

SDP(Software Defined Perimeter)とZTNA(Zero Trust Network Access)は、現代のネットワークセキュリティを強化するための技術フレームワークです。SDPは、ネットワークの境界をソフトウェアで定義し、暗号化されたトンネルを通じてアクセスを制御することにより、外部からの攻撃を防ぎます。一方、ZTNAは、ゼロトラストの原則に基づいて、ユーザーがネットワークにアクセスするたびに認証と認可を行うことで、ネットワーク内のリソースへのアクセスを制限します。

SDPの基本概念

SDP(Software Defined Perimeter)は、ネットワークのセキュリティを強化するためのアプローチで、従来のファイアウォールやVPNに代わるソリューションとして注目されています。主な特徴は以下の通りです:

- ネットワークの隠蔽:ネットワークリソースを外部から見えないようにする。

- 動的アクセス制御:ユーザーとデバイスの属性に基づいて、アクセスを動的に制御する。

- 隠蔽トンネル:暗号化されたトンネルを通じてデータを送受信し、中間者攻撃を防ぐ。

ZTNAの実装方法

ZTNA(Zero Trust Network Access)は、ゼロトラストの原則に基づいてネットワークアクセスを制御する方法です。このアプローチは、信頼できるユーザーとデバイスのみがネットワーク内のリソースにアクセスできるようにします。実装方法は以下の通りです:

- 多要素認証:ユーザーのIDとパスワードだけでなく、他の認証要素(例如、バイオメトリクス)を使用する。

- 最小特権原則:ユーザーは必要なリソースにのみアクセスできるようにする。

- 継続的な監視:アクセス後のユーザーの行動を継続的に監視し、異常な行動を検出する。

SDPとZTNAの比較

SDPとZTNAは、ネットワークセキュリティを強化するための重要な技術ですが、それぞれ異なるアプローチを採用しています。以下に、主な違いを比較します:

- アーキテクチャ:SDPはネットワークの境界をソフトウェアで定義し、ZTNAはゼロトラストの原則に基づいてアクセスを制御する。

- アクセス制御:SDPはネットワークリソースを隠蔽し、ZTNAはユーザーの認証と認可に重点を置く。

- 適用範囲:SDPは主に企業ネットワークの保護に使用され、ZTNAはクラウド環境やリモートアクセスにも適用される。

ゼロトラストネットワークアクセス(ZTNA)とは?セキュリティ対策

ゼロトラストネットワークアクセス(ZTNA)は、ネットワークセキュリティの新しいパラダイムで、企業や組織がデータやリソースへのアクセスを制御する方法に革命をもたらしています。ZTNAは、ユーザーやデバイスを信頼しないという原則に基づいており、すべてのアクセス要求を検証し、必要な場合のみアクセスを許可します。このアプローチは、ネットワーク境界が曖昧になっている現在のクラウドとモバイルファーストの世界において、従来のセキュリティ対策の限界を克服しようとするものです。

ZTNAの基本原則

ZTNAの基本原則は、常に検証し、決して信頼しないです。これは、ネットワーク内のすべてのユーザーとデバイスを潜在的な脅威と見なすことを意味し、どのような状況でもセキュリティ対策を強化する必要があります。

ZTNAの利点

ZTNAを導入することで、以下のような多くの利点が期待できます。 1. 強化されたセキュリティ: ZTNAは、不正アクセスやデータ漏洩のリスクを大幅に減らすことができます。 2. 柔軟なアクセス制御: ZTNAは、ユーザーとデバイスに応じてアクセス制御をカスタマイズできます。 3. クラウドとモバイルへの適応: ZTNAは、クラウドサービスやモバイルデバイスの使用に適したセキュリティアプローチを提供します。

ZTNAの実装

ZTNAを実装するには、以下のステップが一般的に含まれます。 1. ユーザーとデバイスの認証: 多要素認証(MFA)を使用して、ユーザーとデバイスの身元を確認します。 2. アクセス制御の適用: ユーザーとデバイスの属性に基づいて、アクセス制御ポリシーを適用します。 3. アクセスの監視とログ記録: すべてのアクセス要求とアクティビティを監視し、ログに記録します。

ZTNAと従来のVPNの違い

ZTNAは、従来のVPNに比べて、以下のような点で優れています。 - セキュリティ: ZTNAは、VPNよりも高度なセキュリティ対策を提供します。 - スケーラビリティ: ZTNAは、大規模なネットワークやクラウド環境にも対応できます。 - ユーザー体験: ZTNAは、VPNよりもシームレスなユーザー体験を提供します。

ZTNAのベストプラクティス

ZTNAを効果的に導入するために、以下のベストプラクティスに従うことが重要です。 1. 綿密な計画: ZTNAの導入には、充分な計画と準備が必要です。 2. ポリシーの定期的な見直し: セキュリティポリシーは、定期的に見直しと更新が必要です。 3. 従業員の教育: 従業員に対して、ZTNAに関する教育とトレーニングを実施します。

| 項目 | 説明 |

|---|---|

| 基本原則 | 常に検証し、決して信頼しない |

| 利点 | 強化されたセキュリティ、柔軟なアクセス制御、クラウドとモバイルへの適応 |

| 実装ステップ | ユーザーとデバイスの認証、アクセス制御の適用、アクセスの監視とログ記録 |

| VPNとの違い | セキュリティ、スケーラビリティ、ユーザー体験 |

| ベストプラクティス | 綿密な計画、ポリシーの定期的な見直し、従業員の教育 |

よくある質問

ゼロトラストネットワークアクセス(ZTNA)とは何か?

ゼロトラストネットワークアクセス(ZTNA)は、ネットワークセキュリティの概念であり、ゼロトラストの原則に基づいています。基本的に、ZTNAは、ユーザーやデバイスがネットワークリソースにアクセスする際に、常に検証されるべきであると主張します。これは、内部でも外部のユーザーに対しても適用されます。ZTNAは、アクセス制御を強化し、ネットワークへの不正アクセスを防ぐことを目的としています。

ZTNAはどのようにしてネットワークセキュリティを強化するか?

ZTNAは、最小特権アクセスの原則を適用することで、ネットワークセキュリティを強化します。これは、ユーザーやデバイスがアクセスできるリソースを厳格に制限することを意味します。ZTNAはまた、多要素認証(MFA)を使用してユーザーの身元を確認し、暗号化を使用してデータを保護します。これらの方法により、ZTNAはサイバー攻撃のリスクを大幅に減らすことができます。

ZTNAを実装する上で最も重要なステップは何ですか?

ZTNAを実装する上で最も重要なステップは、ネットワークとアプリケーションの詳細なインベントリを作成することです。これには、ネットワーク上のすべてのデバイスとアプリケーション、およびそれらがどのように相互接続されているかを特定することが含まれます。また、アクセス制御ポリシーを定義し、継続的な監視と評価を行うことも重要です。これらのステップを実行することで、ZTNAを効果的に実装できます。

従来のVPNとZTNAの違いは何ですか?

従来のVPNは、リモートユーザーにネットワーク全体へのアクセスを許可する傾向がありますが、ZTNAは、リモートユーザーに特定のリソースのみへのアクセスを許可します。また、VPNはネットワークレベルでのみセキュリティを提供するのに対し、ZTNAはアプリケーションレベルでのセキュリティを提供します。これにより、ZTNAは、VPNよりもより堅牢なセキュリティ対策を提供できます。

ゼロトラストネットワークアクセス(ZTNA)とは?セキュリティ対策 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事