Access List:ネットワークアクセスを制御するためのリスト

ネットワークセキュリティは、今日のデジタル社会において非常に重要な課題です。アクセスリストは、ネットワークアクセスを制御するための強力なツールとして、ネットワーク管理者に広く利用されています。この記事では、アクセスリストの仕組み、設定方法、そしてネットワークセキュリティを強化する上でどのように役立つのかについて詳しく説明します。また、アクセスリストを使用する際のベストプラクティスや、一般的な誤解についても解説します。この情報をもとに、読者は自らのネットワーク環境において、より効果的なアクセス制御を実現できるでしょう。

アクセス制御リストとは何ですか?

アクセス制御リストとは、ネットワーク内の通信を制御するために使用されるリストです。このリストには、特定のIPアドレスやポート番号に基づいてパケットの通行を許可または拒否するルールが含まれています。アクセス制御リストは、ネットワークのセキュリティを強化し、不正なアクセスや攻撃からシステムを保護するために重要な役割を果たします。

アクセス制御リストの目的

アクセス制御リストの主な目的は、ネットワークのセキュリティと管理を向上させることです。具体的には以下の点が挙げられます:

- 不正なアクセスの防止:特定のIPアドレスやポートからの通信を拒否することで、不正なアクセスを防ぎます。

- トラフィックの管理:ネットワークの帯域を効率的に利用するために、特定の種類のトラフィックを制限したり優先したりします。

- ロギングと監視:アクセス制御リストは、通信のログを記録し、ネットワークの状態を監視するのに役立ちます。

アクセス制御リストの種類

アクセス制御リストにはいくつかの種類があります。主な種類は以下の通りです:

- 拡張型アクセス制御リスト:詳細な制御のために、IPアドレス、ポート番号、プロトコルなどを基にルールを設定できます。

- 標準型アクセス制御リスト:IPアドレスのみを基にルールを設定するシンプルなタイプです。

- 名前付きアクセス制御リスト:ルールに名前を付けることで、管理を容易にします。

アクセス制御リストの設定方法

アクセス制御リストの設定は、一般的にネットワークデバイスのコンフィギュレーションモードで行います。以下の手順が一般的です:

- デバイスにログイン:ネットワークデバイスにアクセスし、コンフィギュレーションモードに入ります。

- ルールの作成:必要なルールをIPアドレス、ポート番号、プロトコルなどの条件に基づいて作成します。

- ルールの適用:作成したルールをインターフェースや経路に適用します。

ネットワークアクセスコントロールリストはどのレベルでの保護ですか?

ネットワークアクセスコントロールリスト(Access List)は、ネットワークのパケットレベルでアクセス制御を提供します。これらのリストは、パケットがネットワークを通過する際に、その送信元、宛先、およびプロトコルを評価し、特定のルールに基づいて通行を許可または拒否します。この機能により、ネットワーク管理者はセキュリティとトラフィック管理を効果的に実装できます。

アクセスリストの種類

アクセスリストには、主に2つの種類があります。

- 標準アクセスリスト:送信元アドレスに基づいてトラフィックを制御します。

- 拡張アクセスリスト:送信元、宛先、ポート、プロトコルなどの詳細な条件を指定できます。

- 命名アクセスリスト:アクセスリストに名前を付けることで、管理を容易にします。

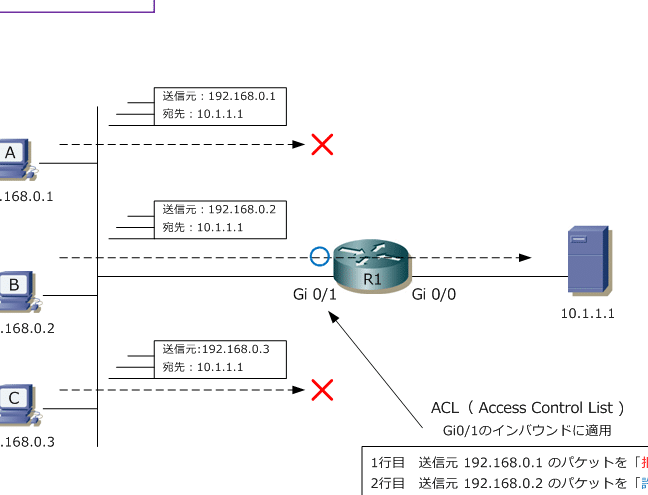

アクセスリストの適用位置

アクセスリストは、ネットワークのエッジデバイス、ルーター、またはファイアウォールに適用されます。これらのデバイスは、ネットワークの境界線上に位置し、外部からのトラフィックを管理する重要な役割を果たします。

- インバウンド:デバイスが受信するトラフィックを制御します。

- アウトバウンド:デバイスが送信するトラフィックを制御します。

- インターフェースレベル:特定のインターフェースにアクセスリストを適用することで、より細かい制御が可能です。

アクセスリストの効果と利点

アクセスリストの使用によって、ネットワークのセキュリティと性能が向上します。

- セキュリティ強化:不要なトラフィックを拒否することで、攻撃や不正アクセスを防ぎます。

- 帯域制御:特定のアプリケーションやユーザーのトラフィックを制限することで、ネットワークリソースを効率的に管理できます。

- ログ記録:アクセスリストの設定により、ネットワークトラフィックのログが記録され、監査やトラブルシューティングに役立ちます。

標準アクセスリストと拡張アクセスリストの使い分けは?

標準アクセスリストの特徴と用途

標準アクセスリストは、IPアドレスに基づいてトラフィックを制御します。主に、ソースIPアドレスを基準に制御を行うため、設定が単純で管理が容易です。一般的には、ルーティングプロトコルの更新や、特定のネットワークへのアクセス制御に使用されます。

- IPアドレスの制御に適している

- 設定が簡単で管理が容易

- ルーティングプロトコルの更新制御に有用

拡張アクセスリストの特徴と用途

拡張アクセスリストは、IPアドレスだけでなく、ポート番号やプロトコル等、より詳細なパラメータに基づいてトラフィックを制御します。これにより、より柔軟なアクセス制御が可能になります。具体的には、HTTPやFTPなどの特定のアプリケーションへのアクセスを制御したり、特定のポートへのアクセスを許可または拒否することが可能です。

- IPアドレスとポート番号の制御に適している

- 高度なアクセス制御が可能

- 特定のアプリケーションへのアクセス制御に有用

標準アクセスリストと拡張アクセスリストの比較

標準アクセスリストと拡張アクセスリストの主な違いは、制御の詳細度と複雑さにあります。標準アクセスリストは、単純なIPアドレスの制御に適しており、設定が簡単で管理が容易です。一方、拡張アクセスリストは、より詳細なパラメータに基づいて制御を行うため、設定が複雑になりますが、高度なアクセス制御が可能です。それぞれの用途に応じて選択することで、効果的なネットワークのセキュリティを実現できます。

- 標準アクセスリストは設定が簡単

- 拡張アクセスリストは高度な制御が可能

- 用途に応じて選択することが重要

スイッチのアクセスリストとは何ですか?

スイッチのアクセスリストとは、ネットワークデバイスにおいて特定の通信を許可または拒否するためのルールのリストです。これは、セキュリティポリシーを実装し、ネットワークのトラフィックを制御するために使用されます。アクセスリストは、IPアドレス、ポート番号、プロトコルタイプなどのパラメータに基づいてフィルタリングルールを定義します。

アクセスリストの種類

アクセスリストには、主に以下の3つの種類があります:

- 標準アクセスリスト:IPアドレスに基づいて通信を許可または拒否します。

- 拡張アクセスリスト:IPアドレスだけでなく、ポート番号やプロトコルタイプも含めて通信を制御します。

- 名前付きアクセスリスト:アクセスリストに名前を付けて管理しやすくするための方式です。

アクセスリストの設定方法

アクセスリストの設定には、次の手順を実行します:

- アクセスリストを定義します。これは、許可する通信や拒否する通信を指定するルールを設定します。

- アクセスリストをインターフェイスに適用します。これにより、指定したインターフェイスでのトラフィックが制御されます。

- 設定を確認し、有効かどうかを検証します。

アクセスリストの利点

アクセスリストを使用する主な利点は以下の通りです:

- セキュリティ強化:不正アクセスを防ぐことでネットワークの安全性を向上させます。

- トラフィック制御:不要な通信をブロックすることで、ネットワークのパフォーマンスを最適化します。

- ポリシー実装:ネットワークの利用規約を実装しやすくします。

アクセスリスト:ネットワークアクセスを制御するための基本的な仕組み

ネットワークセキュリティの重要な要素の一つが、ネットワークアクセスの制御です。そのための基本的な仕組みとして、アクセスリストが使用されます。アクセスリストは、ネットワークデバイスがトラフィックを制御するためのルールの集合体です。特定の条件に基づいて、パケットを許可または拒否することができます。これにより、ネットワークへの不正アクセスを防ぐことができるだけでなく、ネットワークリソースの効果的な管理も可能になります。

アクセスリストの種類と機能

アクセスリストには、主に標準アクセスリストと拡張アクセスリストの二種類があります。 標準アクセスリストは、パケットの送信元IPアドレスのみを基にフィルタリングを行います。これは、単純なネットワークアクセス制御に適しています。一方、拡張アクセスリストは、送信元IPアドレスに加え、宛先IPアドレス、プロトコル、ポート番号など、より詳細な条件を指定してフィルタリングを行うことができます。これにより、より柔軟で複雑なアクセス制御が可能になります。

| アクセスリストの種類 | 主な機能 |

|---|---|

| 標準アクセスリスト | 送信元IPアドレスによるフィルタリング |

| 拡張アクセスリスト | 送信元IPアドレス、宛先IPアドレス、プロトコル、ポート番号などによるフィルタリング |

アクセスリストの構成方法

アクセスリストは、ネットワークデバイス上でコマンドを使用して構成します。基本的な手順は、アクセスリストの作成、ルールの定義、そしてアクセスリストの適用となります。ルールの定義では、特定の条件に合ったトラフィックを許可または拒否するように設定します。アクセスリストは、ネットワークデバイスのインタフェースに適用され、そのインタフェースを経由するトラフィックがフィルタリングされます。

アクセスリストのベストプラクティス

アクセスリストを効果的に活用するためには、以下のベストプラクティスを考慮してください。 - 明確なポリシーを定義する:ネットワークアクセスのルールを明確に定義し、それをアクセスリストに反映させます。 - 定期的なレビューと更新:ネットワークの変更に伴い、アクセスリストを定期的にレビューし、更新することが重要です。 - シンプルなルールを心掛ける:複雑すぎるルールは誤りのリスクを高めるため、シンプルなルールを心掛けます。

アクセスリストの監査とログ

アクセスリストを使用することで、ネットワークのアクセス制御を強化できますが、それだけでは十分ではありません。アクセスリストの効果を最大限に引き出すためには、監査とログの設定が重要です。監査機能により、ネットワークアクセスの試行やアクセスリストの変更履歴を追跡できます。また、ログを分析することで、不正アクセスの兆候を早期に検出し、適切な対策を講じることができます。

アクセスリストとファイアウォールの違い

アクセスリストとファイアウォールは、どちらもネットワークアクセスの制御機能を提供しますが、その働きには違いがあります。アクセスリストは、主にルーターやスイッチなどのネットワークデバイス上で動作し、それらのデバイスを経由するトラフィックを制御します。一方、ファイアウォールは、ネットワークの境界で動作し、ネットワーク全体へのアクセスを制御するための専用のデバイスです。ファイアウォールは、アクセスリストよりも高度な機能を持ち、より複雑なアクセス制御を行うことができます。

ネットワークアクセスコントロールリストとは何ですか?

ネットワークアクセスコントロールリスト(Network Access Control List)は、ネットワークセキュリティのためのアクセス制御メカニズムであり、ネットワークトラフィックをフィルタリングし、許可または拒否するルールの集合体です。NACLは、主にファイアウォールやルータなどのネットワークデバイスで実装されており、ネットワークへの不正アクセスや攻撃を防ぐ役割を担っています。

NACLの主な機能

ネットワークアクセスコントロールリストの主な機能は以下の通りです。

- トラフィックフィルタリング:NACLは、IPアドレス、ポート番号、プロトコルなどに基づいてネットワークトラフィックをフィルタリングし、望ましいトラフィックのみを通過させることができます。

- アクセス制御:NACLは、特定のユーザーやデバイスに対してネットワークリソースへのアクセスを制御することができます。これにより、機密データへの不正アクセスを防ぐことができます。

- ログ記録:NACLは、ネットワークトラフィックのログを記録することができます。これにより、ネットワークの監査やトラブルシューティングが容易になります。

NACLの設定方法

ネットワークアクセスコントロールリストの設定方法は、以下の手順で行われます。

- ルールの定義:NACLでは、許可または拒否するトラフィックの条件を定義するルールを設定します。ルールは、ソースIPアドレス、宛先IPアドレス、ポート番号、プロトコルなどに基づいて定義されます。

- ルールの優先順位付け:NACLでは、複数のルールを定義することができます。ルールには優先順位が割り当てられ、トラフィックは優先順位が高いルールから順に評価されます。

- NACLの適用:定義されたルールをネットワークデバイスに適用し、ネットワークトラフィックのフィルタリングを開始します。

NACLのベストプラクティス

ネットワークアクセスコントロールリストを効果的に活用するためのベストプラクティスは以下の通りです。

- 最小権限の原則:NACLでは、必要なトラフィックのみを許可し、そのほかのトラフィックはすべて拒否するように設定します。これにより、ネットワークの脅威を最小限に抑えることができます。

- 定期的なレビュー:NACLのルールは、ネットワークの変更やセキュリティ要件の変更に応じて、定期的にレビューし、更新することが重要です。

- ログの監視:NACLのログを監視し、異常なトラフィックや攻撃の兆候を検出することが重要です。ログの監視により、攻撃の早期発見と対応が可能になります。

標準アクセスリストと拡張アクセスリストの違いは何ですか?

標準アクセスリストと拡張アクセスリストの主な違いは、フィルタリングの基準が異なることです。標準アクセスリストは、パケットの送信元IPアドレスのみを基準としてフィルタリングを行います。一方、拡張アクセスリストは、送信元IPアドレスに加え、宛先IPアドレス、プロトコル、ポート番号など、より詳細な条件を指定してフィルタリングを行うことができます。

標準アクセスリストの特徴

標準アクセスリストは、シンプルな構造であり、パケットの送信元IPアドレスに基づいてフィルタリングを行います。主な特徴は以下の通りです。

- 設定が簡単で、理解しやすい

- パケットの送信元IPアドレスのみを基準としてフィルタリングする

- プロトコルやポート番号などの詳細な条件を指定できない

拡張アクセスリストの特徴

拡張アクセスリストは、標準アクセスリストよりも高度なフィルタリング機能を提供します。主な特徴は以下の通りです。

- 送信元IPアドレス、宛先IPアドレス、プロトコル、ポート番号など、詳細な条件を指定できる

- 特定のアプリケーションやサービスを対象にしたフィルタリングが可能

- 設定が複雑であり、詳細なネットワーク知識が必要

どちらを使用するべきか

標準アクセスリストと拡張アクセスリストの選択は、ネットワークの要件やセキュリティポリシーに依存します。

- シンプルなフィルタリングが必要な場合や、ネットワーク知識が浅い場合は、標準アクセスリストが適切

- 詳細なフィルタリングが必要な場合や、特定のアプリケーションやサービスを制御したい場合は、拡張アクセスリストが適切

- ネットワークのセキュリティ要件が高い場合、拡張アクセスリストを使用することで、より緻密なアクセス制御が可能

アクセスリストの目的は何ですか?

アクセスリストの目的は、ネットワークリソースへのアクセスを制御し、セキュリティを確保することです。アクセスリストは、特定のユーザーやデバイスが特定のリソースにアクセスできるかどうかを決定するルールの集合体であり、ネットワーク管理者がネットワークトラフィックをフィルタリングして、望ましくないアクセスを防ぐことができます。

アクセスリストの主な機能

アクセスリストの主な機能は以下の通りです。

- アクセスの制御:ネットワークリソースへのアクセスを制御し、承認されたユーザーやデバイスのみがアクセスできるようにします。

- セキュリティの向上:ネットワークへの不正アクセスを防ぎ、データの機密性と整合性を保護します。

- ネットワークトラフィックの管理:ネットワークトラフィックをフィルタリングし、ネットワークのパフォーマンスや可用性を向上させることができます。

アクセスリストの種類

アクセスリストにはいくつかの種類があります。

- 標準アクセスリスト:ソースIPアドレスに基づいてパケットをフィルタリングします。

- 拡張アクセスリスト:ソースIPアドレス、宛先IPアドレス、プロトコル、ポート番号など、より詳細な条件でパケットをフィルタリングします。

- 名前付きアクセスリスト:名前で識別されるアクセスリストで、標準アクセスリストや拡張アクセスリストよりも柔軟性があります。

アクセスリストの適用方法

アクセスリストは、ルーターやファイアウォールなど、ネットワーク機器に適用されます。適用方法は以下の通りです。

- インターフェースへの適用:アクセスリストを特定のインターフェースに適用し、入力または出力トラフィックを制御します。

- プロトコルへの適用:特定のプロトコル(例:HTTP、FTP、SMTPなど)にアクセスリストを適用し、そのプロトコルのトラフィックを制御します。

- グローバルへの適用:アクセスリストをグローバルに適用し、ネットワーク全体のトラフィックを制御します。

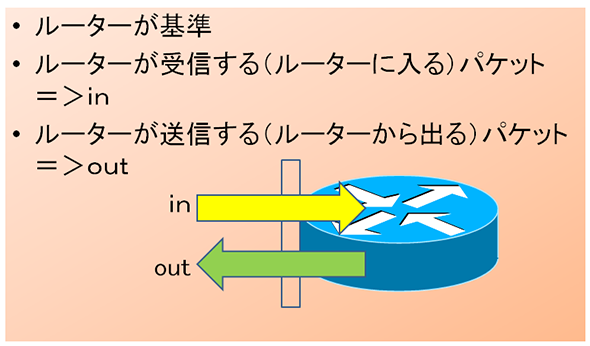

アクセスリストのinとoutの違いは?

アクセスリストのinとoutの違いは、主にアクセス制御リスト(ACL)の適用方向によって決定されます。inは、パケットがインターフェイスへ入るときにACLが適用されることを示し、outは、パケットがインターフェイスから出るときにACLが適用されることを示します。

アクセスリストのin適用

inで設定されたACLは、パケットがインターフェイスへ入る際にフィルタリングされます。これは、主にネットワークセキュリティのために使用され、不正アクセスや悪意のあるトラフィックをブロックする目的があります。

- ネットワークへの侵入を防ぐ

- 必要のないトラフィックを遮断する

- 内部ネットワークへのアクセスを制御する

アクセスリストのout適用

outで設定されたACLは、パケットがインターフェイスから出る際にフィルタリングされます。これは、主に内部ネットワークから外部ネットワークへのアクセス制御や、特定のサービスへのアクセス制限に使用されます。

- 内部ネットワークから外部へのアクセスを制御

- 特定のサービスやポートへのアクセスを制限

- データ漏洩防止のために特定の種類のトラフィックを制限

アクセスリストの適用方向の選択

ACLの適用方向を選択する際は、セキュリティポリシーやネットワークトポロジーに応じて決定することが重要です。また、ACLの誤った設定は、ネットワークの接続性やセキュリティに影響を与える可能性があるため、慎重な設計が求められます。

- ネットワークのセキュリティ要件を考慮

- ACLの適用範囲と効果を慎重に検討

- ACLの設定変更時の影響を予測し、適切なテストを行う

よくある質問

アクセスリストとは何ですか?

アクセスリストは、ネットワークアクセスを制御するためのリストです。主にルーターなどのネットワーク機器で使用され、ネットワークトラフィックをフィルタリングする目的で使用されます。アクセスリストは、特定のIPアドレスやポート番号、プロトコルなどに基づいて、ネットワークアクセスを許可または拒否するルールを定義します。これにより、ネットワークのセキュリティを向上させ、望まないトラフィックを制限することができます。

アクセスリストの主なタイプは何ですか?

アクセスリストには主に2つのタイプがあります。標準アクセスリストと拡張アクセスリストです。標準アクセスリストは、送信元IPアドレスのみを基準として패킷をフィルタリングするシンプルなタイプです。一方、拡張アクセスリストは、送信元IPアドレスに加えて、宛先IPアドレス、ポート番号、プロトコルなど、より詳細な条件を指定してパケットをフィルタリングすることができます。

アクセスリストはどのように設定しますか?

アクセスリストの設定は、ネットワーク機器のコンフィグレーションモードで行います。一般的な手順は、まずアクセスリストの番号や名前を指定し、次にルールを定義します。ルールは、アクセスの許可または拒否、およびその条件(IPアドレス、ポート番号、プロトコルなど)を指定します。設定が完了したら、アクセスリストを適用するインターフェースやプロトコルを指定します。具体的な設定方法は、使用しているネットワーク機器のマニュアルやドキュメントを参照してください。

アクセスリストのベストプラクティスは何ですか?

アクセスリストの設定に際しては、以下のベストプラクティスを考慮することが重要です。まず、不必要なトラフィックを制限し、ネットワークのセキュリティを確保するために、最小限のアクセス権限を付与する原則を遵守してください。また、アクセスリストは適切な順序で設定すべきです。具体的には、より具体的なルールを先に設定し、一般的なルールを後に設定することが望ましいです。さらに、アクセスリストは定期的に見直し、必要に応じて更新することが望ましいです。これにより、ネットワークの変更に伴うセキュリティリスクを軽減することができます。

Access List:ネットワークアクセスを制御するためのリスト に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事