Shared Access Signature: セキュアな Azure ストレージアクセス

Shared Access Signature(SAS)は、Azureストレージ内のリソースへのセキュアなアクセスを提供するための重要な機能です。SASを使用することで、ストレージアカウントのキーを公開することなく、特定のリソースへの制限付きアクセスを第三者に許可することが可能になります。この記事では、SASの仕組み、SASの種類、アクセスポリシーの設定方法、SASのベストプラクティスなどを解説し、Azureストレージを安全に利用する方法を紹介します。 SASを適切に活用することで、データの安全性を確保しつつ、柔軟なアクセス制御を実現することができます。

信頼されたAzureサービスにアクセスを許可するにはどうすればいいですか?

信頼されたAzureサービスにアクセスを許可するには、Shared Access Signature (SAS) を使用してセキュアなアクセスを提供することができます。SAS は、特定のリソースへの制限付きアクセスを許可するための URL です。SAS を使用することで、特定の期間やアクセス権限を指定して、信頼されたサービスに Azure ストレージへのアクセスを許可することができます。

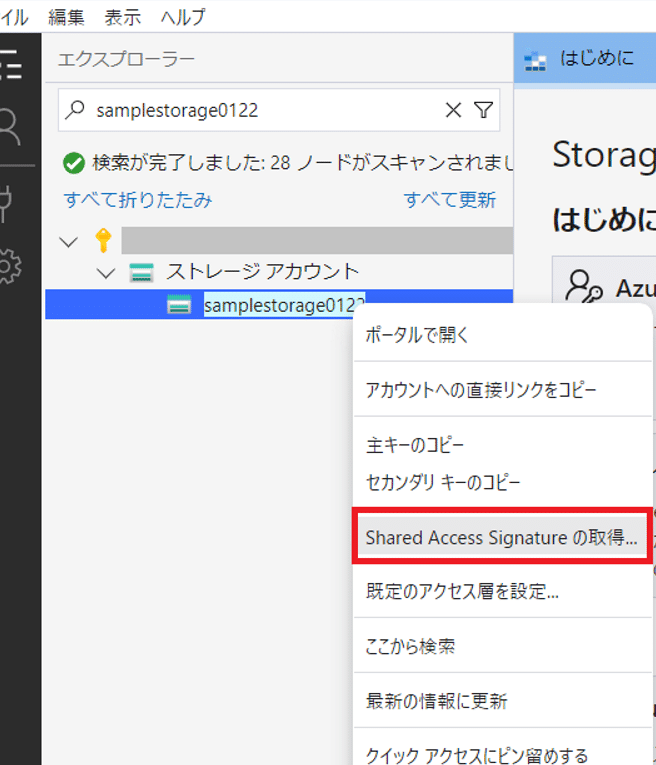

Shared Access Signature (SAS) は、Azure Portal、Azure Storage SDK、または Azure PowerShell を使用して生成することができます。以下の手順で SAS を生成します。

- Azure Portal にログインし、対象のストレージ アカウントに移動します。

- 「ストレージ アクティビティ」または「ストレージ アクセス キー」から、SAS の生成オプションを選択します。

- アクセス権限、有効期間、IP 制限などの設定を指定し、SAS トークンを生成します。

SAS トークンの使用方法

生成した SAS トークンは、信頼されたサービスが Azure ストレージにアクセスするために使用されます。以下の手順で SAS トークンを使用します。

- SAS トークンを URL に追加し、信頼されたサービスに提供します。

- 信頼されたサービスは、提供された URL を使用して Azure ストレージのリソースにアクセスします。

- アクセスは、SAS トークンに指定された権限と期間に基づいて制御されます。

SAS のセキュリティ ベスト プラクティス

SAS を使用する際には、セキュリティを確保するために以下のベスト プラクティスを守ることが重要です。

- 最小限のアクセス権限を指定し、必要な範囲に限定します。

- 有効期間を短く設定し、不要なアクセスを防ぎます。

- IP 制限やプロトコル制限などの追加のセキュリティ設定を活用します。

Shared Access Signatures (SAS)とは、Azure ストレージにセキュアなアクセスを提供するために使用されるメカニズムです。SAS は、特定のリソースへの一定期間のアクセスを許可するための署名付きの URL を生成します。これにより、Azure ストレージ アカウントの所有者は、他のユーザーまたはアプリケーションに対して一時的なアクセス権限を提供することができます。SAS は、リソースへの読み取り、書き込み、削除などのアクセス権限を細かく制御することができ、セキュリティを確保しながら柔軟なアクセス管理を実現します。

SAS は主に2つの種類に分けられます:サービス SASとアカウント SASです。

- サービス SAS: 特定のストレージ サービス(Blobs、Queues、Tables、Files)のリソースに対してアクセスを制御します。

- アカウント SAS: ストレージ アカウント全体のリソースに対してアクセスを制御します。これには、複数のサービスにまたがるアクセス権限を含めることができます。

- ユーザー委任 SAS: Azure Active Directory (AAD) を使用してユーザーのアイデンティティを委任し、よりセキュアなアクセス制御を実現します。

SAS は Azure ストレージのアクセス管理に多くの利点をもたらします。

- セキュリティ: 時間制限とアクセス権限の細かい制御により、リソースへの不正アクセスを防止できます。

- 柔軟性: ユーザーまたはアプリケーションに必要なアクセス権限のみを提供し、過度なアクセスを許可しません。

- 運用効率: SAS は URL として生成されるため、簡単に共有でき、管理も容易です。

SAS を生成する方法はいくつかあります。

- Azure Portal: Azure Portal から SAS を生成し、必要なパラメータを設定できます。

- Azure Storage SDK: .NET、Java、Python などの言語用の Azure Storage SDK を使用して、プログラムから SAS を生成できます。

- Azure CLI または PowerShell: コマンドライン ツールを使用して、SAS を生成し、スクリプト化した管理を実現できます。

Shared Access Signature(SAS)は、Azure ストレージアカウント内のリソースへの制限付きアクセスを提供する機能です。SAS を使用すると、アカウントキーを共有することなく、ストレージリソースへのセキュアなアクセスを提供できます。本記事では、SAS の機能や利点、そして徹底的なアクセス制御について詳しく説明します。

SAS の種類と特徴

SAS には、ユーザー委任 SAS、サービス SAS、およびアカウント SAS の3種類があり、それぞれが異なる用途と特徴を提供します。以下の表は、それぞれの SAS の種類とその特徴をまとめたものです。

| SAS の種類 | 特徴 |

|---|---|

| ユーザー委任 SAS | Azure Active Directory を使用してユーザーにアクセス権を委任できます。 |

| サービス SAS | 特定のストレージサービス(Blob、Queue、Table、File)にアクセス制御できます。 |

| アカウント SAS | ストレージアカウント全体のリソースへのアクセス制御が可能です。 |

SAS のセキュリティとベストプラクティス

SAS を使用する際には、セキュリティを確保するためにいくつかのベストプラクティスに従うことが重要です。以下に、SAS のセキュリティを向上させるためのポイントを紹介します。 - SAS の有効期間を限定する:SAS の有効期限を短く設定し、必要最低限の期間だけアクセスを許可します。 - 必要最低限のアクセス権限を付与する:SAS で付与するアクセス権限は、必要最低限のものに制限します。 - SAS の利用状況を監視する:Azure Monitor を使用して、SAS の利用状況を監視し、異常なアクセスパターンを検出します。

SAS によるアクセス制御の実装方法

SAS によるアクセス制御を実装するためには、以下の手順を実施します。 1. SAS トークンの生成:必要なアクセス権限や有効期間を指定して SAS トークンを生成します。 2. SAS URL の作成:生成した SAS トークンをストレージリソースの URL に組み込んで SAS URL を作成します。 3. SAS URL の配布:SAS URL をクライアントに配布し、ストレージリソースへのアクセスを提供します。

SAS と Azure Active Directory の連携

Azure Active Directory(Azure AD)と SAS を連携させることで、より強力なセキュリティとアクセス制御を実現できます。ユーザー委任 SAS を使用すると、Azure AD を使用して認証されたユーザーにのみアクセス権を委任できます。これにより、アカウントキーやSASトークンの漏洩によるリスクを軽減できます。

SAS の活用シナリオ

SAS は、以下のようなさまざまなシナリオで活用できます。 - 外部ユーザーとのデータ共有:SAS を使用して、外部ユーザーに対して特定のストレージリソースへの一時的なアクセス権を付与できます。 - バックアップと復元:SAS を使用して、バックアップデータをセキュアに保存し、必要に応じて復元操作を実行できます。 - IoT デバイスからのデータインジェスト:SAS を使用して、IoT デバイスが Azure ストレージに直接データを書き込めるようにします。 SAS を適切に活用し、Azure ストレージに対するセキュアなアクセスを実現しましょう。

Azure Shared Access Signature (SAS)とは、Azure Storage サービスに対して制限されたアクセス権限を提供するためのセキュリティ トークンです。SAS を使用すると、ストレージ アカウントのキーを共有することなく、ストレージ リソースへの制御されたアクセスを付与できます。

SAS の種類

Azure Storage では、次の2種類の SAS がサポートされています。

- ユーザー委任 SAS: Azure Active Directory の資格情報および指定されたアクセス許可を使用して、Blob およびコンテナへのアクセスを提供します。

- サービス SAS: ストレージ アカウント キーに基づいて特定のストレージ サービス (Blob, Queue, Table, File) へのアクセスを提供します。

- アカウント SAS: ストレージ アカウント キーに基づいてストレージ アカウント レベルで操作を提供します。

SAS の利点

SAS を使用する主な利点は以下の通りです。

- セキュリティの向上: ストレージ アカウント キーを共有することなく、制限されたアクセス権限を提供できます。

- 柔軟なアクセス制御: SAS トークンを作成する際に、有効期限、アクセス許可、IP アドレス制限などを指定できます。

- 簡単な共有: SAS トークンを共有することで、第三者にストレージ リソースへのアクセスを簡単に提供できます。

SAS のベストプラクティス

SAS を安全に使用するためのベストプラクティスは以下の通りです。

- 最小権限の原則: 必要最小限のアクセス権限のみを付与します。

- 短期間の有効期限: SAS の有効期間を短く設定し、必要に応じて更新します。

- HTTPS の使用: SAS を使用してストレージ リソースにアクセスする際は、常に HTTPS を使用します。

共有アクセス署名(SAS)とは何ですか?

共有アクセス署名(SAS)とは、Azure Storage において、ストレージリソースへの制限付きアクセスを提供するためのメカニズムです。SAS を使用することで、ストレージアカウントの所有者は、特定の権限と有効期限を持つ署名付きURLを生成し、他のユーザーに提供できます。これにより、ストレージアカウントのキーを共有することなく、セキュリティ保護された方法でリソースへのアクセスを許可することができます。

SAS の種類

共有アクセス署名には、次の2種類があります。

- サービスSAS:特定のストレージサービス(BLOB、キュー、テーブル、ファイル)に対して委任されたアクセスを提供します。

- アカウントSAS:ストレージアカウントレベルで機能し、複数のストレージサービスへのアクセスを提供します。

SAS の利点

共有アクセス署名には、以下のような利点があります。

- セキュリティ:ストレージアカウントキーを共有することなく、制限付きアクセスを提供できます。

- 柔軟性:アクセス権限や有効期間を細かく制御できます。

- スケーラビリティ:多数のクライアントに対して、一時的なアクセス権限を効率的に付与できます。

SAS のベストプラクティス

共有アクセス署名を使用する際には、以下のベストプラクティスに従うことが推奨されます。

- 最小限の権限:必要最低限のアクセス権限のみを付与します。

- 短い有効期間:SAS の有効期間をできるだけ短く設定します。

- HTTPS の使用:SAS を使用してリソースにアクセスする際には、常に HTTPS を使用します。

Azureストレージアカウントのアクセスキーを無効にするには?

Azureストレージアカウントのアクセスキーを無効にする方法は以下の通りです。

アクセスキーのローテーション

アクセスキーを無効にする最も一般的な方法は、定期的にアクセスキーをローテーションすることです。これは、古いキーを無効にして、新しいキーを生成するプロセスです。アクセスキーのローテーションは、セキュリティのベストプラクティスとして推奨されています。

- Azureポータルにログインし、対象のストレージアカウントに移動します。

- 「アクセスキー」セクションを開きます。

- 「キーのローテーション」ボタンをクリックして、新しいキーを生成します。

アクセスキーを手動で無効にする

必要に応じて、アクセスキーを手動で無効にすることもできます。これは、キーが漏洩した場合や、特定のキーをすぐに無効にする必要がある場合に役立ちます。

- Azureポータルにログインし、対象のストレージアカウントに移動します。

- 「アクセスキー」セクションを開きます。

- 無効にしたいキー(キー1またはキー2)を見つけ、「無効」ボタンをクリックします。

ストレージアカウントのアクセス制御

ストレージアカウントのアクセス制御を使用して、特定のIPアドレスや仮想ネットワークからのアクセスを制限することもできます。これにより、アクセスキーが漏洩しても、許可されていないアクセスを防ぐことができます。

- Azureポータルにログインし、対象のストレージアカウントに移動します。

- 「ネットワーク」セクションを開きます。

- 「選択されたネットワーク」オプションを選択し、許可するIPアドレスや仮想ネットワークを指定します。

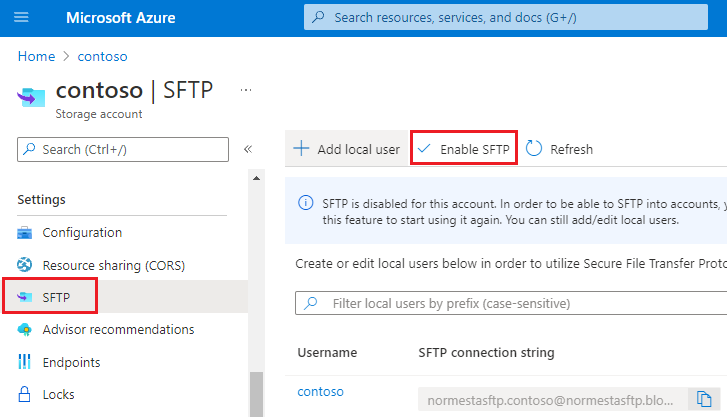

AzureでSFTPを有効にするにはどうすればいいですか?

AzureでSFTPを有効にする方法は以下の通りです。

SFTPとは何か?

SFTPは、SSH(Secure Shell)を使用した安全なファイル転送プロトコルです。インターネット上でデータを安全に転送することができます。Azureでは、Azure VM(仮想マシン)上でSFTPを設定できます。

Azure VMでSFTPを設定する方法

Azure VMでSFTPを設定するには、以下の手順を実行します。

- Azureポータルにログインし、対象のVMを選択します。

- ネットワークセクションで、受信ポートの規則を追加します。プロトコルはTCPを選択し、ポート番号は22を指定します。

- VMに接続し、SSHサーバーをインストールします。例えば、Ubuntuの場合、

sudo apt-get install openssh-serverを実行します。 - SSH構成ファイルを編集し、SFTPを有効にします。ファイルパスは通常

/etc/ssh/sshd_configです。 - SSHサービスを再起動します。例えば、Ubuntuの場合、

sudo service ssh restartを実行します。

Azure StorageでSFTPを使用する方法

Azure StorageでSFTPを使用するには、以下の手順を実行します。

- Azureポータルで、新しいAzure Storageアカウントを作成します。

- ファイル共有を選択し、新しいファイル共有を作成します。

- ストレージエクスプローラーで、ファイル共有に接続します。

- SFTPクライアント(例:WinSCP、FileZilla)を使用して、Azure Storageアカウントに接続します。接続には、ストレージアカウント名とアクセスキーが必要です。

よくある質問

Shared Access Signature (SAS) は、Azure ストレージ内のリソースへの一時的で安全なアクセス権を提供するものです。SAS を使用すると、ストレージアカウントの所有者は、特定の期間、特定のアクセス許可を持つ署名付きのURLを生成し、他のユーザーと共有することができます。これにより、ストレージアカウントのアクセスキーを共有することなく、セキュリティ強化が可能です。

SAS の種類にはどのようなものがありますか?

SASには、サービスSAS、アカウントSAS、ユーザー委任SASの3種類があります。サービスSASは、特定のストレージサービス(BLOB、キュー、ファイル、テーブル)のリソースへのアクセスを提供します。アカウントSASは、ストレージアカウント全体のリソースへのアクセスを提供し、より幅広いアクセス許可を付与できます。ユーザー委任SASは、Azure Active Directory の認証を利用し、より高いセキュリティレベルを提供します。

SAS を使用する際のベストプラクティスは何ですか?

SASを使用する際のベストプラクティスは、最小限のアクセス許可を与えること、短い有効期間を設定すること、そしてHTTPSを使用してSASを伝送することです。また、SASの期限切れや失効を効果的に管理し、必要に応じてアクセスを制御することが重要です。さらに、ストレージアカウントのアクセスキーを使ってSASを生成するのではなく、可能であればユーザー委任SASを使用することをお勧めします。

SAS トークンの失効はどのように行いますか?

SAS トークンの失効は、そのトークンを生成するために使用されたストレージアカウントキーを再生成することで実現できます。これにより、そのストレージアカウントキーで生成されたすべてのSASトークンが無効になります。また、アカウントSASを使っている場合、ストレージアカウントのアクセスポリシーを変更または削除することで、特定のSASトークンを失効させることができます。ユーザー委任SASの場合、Azure Active Directory でのユーザーのアクセス権限を管理することで、より細かな失効制御が可能です。

Shared Access Signature: セキュアな Azure ストレージアクセス に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事