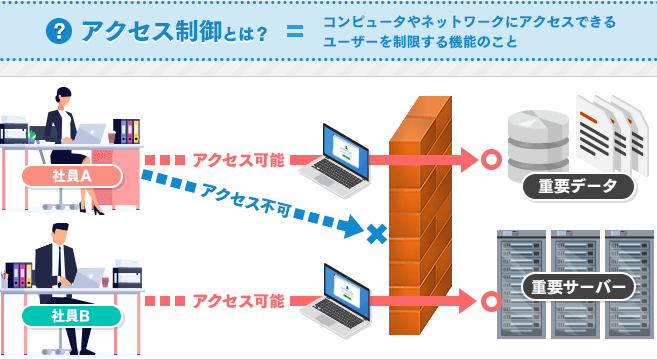

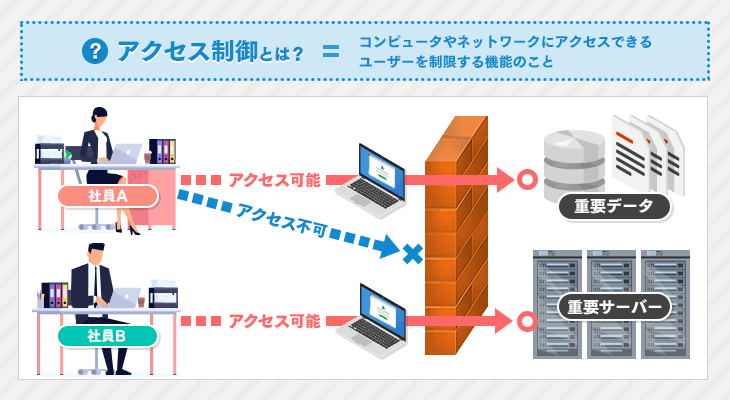

Access 管理者権限: データベースへのアクセス制御

Access 管理者権限は、データベースへのアクセス制御を実現するための重要な機能です。データベース管理システム(DBMS)において、データの安全性と整合性を保証するために、適切なアクセス制御が求められます。Access 管理者権限を用いることで、ユーザーがデータベース内の特定のデータにアクセスできる範囲を制限し、データの漏洩や不正アクセスを防ぐことができます。本記事では、Access 管理者権限の基本概念、設定方法、そして効果的なアクセス制御策について詳しく説明します。

アクセス制限を許可するとはどういう意味ですか?

アクセス制限を許可するとは、システムやデータベースへのアクセス権限を特定のユーザーまたはユーザーグループに付与することを意味します。この機能は、管理者が組織内のリソースを安全に管理し、適切なユーザーのみが必要な情報にアクセスできるようにするために使用されます。アクセス制限を許可することで、情報の機密性、完全性、可用性を確保することができます。

アクセス制限の種類

アクセス制限には、主に以下の種類があります:

- 読み取り制限:ユーザーがデータを表示または読み取ることができるが、編集や削除はできない。

- 書き込み制限:ユーザーがデータを編集や追加、削除できる。

- 実行制限:ユーザーが特定の操作やプログラムを実行できる。

アクセス制限の適用方法

アクセス制限を適用する際には、以下の手順が一般的です:

- ユーザー識別:ユーザーのIDやパスワードを使用してユーザーを認証する。

- 権限設定:管理者がユーザーまたはグループに特定のアクセス権限を割り当てる。

- 監視とログ記録:アクセスの履歴や異常な活動を記録し、監視する。

アクセス制限の重要性

アクセス制限の重要性は以下の点にあります:

- セキュリティ強化:不正アクセスや情報漏洩を防ぐ。

- コンプライアンス遵守:法規制や業界基準に準拠する。

- 効率的なリソース管理:必要なユーザーにのみ必要なアクセスを提供し、リソースの無駄を防ぐ。

アクセス権限の管理とはどういうことでしょうか?

アクセス権限の管理とは、システムやアプリケーション、特にデータベースへのアクセス権限を制御し、適切なユーザーが適切なリソースにアクセスできるようにするプロセスです。これは、データのセキュリティを確保し、不正なアクセスや情報漏洩を防ぐために重要な役割を果たします。アクセス権限の管理には、ユーザーの認証、権限の割り当て、およびアクセスの監査が含まれます。

アクセス権限の種類

アクセス権限にはいくつかの種類があります。以下に主なアクセス権限を挙げます。

- 読み取り権限:ユーザーがデータを読み取ることのみを許可します。

- 書き込み権限:ユーザーがデータを編集または追加することを許可します。

- 実行権限:ユーザーがプログラムやスクリプトを実行することを許可します。

アクセス権限の割り当て方法

アクセス権限の割り当ては、ユーザーのロールやグループに基づいて行われます。以下に主な割り当て方法を挙げます。

- ロールベースのアクセス制御(RBAC):ユーザーのロールに基づいてアクセス権限を割り当てます。

- グループベースのアクセス制御:ユーザーをグループに分類し、グループ単位でアクセス権限を割り当てます。

- 個別ユーザーのアクセス制御:個々のユーザーに直接アクセス権限を割り当てます。

アクセス権限の監査とログ

アクセス権限の監査とログは、システムのセキュリティを強化するために重要です。以下に主な監査とログの役割を挙げます。

- アクセス履歴の記録:ユーザーが何時、どのようなリソースにアクセスしたかを記録します。

- 異常検知:不正なアクセスや異常な行動を検知し、対応します。

- コンプライアンス:規制や法的要件を満たすために、アクセスログを保存します。

Access 管理者権限: データベースへのアクセス制御

データベースへのアクセス制御は、データのセキュリティと整合性を保証するために非常に重要です。Microsoft Accessにおいて、管理者権限はデータベースのアクセス制御を効果的に管理するための強力なツールです。この記事では、Accessの管理者権限を用いたデータベースへのアクセス制御について詳しく説明します。

管理者権限の設定方法

Accessで管理者権限を設定するには、まずデータベースを開き、[ファイル]メニューから[オプション]を選択します。その後、[ユーザーとアクセス許可]セクションで、[管理者]をクリックします。ここでは、ユーザーに管理者権限を割り当てることができます。

| 設定項目 | 説明 |

|---|---|

| ユーザー名 | 管理者権限を割り当てるユーザーの名前を入力します。 |

| パスワード | 管理者アカウントのパスワードを設定します。 |

アクセス制御の種類

Accessでは、主に以下の3つのアクセス制御の種類があります。 1. ユーザーレベル: ユーザーごとにアクセス権限を設定します。 2. グループレベル: グループごとにアクセス権限を設定します。 3. オブジェクトレベル: データベースオブジェクト(テーブル、クエリ、フォームなど)ごとにアクセス権限を設定します。

アクセス権限の割り当て

管理者権限を持つユーザーは、他のユーザーにアクセス権限を割り当てることができます。アクセス権限は、ユーザーレベル、グループレベル、オブジェクトレベルで設定できます。

| 権限 | 説明 |

|---|---|

| 読み取り | データを表示する権限。 |

| 書き込み | データを追加・変更する権限。 |

| 削除 | データを削除する権限。 |

アクセス制御の監査

管理者は、アクセス制御の設定を定期的に監査することが重要です。監査では、不正アクセスや権限の設定ミスを検出し、適切な対策を講じることができます。

アクセス制御のベストプラクティス

以下は、Accessでのアクセス制御のベストプラクティスの一部です。 - 最小権限の原則: ユーザーに必要最低限の権限のみを付与します。 - 定期的な権限の見直し: ユーザーの役割や責任に応じて、権限を定期的に見直し、更新します。 - セキュリティログの監視: セキュリティログを定期的に監視し、不正アクセスや権限の悪用を検出します。

アクセス管理とアクセス制御の違いは何ですか?

アクセス管理とアクセス制御の違いは、アクセス管理が誰がどのリソースにアクセスできるかを決定するプロセスであるのに対し、アクセス制御は決定されたアクセスルールに基づいてリソースへのアクセスを許可または拒否するメカニズムです。アクセス管理はポリシーや手続きを確立し、ユーザーの認証と認可を管理します。一方、アクセス制御は、管理されたポリシーに従ってリソースへのアクセスを制御する技術的な方法です。

アクセス管理の重要性

アクセス管理は、情報セキュリティ政策の一環として重要です。それは以下の理由からです:

- 機密情報への不正アクセスを防ぐ

- データ漏洩や悪用のリスクを最小限に抑える

- 適切なアクセス権限を持つユーザーだけがリソースにアクセスできるようにする

アクセス制御の種類

アクセス制御にはいくつかの種類がありますが、主なものは以下の通りです:

- 役割ベースのアクセス制御(RBAC): ユーザーの役割に基づいてアクセス権限を付与

- 属性ベースのアクセス制御(ABAC): ユーザー、リソース、および環境の属性に基づいてアクセスを制御

- 強制アクセス制御(MAC): セキュリティラベルに基づいてアクセスを制御し、ユーザーが自分のラベル以下のリソースにのみアクセスできるようにする

アクセス制御の実装

アクセス制御を効果的に実装するには、以下の点が重要です:

- アクセス制御ポリシーを明確に定義する

- ユーザーの認証と認可を適切に設定する

- アクセス制御の実装を定期的に監査し、問題があれば修正する

アクセス権を制御するとはどういうことですか?

アクセス権を制御するとは、コンピュータシステムやネットワークにおいて、ユーザーやプロセスがリソース(ファイル、フォルダ、データベースなど)にアクセスできる権限を管理することです。これにより、情報の漏洩や悪意のある操作を防止し、システムのセキュリティを確保することが目的です。

アクセス制御の種類

アクセス制御にはいくつかの種類があります。

- DAC(ディスクリショナリ・アクセス制御):リソースの所有者がアクセス権を設定する方式です。

- MAC(強制アクセス制御):システムが予め定めたルールに基づいてアクセス権を制御する方式です。

- RBAC(ロールベースアクセス制御):ユーザーの役割(ロール)に基づいてアクセス権を設定する方式です。

アクセス権の設定方法

アクセス権の設定方法は、オペレーティングシステムやアプリケーションによって異なります。

- ファイルシステムレベルでの設定:WindowsのNTFSやLinuxのext4ファイルシステムでは、ファイルやフォルダに対して個別にアクセス権を設定できます。

- データベースレベルでの設定:データベース管理システム(DBMS)は、データベースオブジェクトに対するアクセス権を設定できる機能を提供しています。

- アプリケーションレベルでの設定:アプリケーション自身が独自のアクセス制御機構を実装していることもあります。

アクセス制御のベストプラクティス

アクセス制御を効果的に実施するために、以下のベストプラクティスを遵守することが重要です。

- 最小権限の原則:ユーザーには業務遂行に必要な最小限の権限しか与えないようにします。

- 定期的な権限レビュー:ユーザーの役割や責任が変わった場合には、適切に権限を調整します。

- 監査とログ管理:アクセス制御に関するイベントを監査し、ログを記録して不正アクセスの検知や事後調査ができるようにします。

アクセス制御の三原則は?

アクセス制御の三原則は、情報セキュリティにおいて重要な概念です。それは、機密性、完全性、そして可用性を保証するために設計されたものです。

機密性の原則

機密性の原則は、情報が 許可された人 だけにアクセスできるようにすることを意味します。これは、データが漏洩したり、不正アクセス로부터保護されるべきであることを示しています。

- アクセス制御: ユーザーが情報にアクセスできるようになる前に、本人確認を行う。

- 暗号化: データを暗号化することで、許可されていないアクセスから保護する。

- 情報分類: 情報を適切なレベルで分類し、アクセス権限を設定する。

完全性の原則

完全性の原則は、データが 正確で完全 に保たれるべきであることを意味します。これは、データが改ざんまたは破損されないように保護する必要があることを示しています。

- バックアップ: データの定期的なバックアップを行い、データ損失から保護する。

- 変更管理: データへの変更を制御し、すべての変更が適切にドキュメント化されることを確認する。

- データ検証: データの整合性を定期的にチェックし、改ざんがないか確認する。

可用性の原則

可用性の原則は、データが 必要なときに 利用可能であるべきであることを意味します。これは、システムやデータが利用できない場合、業務に影響が出ることを示しています。

- 冗長性: システムやデータのコピーを保管し、一つのシステムが故障しても別のシステムで業務を続行できるようにする。

- メンテナンス: システムやデータの定期的なメンテナンスを行い、問題が発生する前に解決する。

- 災害復旧計画: 災害や障害が発生した場合の復旧手順を策定し、業務の中断を最小限に抑える。

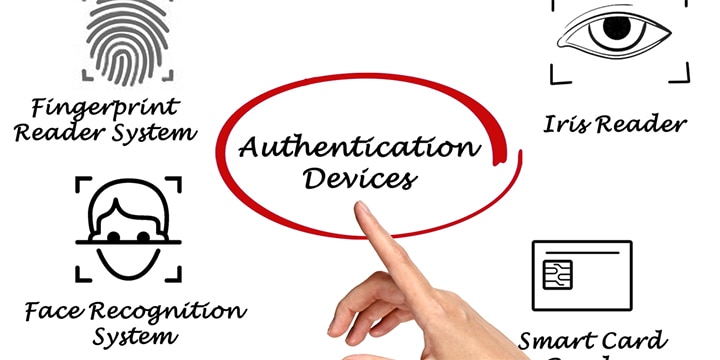

アクセス制御における認可とは?

アクセス制御における認可とは、ユーザーが特定のリソースやデータへアクセス・操作を行う権限を与えるプロセスです。認可は、セキュリティポリシーに基づいてユーザーが持つべき権限を決定し、適切なアクセスレベルを設定します。这是正确的。

認可の目的

認可の主な目的は、組織のリソースやデータを不正アクセスや悪意のある操作から保護することにあります。また、適切な認可によって、ユーザーが必要なリソースにアクセスできるようになり、業務効率が向上します。

- データ保護: 認可により、機密情報や重要なデータへのアクセスが制御され、情報漏洩のリスクが減少します。

- 業務効率の向上: ユーザーに適切な権限を与えることで、必要なリソースへのアクセスが円滑になり、業務の効率が向上します。

- コンプライアンス遵守: 認可は、組織が業界の規制やコンプライアンス要件を遵守するための重要な要素です。

認可の種類

認可にはいくつかの種類があり、組織の要件やセキュリティポリシーに応じて適切な方法が選択されます。

- 役割ベースのアクセス制御(RBAC): ユーザーの役割や職務に基づいて権限を設定する方法です。

- 属性ベースのアクセス制御(ABAC): ユーザー、リソース、環境などの属性に基づいてアクセス制御を行う方法です。

- 強制アクセス制御(MAC): システムが事前に定義されたセキュリティポリシーに基づいてアクセス制御を行う方法です。

認可の実装

認可を効果的に実装するためには、以下のポイントが重要です。

- セキュリティポリシーの確立: 組織のセキュリティ要件やコンプライアンス要件に基づいて、明確なセキュリティポリシーを確立する必要があります。

- アクセス制御モデルの選択: 組織の要件に適した認可方式(RBAC、ABAC、MACなど)を選択します。

- 継続的な監視と評価: 認可の設定やポリシーを定期的に評価し、必要に応じて更新することで、継続的なセキュリティを確保します。

よくある質問

Access 管理者権限とは何ですか、それはデータベースへのアクセス制御にどのように関係していますか?

Access 管理者権限は、データベース管理システム(DBMS)における特権的なアクセス権限です。この権限を持つユーザーは、データベースの作成、変更、削除などの操作が可能になります。また、データベースへのアクセス制御は、管理者権限を持つユーザーが他のユーザーのデータベースへのアクセスを制限または許可するプロセスを指します。つまり、管理者権限を持つユーザーは、データベースのセキュリティを維持し、不正アクセスやデータ漏洩を防ぐ重要な役割を担っています。

Accessで管理者権限を割 đươngてるためには、どのような手順が必要ですか?

Accessで管理者権限を割り当てるためには、まずユーザーアカウントを作成し、次にそのアカウントに管理者権限を付与する必要があります。具体的な手順は以下の通りです。

- 「ユーザーとグループ」の管理画面を開く。

- 新しいユーザーアカウントを作成する。

- 作成したアカウントを選択し、「プロパティ」を開く。

- 「グループのメンバーシップ」タブで、「管理者」グループを選択する。

- 変更を適用し、管理者権限を割り当てる。

これらの手順を踏むことで、選択したユーザーアカウントに管理者権限が割り当てられ、そのユーザーはデータベースへのアクセス制御を行うことができるようになります。

データベースへのアクセス制御のベストプラクティスは何ですか?

データベースへのアクセス制御のベストプラクティスには、以下のようなものがあります。

- 最小権限の原則:ユーザーに必要最低限の権限だけを付与し、過剰な権限を与えない。

- ロールベースのアクセス制御:役割ごとに権限を設定し、ユーザーを適切な役割に割り当てる。

- 定期的な権限レビュー:ユーザーの権限を定期的に見直し、不要な権限を削除する。

- 強力な認証:複数要素認証など、強力な認証手段を導入して不正アクセスを防ぐ。

これらのプラクティスを遵守することで、データベースのセキュリティを強化し、安全なデータ管理を実現できます。

Accessの管理者権限を使用して、データベースのバックアップと復元はどのように行いますか?

Accessの管理者権限を使用して、データベースのバックアップと復元を行う方法は以下の通りです。

バックアップ:

- データベースを閉じる。

- データベースファイルをコピーし、安全な場所に保存する。

復元:

- バックアップからデータベースファイルをコピーする。

- 元のデータベースファイルを上書きする。

- データベースを開いて、正常に復元されたことを確認する。

定期的なバックアップは、データ消失や破損に対する対策として重要です。管理者権限を持つユーザーは、適切なタイミングでバック

Access 管理者権限: データベースへのアクセス制御 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事