S3アクセス拒否:エラーの原因と解決策を解説

S3アクセス拒否は、Amazon S3(Simple Storage Service)を利用する上でよくある問題です。このエラーが発生すると、データの読み取りや書き込みができないため、システムの運用に支障をきたすことがあります。本記事では、S3アクセス拒否が発生する原因と、その解決策を詳しく解説します。バケットポリシー、IAMロール、アクセス制御リスト(ACL)などの設定を見直し、適切なアクセス権限を設定する方法を紹介します。また、よくある誤設定やセキュリティ上の注意点も説明しますので、S3を安全に活用するための参考にしてください。

An error occurred(403)とはどういう意味ですか?

An error occurred(403)とは、ウェブサーバーからクライアントに送られるエラーレスポンスの1つであり、HTTPステータスコード403を表しています。このコードは、リクエストが理解可能ではあるが、実行権限が拒否されていることを示します。通常、このエラーはユーザーがリクエストしたリソースにアクセスするための権限が不足している場合や、サーバーがリクエストを許可しない設定になっている場合に発生します。

403エラーの一般的な原因

このエラーが発生する主な原因には以下のようなものがあります:

- アクセス権限が不足している:リクエストされたリソースへのアクセス権限がユーザーに与えられていない場合。

- ユーザー認証が失敗している:ユーザーがログインしていない、または間違った認証情報を使用している場合。

- IPアドレスのブラックリスト登録:サーバーが特定のIPアドレスからのリクエストを拒否する設定になっている場合。

403エラーのトラブルシューティング方法

403エラーを解決するための一般的な手順は以下の通りです:

- アクセス権限の確認:ユーザーがリクエストしたリソースにアクセスするための十分な権限を持っていることを確認。

- 認証情報の確認:正しいユーザー名とパスワードを使用してログインしていることを確認。

- サーバー設定の確認:サーバーの設定で特定のIPアドレスからのリクエストが拒否されていないか確認。

403エラーと似たエラーコード

403エラーと似たエラーコードには以下のようなものがあります:

- 401 Unauthorized:認証が必要だが、提供された認証情報が不十分または不正な場合。

- 404 Not Found:リクエストされたリソースが存在しない場合。

- 405 Method Not Allowed:リクエストされたメソッドがリソースに対して許可されていない場合。

S3のブロックパブリックアクセスとは?

S3のブロックパブリックアクセスとは、AWS S3(Amazon Simple Storage Service)で利用可能なセキュリティ機能です。この機能は、意図せずにパブリックにアクセス可能なバケットやオブジェクトを制御し、組織全体または特定のS3バケットに対してパブリックアクセスを禁止することができます。ブロックパブリックアクセスは、管理者が設定することで、バケットやオブジェクトの公開を制限し、データの漏洩を防ぐのに役立ちます。

S3ブロックパブリックアクセスの設定方法

S3のブロックパブリックアクセスを設定するには、AWS Management Console、AWS CLI、またはAWS SDKを使用できます。設定手順は以下の通りです:

- まず、AWS Management Consoleにログインし、S3ダッシュボードに移動します。

- 左側のメニューからブロックパブリックアクセスを選択し、設定画面に移動します。

- ここで、組織全体または特定のバケットに対して、4つのルールを設定します。これらのルールには、新しいパブリックバケットの作成を禁止したり、既存のパブリックバケットを非公開にしたりするオプションが含まれます。

ブロックパブリックアクセスの4つのルール

S3のブロックパブリックアクセスには、4つの主要なルールがあります。これらのルールは、バケットとオブジェクトのパブリックアクセスを制御します:

- 新しいパブリックバケットの作成を禁止する:このルールを有効にすると、組織全体で新しいパブリックバケットの作成が禁止されます。

- 既存のパブリックバケットを非公開にする:このルールを有効にすると、既存のパブリックバケットが自動的に非公開に変更されます。

- 新しいパブリックオブジェクトのアップロードを禁止する:このルールを有効にすると、組織全体で新しいパブリックオブジェクトのアップロードが禁止されます。

ブロックパブリックアクセスの監査と監視

S3のブロックパブリックアクセスを有効にした後、監査と監視を行うことが重要です。これには、以下の手順が含まれます:

- CloudTrailを使用して、ブロックパブリックアクセスの設定変更を記録します。

- Amazon S3 Inventoryを使用して、バケット内のオブジェクトのアクセス状態を定期的に確認します。

- AWS Configを使用して、S3バケットの設定変更を監視し、非準拠の設定を特定します。

S3アクセス拒否:エラーの原因と解決策を解説

S3(Simple Storage Service)はアマゾンウェブサービス(AWS)が提供するクラウドストレージサービスです。しかし、S3へのアクセスが拒否された場合、エラーが発生することがあります。この記事では、S3アクセス拒否エラーの原因と解決策について詳しく解説します。

S3アクセス拒否の主な原因

S3アクセス拒否エラーは、以下の要因によって発生することがあります。 1. バケットポリシーの設定不備:バケットポリシーが正しく設定されていない場合、アクセス拒否が発生することがあります。 2. IAMユーザーのアクセス権限不足:IAMユーザーに適切なアクセス権限が付与されていない場合、アクセス拒否が発生することがあります。 3. ACL(アクセス制御リスト)の設定不備:ACLが正しく設定されていない場合、アクセス拒否が発生することがあります。 4. VPCエンドポイントの設定不備:VPCエンドポイントが正しく設定されていない場合、アクセス拒否が発生することがあります。 5. ネットワークの問題:ネットワーク接続に問題がある場合、アクセス拒否が発生することがあります。

| 原因 | 解決策 |

|---|---|

| バケットポリシーの設定不備 | バケットポリシーを確認し、必要に応じて修正してください。 |

| IAMユーザーのアクセス権限不足 | IAMユーザーのアクセス権限を確認し、必要に応じて付与してください。 |

| ACLの設定不備 | ACLを確認し、必要に応じて修正してください。 |

| VPCエンドポイントの設定不備 | VPCエンドポイントを確認し、必要に応じて修正してください。 |

| ネットワークの問題 | ネットワーク接続を確認し、必要に応じて修正してください。 |

S3アクセス拒否のトラブルシューティング手順

S3アクセス拒否エラーが発生した場合、以下の手順でトラブルシューティングを行ってください。 1. エラーメッセージを確認する:エラーメッセージを確認し、エラーの原因を特定します。 2. バケットポリシーを確認する:バケットポリシーが正しく設定されているか確認します。 3. IAMユーザーのアクセス権限を確認する:IAMユーザーに適切なアクセス権限が付与されているか確認します。 4. ACLを確認する:ACLが正しく設定されているか確認します。 5. VPCエンドポイントを確認する:VPCエンドポイントが正しく設定されているか確認します。 6. ネットワーク接続を確認する:ネットワーク接続に問題がないか確認します。

バケットポリシーの設定方法

バケットポリシーは、S3バケットへのアクセス制御を設定するためのものです。バケットポリシーの設定方法は以下の通りです。 1. AWSマネジメントコンソールにログインする 2. S3サービスを選択する 3. 対象のバケットを選択する 4. 「権限」タブを選択する 5. 「バケットポリシー」セクションで「編集」をクリックする 6. ポリシードキュメントを入力する 7. 「保存」をクリックする

IAMユーザーのアクセス権限設定方法

IAMユーザーに適切なアクセス権限を付与する方法は以下の通りです。 1. AWSマネジメントコンソールにログインする 2. IAMサービスを選択する 3. 「ユーザー」を選択する 4. 対象のIAMユーザーを選択する 5. 「アクセス権限」タブを選択する 6. 「インラインポリシーの追加」をクリックする 7. ポリシードキュメントを入力する 8. 「ポリシーの検閲」をクリックする 9. 「ポリシーの追加」をクリックする

ACLの設定方法

ACL(アクセス制御リスト)を設定する方法は以下の通りです。 1. AWSマネジメントコンソールにログインする 2. S3サービスを選択する 3. 対象のバケットを選択する 4. 「権限」タブを選択する 5. 「アクセス制御リスト(ACL)」セクションで「編集」をクリックする 6. ACLを設定する 7. 「保存」をクリックする これらの手順に従って、S3アクセス拒否エラーの原因を特定し、解決策を実施してください。

AWS S3でAccess deniedエラーになるのはなぜ?

AWS S3でAccess deniedエラーが発生する主な理由は、アクセス権限の不足です。S3バケットやオブジェクトへのアクセスは、IAMユーザーまたはロールに紐付けられたアクセス権限によって制御されています。適切な権限が割り当てられていない場合、アクセスが拒否されます。

アクセス権限の設定

アクセス権限は、IAMユーザーまたはロールに対してポリシーを割り当てることで設定されます。ポリシーは、JSON形式で記述されたアクセス権限のルールです。S3へのアクセス権限を設定するには、以下の点を確認してください。

- S3バケットまたはオブジェクトに対して、読み取りまたは書き込み権限が適切に設定されているか確認してください。

- IAMユーザーまたはロールに、必要なS3アクセス権限が付与されているポリシーがアタッチされているか確認してください。

- S3バケットポリシーで、特定のIPアドレス範囲またはVPCエンドポイントからのアクセスを制限している場合、接続元がその条件を満たしているか確認してください。

ACLの設定

S3では、バケットやオブジェクトに対してアクセス制御リスト(ACL)を設定できます。ACLは、より詳細なアクセス制御を行うために使用されます。ACLの設定が原因でアクセス権限が制限される場合があります。

- バケットやオブジェクトのACL設定で、適切な読み取りまたは書き込み権限が付与されているか確認してください。

- ACLに設定された権限とIAMポリシーの権限が競合していないか確認してください。ACLの権限が優先される場合があります。

暗号化の設定

S3バケットで暗号化が有効になっている場合、暗号化キーに関するアクセス権限も必要になります。SSE-S3やSSE-KMSなどの暗号化オプションを使用している場合は、以下の点を確認してください。

- IAMユーザーまたはロールに、暗号化キーへのアクセス権限が付与されているか確認してください。

- カスタマーマスターキー(CMK)を使用している場合は、キーへのアクセス権限が適切に設定されているか確認してください。

- S3バケットでデフォルト暗号化が有効になっている場合、バケットにアップロードされるオブジェクトは自動的に暗号化されます。暗号化設定とアクセス権限が適切であることを確認してください。

S3で403 Forbiddenエラーになるのはなぜ?

S3で403 Forbiddenエラーが発生する主な原因は、アクセス権限の問題です。Amazon S3は、セキュリティを確保するために厳格なアクセス制御を提供しており、適切な権限がない場合は、リクエストが拒否されます。

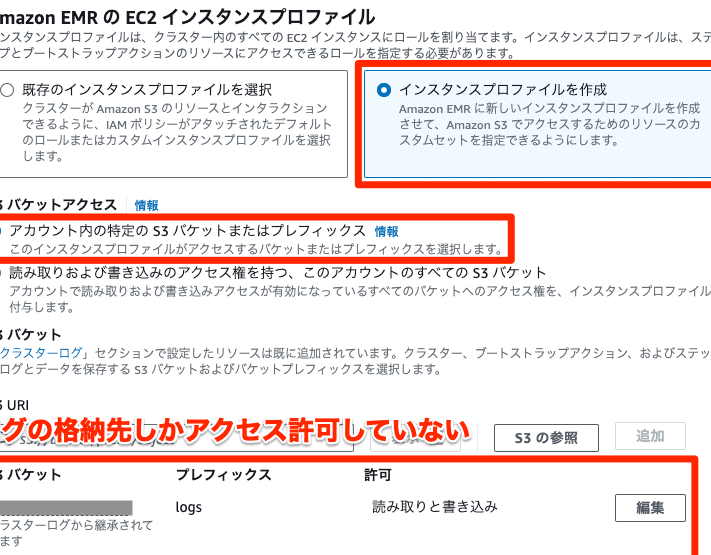

S3バケットポリシーの設定不備

S3バケットポリシーは、バケットへのアクセスを制御するためのルールを定義します。ポリシーの設定が不適切である場合、意図しないアクセス拒否が発生することがあります。

- ポリシーの記述ミス: ポリシーの記述に誤りがあると、期待通りのアクセス権限が適用されません。

- 過剰な制限: ポリシーで過剰な制限を設定すると、必要なアクセスが拒否されることがあります。

- バケット名やリソースの指定ミス: ポリシーで指定するバケット名やリソースのARNに誤りがあると、想定外のアクセス制御が行われることがあります。

IAMユーザーのアクセス権限不足

IAMユーザーに割り当てられたポリシーが不足していたり、適切な権限が設定されていなかったりする場合、S3へのアクセスが拒否されることがあります。

- S3へのアクセス権限がない: IAMユーザーにS3へのアクセス権限が付与されていない場合、アクセスが拒否されます。

- 必要なアクションが制限されている: IAMポリシーで必要なアクションが制限されている場合、アクセスが拒否されることがあります。

- リソースベースのポリシーとIAMポリシーの競合: リソースベースのポリシーとIAMポリシーが競合している場合、より制限の厳しい方が優先され、アクセスが拒否されることがあります。

スアカウントアクセスの設定不備

異なるAWSアカウント間でS3バケットを共有する場合、スアカウントアクセスの設定が不適切であると403 Forbiddenエラーが発生することがあります。

- バケットポリシーでの許可がない: バケットポリシーでスアカウントアクセスを明示的に許可していない場合、アクセスが拒否されます。

- IAMロールやIAMユーザーの設定不足: スアカウントアクセスに必要なIAMロールやIAMユーザーのアクセス権限が適切に設定されていない場合、アクセスが拒否されることがあります。

- リクエスタペイの設定: リクエスタペイが有効になっているバケットには、適切な設定が必要です。その設定が不足していると、アクセスが拒否されることがあります。

S3で404エラーになるのはなぜ?

S3で404エラーが発生する głównych powodów являются:

S3バケット名またはオブジェクトキーが間違っている

S3バケット名またはオブジェクトキーが正確でない場合、404エラーが発生することがあります。バケット名とオブジェートキを確認し、正確な名前とパスを使用していることを確認してください。

- S3バケット名:バケット名が正確であることを確認してください。大文字と小文字は区別されます。

- オブジェクトキー:オブジェクトのパスが正確であることを確認してください。フォルダ構造とファイル名が正しいかどうかを確認してください。

- URLエンコード:オブジェクトキーにスペースや特殊文字が含まれている場合は、適切にURLエンコードされていることを確認してください。

アクセス権限が不足している

S3バケットまたはオブジェクトへのアクセス権限が不足している場合、404エラーが発生することがあります。バケットポリシーやIAMロールを確認し、適切なアクセス権限が設定されていることを確認してください。

- バケットポリシー:バケットにアタッチされたポリシーで、必要なアクセス権限が付与されていることを確認してください。

- IAMロール:IAMユーザーまたはロールに、S3バケットおよびオブジェクトへのアクセス権限が適切に付与されていることを確認してください。

- アクセス制御リスト (ACL):バケットまたはオブジェクトのACLで、必要なアクセス権限が設定されていることを確認してください。

オブジェクトが存在しない

要求されたオブジェクトがS3バケット内に存在しない場合、404エラーが発生します。オブジェクトが正しくアップロードされており、期待される場所に存在することを確認してください。

- オブジェクトの存在確認:S3コンソールやAWS CLIを使用して、オブジェクトがバケット内に存在することを確認してください。

- オブジェクトのアップロード:オブジェクトが見つからない場合、適切なバケットにオブジェクトをアップロードしてください。

- オブジェクトの削除確認:オブジェクトが意図せず削除されていないか 확인してください。必要に応じて、バージョニングやオブジェクトロックを使用してオブジェクトの保護を検討してください。

AWSの403エラーの原因は?

AWSの403エラーの原因は、一般的に以下の通りです。

AWSの認証情報が間違っている

AWSのサービスにアクセスする際、認証情報(アクセスキーとシークレットアクセスキー)が間違っていると、403エラーが発生することがあります。これは、AWSがユーザーを認識できず、アクセスを拒否しているためです。

- アクセスキーやシークレットアクセスキーが正確に入力されているか確認してください。

- 認証情報が期限切れになっていないか確認してください。

- 適切な認証情報を使用しているか確認してください。

必要な権限が欠けている

AWSのサービスにアクセスするための適切な権限がユーザーに割り当てられていない場合も、403エラーが発生することがあります。IAMユーザーには、必要な権限が与えられている必要があります。

- ユーザーに適切なIAMロールが割り当てられているか確認してください。

- ユーザーが持っているポリシーに、必要な権限が含まれているか確認してください。

- 必要に応じて、IAMユーザーに追加の権限を割り当ててください。

リクエストが正しく形成されていない

リクエストが正しく形成されていない場合も、AWSは403エラーを返すことがあります。これには、URLが正しくない、リクエストヘッダーが欠けている、リクエストメソッドが正しくないなどの問題が含まれます。

- リクエストのURLが正確であることを確認してください。

- 必要なリクエストヘッダーがすべて含まれていることを確認してください。

- リクエストで使用しているHTTPメソッドが正しいことを確認してください。

よくある質問

S3アクセス拒否が発生する主な原因は何ですか?

S3アクセス拒否が発生する主な原因は、権限設定が不足している場合が多いです。特に、IAMユーザーまたはIAMロールにS3バケットに対する適切な権限が設定されていないと、アクセス拒否が発生することがあります。また、バケットポリシーが制限的に設定されている場合もアクセス拒否の原因となることがあります。この場合、特定のIPアドレス範囲からのアクセスのみを許可するなど、厳格なアクセス制御が設定されていることが考えられます。

S3アクセス拒否のエラーが発生した場合の解決策は何ですか?

S3アクセス拒否のエラーが発生した場合の解決策は、まずIAMユーザーまたはIAMロールの権限設定を確認することです。S3バケットに対する読み取り、書き込み、削除などの必要な権限が適切に設定されているかをチェックしてください。また、バケットポリシーの設定を確認し、アクセス拒否の原因となっている制限的なルールがないかを調べることも重要です。必要に応じて、ポリシーを修正して適切なアクセス権限を設定してください。

S3バケットへのアクセスを安全に制御する方法はありますか?

S3バケットへのアクセスを安全に制御する方法として、最小権限の原則を適用することが重要です。IAMユーザーまたはIAMロールに、必要最低限の権限のみを付与することで、不必要なアクセスを防ぐことができます。また、バケットポリシーを適切に設定し、特定のIPアドレス範囲からのアクセスやSSLを使用した暗号化通信を強制することで、セキュリティを向上させることができます。

S3アクセス拒否エラーのトラブルシューティングにはどのようなツールや方法がありますか?

S3アクセス拒否エラーのトラブルシューティングには、AWS CLIやAWS Management Consoleを使用して、IAMユーザーまたはIAMロールの権限設定やバケットポリシーを確認することが効果的です。また、AWS CloudTrailを利用して、S3バケットへのアクセスに関するイベントログを収集し、エラーの発生原因を特定することができます。さらに、AWS IAM Policy Simulatorを使用して、特定のIAMユーザーまたはIAMロールがS3バケットに対してどのような権限を持っているかをシミュレーションすることで、権限設定の問題を特定することができます。

S3アクセス拒否:エラーの原因と解決策を解説 に類似した他の記事を知りたい場合は、Access エラー カテゴリにアクセスしてください。

関連記事