Stored Access Policies Azure:Azureストレージへのアクセス制御

Azureストレージは、データの保存と管理に広く利用されているクラウドストレージサービスです。しかし、データの安全性を確保するためには、適切なアクセス制御が不可欠です。この記事では、Azureストレージへのアクセスを制御するための重要な機能である、Stored Access Policiesについて解説します。Stored Access Policiesを使用することで、ストレージリソースへのアクセス権限を詳細に設定し、データの安全性を向上させることが可能です。また、この記事では、Stored Access Policiesの設定方法やベストプラクティスも紹介しますので、Azureストレージを安全に利用するための参考にしてください。

ストレージアカウントのアクセスキーを無効にするには?

ストレージアカウントのアクセスキーを無効にする場合は、Azureポータル、Azure CLI、またはAzure PowerShellを使用して行います。以下の手順では、Azureポータルを使用してアクセスキーを無効にする方法を説明します。

アクセスキーの無効化の手順

Azureポータルでアクセスキーを無効にする手順は以下の通りです。

- Azureポータルにログインします。

- ストレージアカウントに移動し、対象のアカウントを選択します。

- 設定セクションからアクセスキーをクリックします。

- 無効化したいアクセスキーを選択し、キーのリセットをクリックします。これにより、選択したアクセスキーが無効になります。

アクセスキーのリセットによる影響

アクセスキーのリセットは、そのキーを使用して認証されているすべてのアプリケーションやサービスに影響を与えます。

- リセット後に新しいアクセスキーを使用するようにアプリケーションを更新する必要があります。

- 共有アクセス署名(SAS)トークンを使用している場合、SASトークンが無効になるため、新しいトークンを生成する必要があります。

- アクセスキーのリセットは、セキュリティ上の理由で定期的に行われることを推奨します。

ストレージアカウントのアクセス制御の最適化

ストレージアカウントのアクセス制御を最適化するためのいくつかのベストプラクティスがあります。

- 最小特権の原則に従って、必要な最小限のアクセス権限のみを付与します。

- リソースグループを使用して、関連するリソースをグループ化し、一括でのアクセス管理を容易にします。

- 監査ログを活用して、アクセスキーの使用状況や不審なアクティビティを監視します。

BlobにアクセスするためのURLは?

BlobにアクセスするためのURLは、Azureポータル、Azure Storage SDK、またはAzure REST APIを使用して生成できます。Stored Access Policiesは、共有アクセス署名(SAS)トークンをBlob、コンテナー、またはファイルに対して制御するためのポリシーを設定できます。SAS URLは、特定のリソースへのアクセス権限と有効期間を定義します。SAS URLを作成する際には、アクセス権限、有効期間、および署名を含むパラメータを指定します。これらのパラメータは、BlobにアクセスするためのセキュアなURLを生成するために必要です。

Stored Access Policiesの概要

Stored Access Policiesは、Azureストレージ内でのリソースへのアクセスを管理するためのメカニズムです。これらのポリシーは、共有アクセス署名(SAS)トークンの生成と管理を容易化します。ポリシーを使用することで、SASトークンの有効期間、アクセス権限、およびその他の制限を集中管理できます。

- ポリシーを使用すると、複数のSASトークンが同じ設定を共有できます。

- ポリシーは、SASトークンの有効期間を動的に変更することができます。

- ポリシーは、SASトークンのアクセス権限を細かく制御できます。

SAS URLの生成方法

SAS URLは、Azureストレージのリソースにアクセスするために使用されるセキュアなURLです。SAS URLは、Azureポータル、Azure Storage SDK、またはAzure REST APIを使用して生成できます。これらの方法は、異なるユースケースに応じて選択されます。

- Azureポータルでは、UIを通じてSAS URLを簡単に生成できます。

- Azure Storage SDKを使用すると、プログラム的にSAS URLを生成できます。

- Azure REST APIを使用すると、SAS URLをカスタマイズして生成できます。

SAS URLのセキュリティ

SAS URLは、Azureストレージのリソースへのアクセスを安全に制御するために設計されています。SAS URLには、アクセス権限、有効期間、および署名が含まれます。これらの要素は、リソースへのアクセスを制限し、不正アクセスを防ぎます。

- アクセス権限は、読み取り、書き込み、リスト、削除などの操作を特定します。

- 有効期間は、SAS URLが有効になる期間を定義します。

- 署名は、SAS URLの正当性を検証するために使用されます。

Blobに匿名アクセスを許可するにはどうすればいいですか?

Blobに匿名アクセスを許可するには、Azureポータル、Azure Storageエクスプローラー、またはAzure CLIを使用して、ストレージアカウントの設定を変更します。具体的には、Blobコンテナーのアクセスレベルを「匿名読み取りアクセスを許可」に設定します。これにより、任意のユーザーがBlobのコンテンツを読み取ることができます。ただし、匿名アクセスを許可することで、セキュリティリスクが高まる可能性があるため、適切なアクセス制御を考慮することが重要です。

匿名アクセスのリスクと考慮点

匿名アクセスを許可する際には、以下のようなリスクと考慮点を理解することが重要です:

- 任何人都がBlobのデータにアクセスできるため、機密情報の漏洩のリスクが高まります。

- 匿名アクセスが許可されているBlobに対しては、アクセス制御リスト(ACL)を使用してアクセスを細かく制御することはできません。

- 匿名アクセスを設定する前に、データの感度や用途を評価し、必要に応じて他のセキュリティ対策を講じる必要があります。

ストレージポリシーの使用

ストレージポリシーを使用することで、匿名アクセスを許可しつつ、アクセスの期間や権限を制御できます。ストレージポリシーは、特定のBlobコンテナーに対して一時的に匿名アクセスを許可するための効果的な手段です。

- ストレージポリシーを設定することで、アクセスの有効期限を指定できます。

- ポリシーには、読み取り、書き込み、削除などのアクセス権限を細かく設定できます。

- 複数のポリシーを定義し、異なるBlobコンテナーに適用することで、より柔軟なアクセス制御が可能になります。

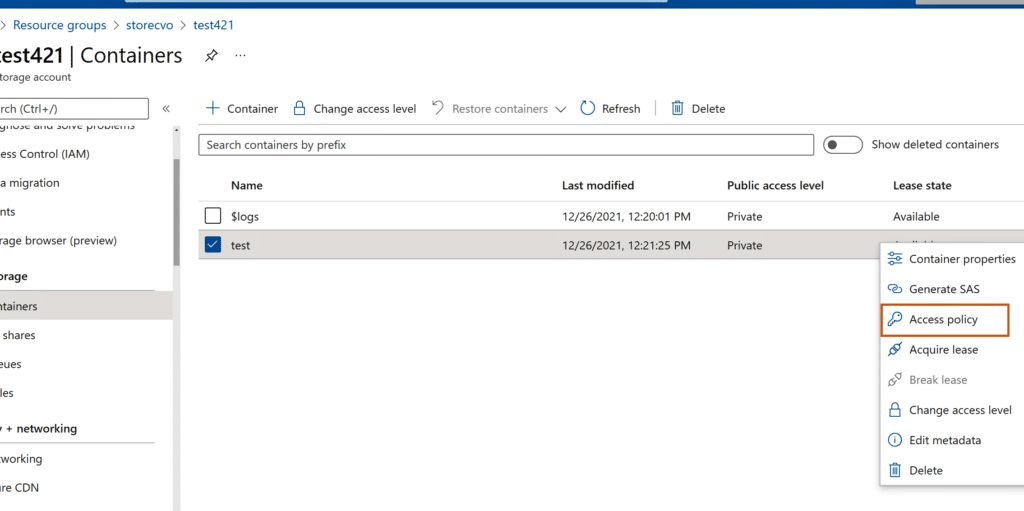

匿名アクセスの設定手順

Azureポータルを使用して匿名アクセスを設定する手順は以下の通りです:

- Azureポータルにログインし、対象のストレージアカウントを開きます。

- 「ストレージアカウント」のメニューから「Blobコンテナー」を選択します。

- 匿名アクセスを許可したいコンテナーを選択し、「アクセスレベル」を「匿名読み取りアクセスを許可」に変更します。

信頼されたAzureサービスにアクセスを許可するにはどうすればいいですか?

信頼されたAzureサービスにアクセスを許可するには、Stored Access Policiesを活用することが有効です。Stored Access Policiesは、Azureストレージに対するアクセスを細かく制御できる機能で、特定のサービスやユーザーに対してセキュアなアクセスを提供します。以下に、信頼されたAzureサービスにアクセスを許可する手順を説明します。

1. Stored Access Policiesの作成

Stored Access Policiesを作成するには、まずAzureポータルまたはAzure Storage SDKを使用します。ポータルでは、ストレージアカウントを選択し、ストレージ > ストレージ アクセス ポリシーに移動します。ここで、新しいポリシーを追加し、アクセス許可(読み取り、書き込み、削除など)と有効期限を設定します。Stored Access Policiesは、特定のコンテナー、BLOB、ファイル、またはキューに適用できます。

- Azureポータルにログインし、対象のストレージアカウントを選択します。

- ストレージ > ストレージ アクセス ポリシーに移動します。

- 新しいポリシーを追加し、必要なアクセス許可と有効期限を設定します。

Stored Access Policiesを設定した後、Shared Access Signatures (SAS)を生成して信頼されたサービスに提供します。SASは、ポリシーに基づいて生成され、一時的なアクセスを許可します。SASトークンは、URLに追加することで使用されます。このトークンは、ポリシーの設定に基づいて自動的に有効期限が設定され、アクセス制御が行われます。

- ストレージ アクセス ポリシーページで、設定したポリシーを選択します。

- SAS トークンの生成をクリックし、必要なアクセス許可を確認します。

- 生成されたSASトークンを信頼されたサービスに提供します。

3. アクセス制御の管理

Stored Access PoliciesとSASを使用することで、アクセス制御を効果的に管理できます。ポリシーを更新する場合、ポータルまたはSDKを使用してアクセス許可や有効期限を変更できます。これにより、信頼されたサービスのアクセスを動的に制御し、セキュリティを維持できます。また、ポリシーの削除や無効化も可能です。

- ストレージ アクセス ポリシーページで、既存のポリシーを選択します。

- アクセス許可や有効期限を更新します。

- 必要に応じて、ポリシーを削除または無効化します。

Azureストレージへのアクセス制御:Stored Access Policiesの効果的な活用方法

Azureストレージへのアクセス制御は、データのセキュリティを保ちながら、必要なユーザーに対して適切なアクセス権限を提供することが重要です。そのため、Stored Access Policiesを効果的に活用する方法を詳しく解説します。

Stored Access Policiesの概要

Stored Access Policiesは、Azureストレージアカウントに対するアクセス制御を設定するための機能です。これにより、特定の時間範囲やIPアドレス範囲など、細かなアクセス制御を行うことができます。

| Stored Access Policies | 機能 |

|---|---|

| アクセス制御 | 特定の時間範囲やIPアドレス範囲でのアクセス制御 |

| セキュリティ | データへのアクセス権限を厳格に管理 |

Stored Access Policiesの設定方法

Stored Access Policiesを設定するには、Azureポータル上でストレージアカウントを選択し、[アクセス制御(IAM)]のセクションから、必要なアクセス権限を割り当てます。また、Azure CLIやPowerShellを使用して設定することもできます。

| 設定方法 | 手順 |

|---|---|

| Azureポータル | ストレージアカウント > [アクセス制御(IAM)] > アクセス権限の割り当て |

| Azure CLI | az storage account update コマンドを使用 |

Stored Access Policiesの適用範囲

Stored Access Policiesは、 Blobコンテナー、キュー、テーブルなど、Azureストレージの各種リソースに対して適用されます。適切なリソースにアクセス制御を設定することで、データの安全性を確保できます。

| 適用範囲 | 説明 |

|---|---|

| Blobコンテナー | Blobデータへのアクセス制御 |

| キュー | メッセージング機能へのアクセス制御 |

| テーブル | NoSQLデータへのアクセス制御 |

Stored Access Policiesのベストプラクティス

Stored Access Policiesを効果的に活用するためには、以下のベストプラクティスを遵守することが重要です。

- 必要最小限のアクセス権限を付与する

- 定期的にアクセス制御の設定を確認する

- アクセス制御の変更履歴を記録する

| ベストプラクティス | 説明 |

|---|---|

| 必要最小限のアクセス権限 | 過度な権限を付与しないように注意 |

| 定期的な確認 | 適切なアクセス制御が維持されていることを確認 |

| 変更履歴の記録 | アクセス制御の変更が追跡できるよう記録 |

Stored Access Policiesのトラブルシューティング

Stored Access Policiesを設定中に問題が発生した場合は、以下のトラブルシューティング手順を参照してください。

- アクセス制御の設定が正確であることを確認する

- AzureポータルやCLIの操作手順が正しいかどうかをチェックする

- Azureのドキュメントやサポートフォーラムで解決策を探す

| トラブルシューティング | 手順 |

|---|---|

| 設定の確認 | アクセス制御の設定が正確であるかをチェック |

| 操作手順のチェック | AzureポータルやCLIの操作が正しいかを確認 |

| ドキュメントやサポートフォーラムを活用 | Azureのリソースを使って解決策を探す |

Azureサービスへのアクセスを許可するにはどうすればいいですか?

Azureサービスへのアクセスを許可するには、以下の手順を実行します。

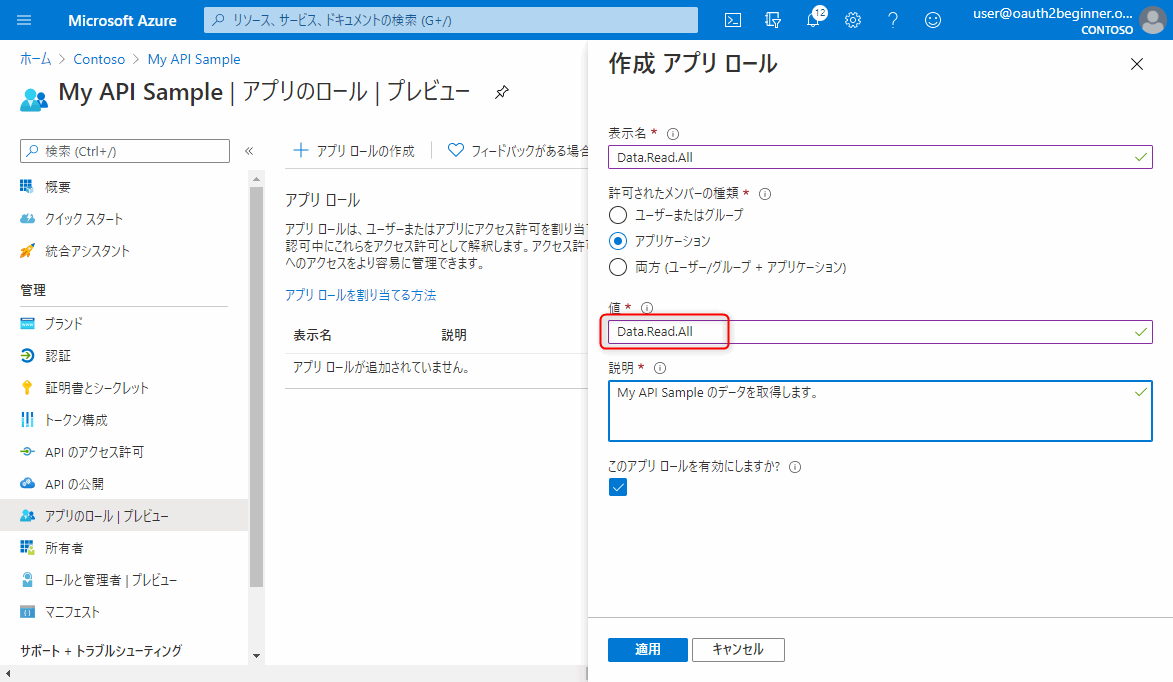

ロールベースのアクセス制御 (RBAC) を使用する

Azureでは、ロールベースのアクセス制御 (RBAC) を使用して、ユーザーに適切なアクセス権限を付与します。RBACを使えば、ユーザー、グループ、およびサービスプリンシパルに特定の役割を割り当てることができます。各役割には、Azureリソースに対する特定のアクセス許可が関連付けられています。

- Azure portalにログインします。

- アクセス権限を付与するリソースまたはサブスクリプションに移動します。

- 「アクセス制御 (IAM)」を選択します。

- 「役割の割り当て」タブで、「追加」をクリックします。

- 適切な役割を選択し、ユーザーまたはグループを選択します。

- 「保存」をクリックして変更を適用します。

アクセスポリシーを設定する

Azureリソースへのアクセスを制御するために、アクセスポリシーを設定することができます。アクセスポリシーでは、特定のIPアドレス範囲または仮想ネットワークからのみリソースへのアクセスを許可できます。

- Azure portalを開き、対象のリソースに移動します。

- 「ネットワーク」または「ファイアウォールと仮想ネットワーク」を選択します。

- 「selected networks」オプションを選択します。

- 許可するIPアドレス範囲または仮想ネットワークを指定します。

- 「保存」をクリックして変更を適用します。

マネージドIDを使用する

AzureマネージドIDは、Azure ADで自動的に管理されるIDです。マネージドIDを使用すると、コードに資格情報が含まれなくても、Azureリソースに対して認証を行うことができます。

- Azureリソースに対してマネージドIDを有効にします。

- 適切なAzureロールをマネージドIDに割り当てます。

- アプリケーションのコードで、マネージドIDを使用してAzureリソースにアクセスします。

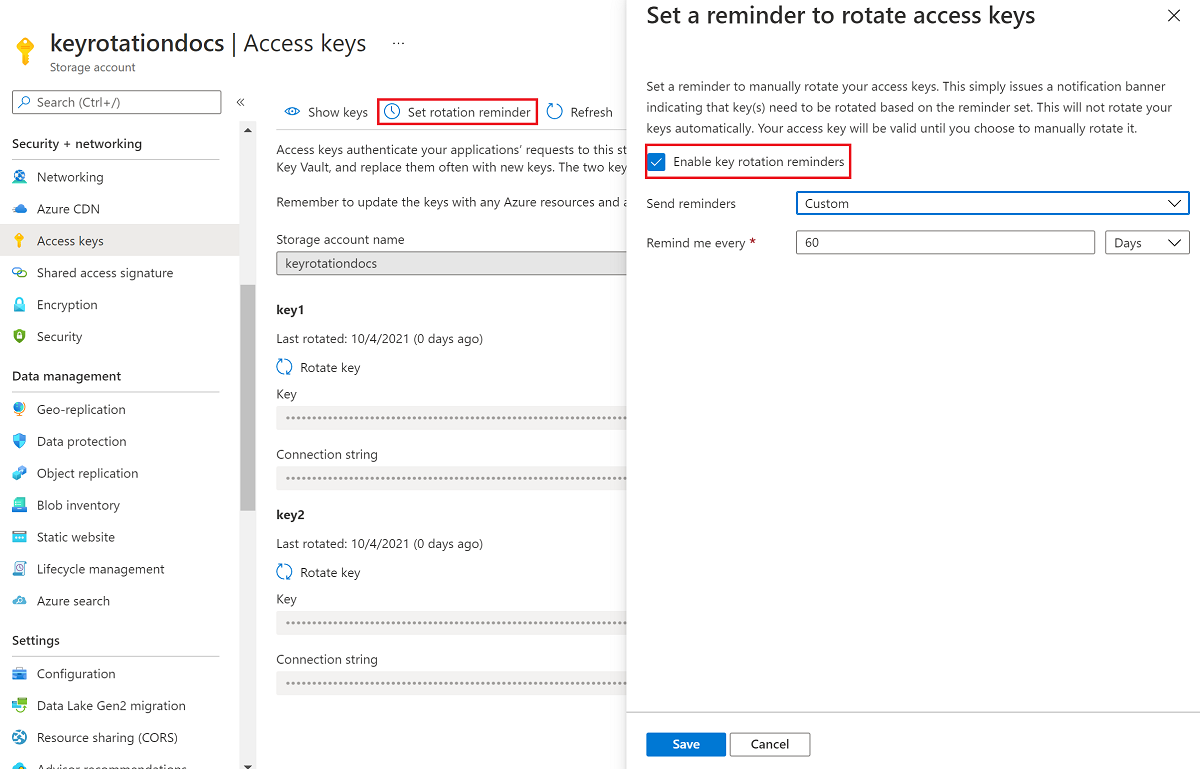

Azureストレージアカウントのアクセスキーを無効にするには?

Azureストレージアカウントのアクセスキーを無効にする方法は以下の通りです。

アクセスキーのローテーション

Azureストレージアカウントのアクセスキーを無効にする最も一般的な方法は、アクセスキーのローテーションです。Azure portal、Azure CLI、またはAzure PowerShellを使用して、アクセスキーをローテーションできます。ローテーションは、以下の手順で行われます。

- 新しいアクセスキーを生成する。

- アプリケーションやサービスで使用されている古いアクセスキーを、新しいアクセスキーに置き換える。

- 古いアクセスキーを無効にする。

ストレージアカウントのアクセスレベルを変更する

ストレージアカウントのアクセスレベルを変更して、アクセスキーを使用せずにストレージリソースにアクセスできるよう設定することもできます。これは、Azure Active Directory (Azure AD)を使用して、アカウントのアクセスを制御する方法です。

- Azure AD認証を有効にする。

- 必要なアクセス権を持つAzure ADユーザーやサービスプリンシパルにロールを割り当てる。

- アプリケーションやサービスを更新して、Azure AD認証を使用するように構成する。

アクセスキーに依存しない別の方法として、Shared Access Signature (SAS)を使用することができます。SASは、ストレージリソースへの制限付きアクセスを提供するトークンです。SASを使用すると、アクセスキーを公開することなく、ストレージリソースへのアクセスを制御できます。

- 必要なアクセス許可と有効期限を持つSASトークンを作成する。

- SASトークンを使用して、アプリケーションやサービスがストレージリソースにアクセスできるようにする。

Azure Blob Storageの匿名アクセスを有効にするには?

Azure Blob Storageの匿名アクセスを有効にするには、以下の手順を実行します。

ストレージアカウントの匿名アクセスを有効にする

ストレージアカウントの匿名アクセスを有効にするには、Azure Portalでストレージアカウントの設定を変更します。以下の手順を実行します。

- Azure Portalにサインインし、対象のストレージアカウントに移動します。

- 左側のメニューで、設定セクションのBlobサービスをクリックします。

- 匿名アクセスセクションで、有効を選択します。

- 変更を保存します。

Blobコンテナーのアクセスレベルを変更する

Blobコンテナーのアクセスレベルを変更して、匿名アクセスを許可します。以下の手順を実行します。

- Azure Portalで、対象のストレージアカウントのBlobサービスセクションに移動します。

- 匿名アクセスを許可するコンテナーを選択します。

- コンテナーのアクセスレベルをBlobまたはコンテナーに変更します。

- 変更を保存します。

匿名アクセスURLを取得する

匿名アクセスが有効になっているBlobまたはコンテナーのURLを取得します。以下の手順を実行します。

- Azure Portalで、対象のコンテナーまたはBlobに移動します。

- コンテナーまたはBlobのプロパティを開きます。

- URLフィールドから匿名アクセスURLをコピーします。

このURLを使用して、認証なしでBlobまたはコンテナーにアクセスできるようになります。

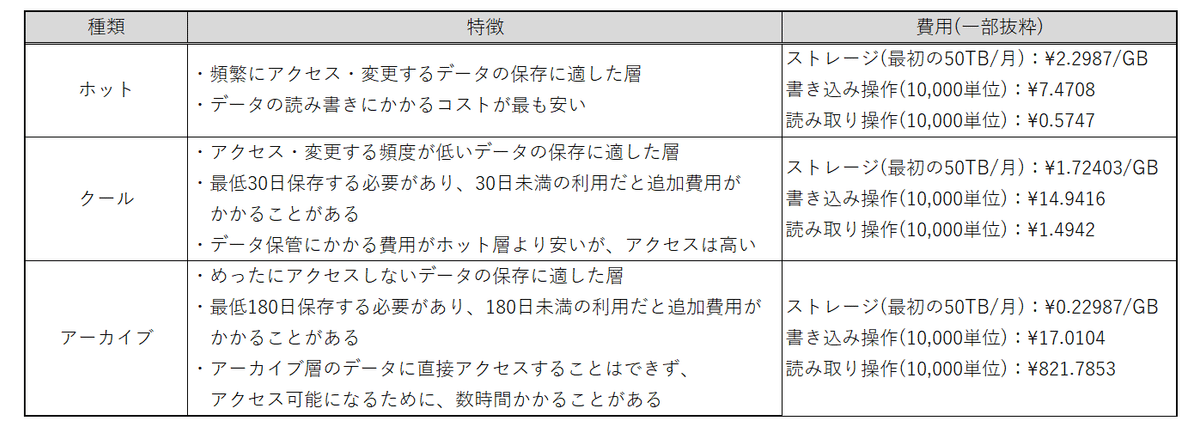

Azureのホットアクセスとクールアクセスの違いは何ですか?

Azureのホットアクセスとクールアクセスの違いは、データのアクセス頻度とストレージコストにあります。ホットアクセスは、高いアクセス頻度のデータ向けで、読み取り操作が高速であり、コストはやや高めです。一方、クールアクセスは、アクセス頻度の低いデータ向けで、読み取り速度は劣るものの、コストは抑えめです。

ホットアクセスの特徴

ホットアクセスは、頻繁にアクセスされるデータに適しており、以下の特徴があります。

- 高い読み取り性能: データの読み取りが高速で、レイテンシが低い。

- やや高いコスト: 高速なアクセス性能に対して、ストレージコストはホットアクセスがやや高くなります。

- 使い道: ウェブサイトのコンテンツ、ビジネスアプリケーションデータなど、頻繁にアクセスされるデータに適しています。

クールアクセスの特徴

クールアクセスは、アクセス頻度の低いデータに適しており、以下の特徴があります。

- 低い読み取り性能: データの読み取り速度はホットアクセスに比べて劣りますが、バックアップやアーカイブなど、アクセス頻度の低いデータには適しています。

- 低コスト: ストレージコストはホットアクセスに比べて低くなります。

- 使い道: 長期保存が必要なデータや、バックアップやアーカイブに適しています。

適切なストレージの選択

Azureのホットアクセスとクールアクセスの違いを理解し、データのアクセス頻度やコスト要件に応じて適切なストレージオプションを選択することが重要です。高アクセス頻度のデータにはホットアクセス、低アクセス頻度のデータにはクールアクセスを検討しましょう。

よくある質問

Azureストレージへのアクセス制御では、ストアドアクセスポリシーとは何ですか?

ストアドアクセスポリシーは、Azureストレージアカウントに対するアクセス制御を定義するものです。これにより、特定のリソースへのアクセスを制限し、セキュリティを強化することができます。ストアドアクセスポリシーは、ストレージアカウント、コンテナー、またはBlobレベルで設定でき、SAS(Shared Access Signature)を使用したアクセス制御をサポートしています。また、ポリシーでは、IPアドレスやプロトコルなど、アクセス元の制限も行えます。

ストアドアクセスポリシーを使用する利点は何ですか?

ストアドアクセスポリシーを使用する主な利点は、セキュリティと柔軟性です。ストアドアクセスポリシーを使用すると、リソースへのアクセスを厳格に制御でき、不正アクセスのリスクを軽減できます。また、ポリシーはいつでも変更または削除が可能であるため、ニーズに応じてアクセス制御を調整することが容易です。さらに、複数のSASを単一のポリシーに関連付けることができるため、アクセス制御の管理がシンプルになります。

ストアドアクセスポリシーの設定方法を教えてください。

ストアドアクセスポリシーは、Azure portal、Azure CLI、またはAzure PowerShellを使用して設定できます。ポリシーを設定する際には、ポリシーID、アクセス許可、有効期間などを指定します。例えば、Azure portalでは、ストレージアカウントの[アクセス制御(IAM)]セクションで、[追加]をクリックし、[ストアドアクセスポリシーを追加]を選択します。そこで、必要なパラメーターを設定し、[保存]をクリックしてポリシーを作成します。

ストアドアクセスポリシーとSASの違いは何ですか?

ストアドアクセスポリシーとSAS(Shared Access Signature)はどちらも、Azureストレージリソースへのアクセス制御に使用されますが、その目的と機能には違いがあります。ストアドアクセスポリシーは、複数のSASをグループ化し、アクセス制御を一元管理するためのものです。一方、SASは、特定のリソースへのアクセス権限を付与する署名付きURLです。ストアドアクセスポリシーを使用すると、SASの再生成や失効が容易になり、セキュリティが向上します。

Stored Access Policies Azure:Azureストレージへのアクセス制御 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事