Unauthorized Access:不正アクセスとその対策

不正アクセスは、コンピューターやネットワークへの許可なく行われるアクセスのことです。近年、このような行為が増加しており、個人のプライバシーだけではなく、企業や組織の重要な情報も脅かされています。この記事では、不正アクセスの手口やそのリスク、そして効果的な対策について詳しく解説します。不正アクセスに対する意識を高め、自己や組織の情報を守るために必要な知識と技術を身につけることが、今後の情報化社会において非常に重要です。

不正アクセスの主な原因は何ですか?

不正アクセスの主な原因は、システムやネットワークの脆弱性を悪用することです。これらの脆弱性は、セキュリティ上の穴や設定の誤り、ソフトウェアのバグなどから生じることが多いです。また、ユーザーの不注意や教育不足も不正アクセスのリスクを高めます。具体的には、弱いパスワードの使用、マルウェアの感染、フィッシング攻撃などが代表的な原因となります。

脆弱性の悪用

脆弱性の悪用は、システムやネットワークのセキュリティ上の欠陥を悪用することで不正アクセスを実行する方法です。主な脆弱性には、ソフトウェアのバグ、設定の不適切さ、未更新のシステムなどがあります。

- ソフトウェアのバグ:プログラムの不完全さや誤りが攻撃者に利用される。

- 設定の不適切さ:デフォルト設定が変更されていない、または不適切な設定がなされている。

- 未更新のシステム:セキュリティパッチが適用されていないため、既知の脆弱性が存在する。

ユーザーの不注意

ユーザーの不注意は、不正アクセスのリスクを大幅に高める要因です。ユーザーがセキュリティ意識を欠いている場合、パスワードの管理やマルウェア対策が不十分になることがよくあります。

- 弱いパスワード:単純なパスワードや共通のパスワードを使用することで、攻撃者が簡単にログインできる。

- マルウェアの感染:怪しいリンクや添付ファイルをクリックすることで、マルウェアが侵入し、システムを制御される。

- フィッシング攻撃:偽のウェブサイトやメールを通じて、ユーザーの認証情報を窃取する。

内部の脅威

内部の脅威は、組織の内部から発生する不正アクセスのリスクです。内部の従業員や関連者による意図的な不正行為や、過失が主な原因となります。

- 意図的な不正行为:内部者が個人的な利益のために、機密情報を漏洩したり、システムを侵害する。

- 過失:従業員の不注意や誤操作により、セキュリティが侵害される。

- 権限の不適切な管理:不要なアクセス権限が与えられ、内部者が不正行為の機会を得る。

不正アクセスを防ぐための基本的な対策は何がありますか?

不正アクセスを防ぐための基本的な対策は、多層的なセキュリティアプローチを採用することです。具体的には、ファイアウォールの設定、暗号化の利用、アクセス証明書の管理、セキュリティパッチの定期的な適用などが挙げられます。これらの対策を組み合わせることで、システムやネットワークが不正アクセスから保護されます。

1. ファイアウォールの設定と管理

ファイアウォールは、ネットワークの入口と出口で不正な通信をブロックする重要な役割を果たします。ファイアウォールの設定には、インバウンドとアウトバウンドのルールを適切に定義することが必要です。具体的には、以下の対策が有効です。

- 不必要なポートやサービスを閉じる。

- アクセス元のIPアドレスを制限する。

- サブネットごとに異なるルールを設定する。

2. 暗号化の利用

データの暗号化は、送信される情報を保護するための重要な手段です。特に、敏感な情報や認証情報を暗号化することで、不正アクセスによる情報漏洩を防ぐことができます。以下の対策が有効です。

- SSL/TLSを使用してWeb通信を暗号化する。

- ファイルやデータベースの暗号化を行う。

- 暗号化キーの管理を適切に行う。

3. アクセス証明書の管理

アクセス証明書(ユーザー名とパスワード、認証トークンなど)の管理は、不正アクセスを防ぐための基本的な対策です。証明書の管理には、定期的なパスワードの変更、強力なパスワードの使用、証明書の無効化などが含まれます。以下の対策が有効です。

- 二要素認証を導入する。

- 定期的にパスワードを変更する。

- 不要なユーザーのアクセス権限を削除する。

企業における不正アクセスのリスク評価において重要な要素は何ですか?

1. システムの脆弱性評価

不正アクセスのリスク評価において、システムの脆弱性評価は最も重要な要素の一つです。これには、システムのセキュリティホールや設定ミス、ソフトウェアのバージョン管理、パッチの適用状況などが含まれます。脆弱性評価を行うことで、潜在的な脅威を特定し、適切な対策を講じることができます。したがって、定期的な脆弱性スキャンやペネトレーションテストを実施し、システムの安全性を確保することが重要です。

- システムのセキュリティホールの特定

- 設定ミスや不適切な設定の確認

- ソフトウェアのバージョン管理とパッチの適用状況の確認

2. アクセス制御の強化

アクセアクセス制御の強化も重要な要素です。不正アクセスを防ぐためには、適切な認証と認可の仕組みを導入することが不可欠です。ユーザーの権限管理、多要素認証(MFA)、パスワードポリシーの設定、ログイン試行回数の制限などが有効な対策となります。これらの制御により、不正ユーザーがシステムに侵入するリスクを大幅に低減できます。

- ユーザーの権限管理の強化

- 多要素認証(MFA)の導入

- パスワードポリシーの設定とログイン試行回数の制限

3. モニタリングとログ管理

不正アクセスの検知と対応において、モニタリングとログ管理は重要な要素です。システムやネットワークの異常な活動を迅速に検知し、対応するためには、リアルタイムのモニタリングと詳細なログ記録が不可欠です。また、ログデータを定期的に分析し、潜在的な脅威や異常なパターンを特定することで、事前の対策を講じることができます。

- システムとネットワークのリアルタイムモニタリング

- 詳細なログ記録と分析

- 異常な活動の迅速な検知と対応

不正アクセスが発生した場合、即時対応としてどのような手順をとるべきですか?

不正アクセスが発生した場合、即時対応として以下の手順をとるべきです:

1. アクセスを遮断する

不正アクセスが確認された場合、最初に行うべきはネットワークから遮断することです。これにより、攻撃者がシステムにさらにアクセスするのを防ぐことができます。具体的には、ファイアウォールの設定を変更してIPアドレスをブラックリストに追加したり、接続を完全にブロックしたりすることです。

- ファイアウォール設定を確認し、異常なIPアドレスをブロックする。

- ネットワーク接続を切断し、システムを孤立化する。

- 他のシステムやデバイスとの接続を一時的に停止する。

2. 調査と分析を行う

遮断後は、不正アクセスの範囲と影響を把握するために調査と分析を行うことが重要です。ログファイルを確認し、攻撃者がどのようなアクションを実行したのかを特定します。これにより、被害を最小限に抑え、再発防止に向けた対策を立てることができます。

3. 影響を最小限に抑える

調査が完了したら、影響を最小限に抑えるために必要な対策を実行します。これには、侵害されたアカウントのパスワードを変更したり、脆弱性を修正したりすることが含まれます。また、被害が広がるのを防ぐために、システムのバックアップを最新の状態に更新することも重要です。

- 侵害されたアカウントのパスワードを変更する。

- システムの脆弱性を修正する。

- システムのバックアップを確認し、必要に応じて復元する。

不正アクセス:そのリスクと対策

不正アクセスは、コンピューターやネットワークシステムに対する無許可のアクセスであり、個人情報の盗難やシステムの破壊など、深刻な被害を引き起こす可能性があります。これに対処するためには、適切な対策を講じることが重要です。

不正アクセスのリスク

不正アクセスのリスクには、以下のようなものがあります。 1. 個人情報の漏洩 2. システムの破壊やデータの消失 3. 内部情報の盗難 4. マルウェアの感染 5. リプートリスク これらのリスクを低減するためには、様々な対策を実施する必要があります。

パスワードの管理

パスワードは、システムへのアクセスを制御する最も基本的な方法です。以下のようなポイントを考慮しましょう。 - 複雑なパスワードを設定する。 - 定期的にパスワードを変更する。 - パスワードは第三者に共有しない。

ソフトウェアの更新

ソフトウェアの脆弱性を悪用する攻撃が多く存在します。そのため、以下の対策が重要です。 - オペレーティングシステムやアプリケーションの定期的なアップデート。 - セキュリティパッチの適時適用。

ファイアウォールとアンチウイルスソフト웨어

ファイアウォールとアンチウイルスソフトウェアは、ネットワークとシステムを保護する重要な役割を果たします。 - ネットワークへの不正アクセスをブロックするファイアウォールの設定。 - マルウェアからシステムを防御するアンチウイルスソフトウェアの導入。

セキュリティ教育と認識向上

最後に、ユーザー自身のセキュリティ意識を高めることも重要です。 - セキュリティ研修の実施。 - フィッシング等の悪意のあるメールに対する注意喚起。 - データ保護やプライバシーに対する意識向上。

| 対策 | 内容 |

|---|---|

| パスワード管理 | 複雑なパスワードの設定、定期的な変更、第三者との共有の禁止 |

| ソフトウェアの更新 | 定期的なアップデート、セキュリティパッチの適時適用 |

| ファイアウォールとアンチウイルスソフトウェア | ファイアウォールの設定、アンチウイルスソフトウェアの導入 |

| セキュリティ教育と認識向上 | セキュリティ研修の実施、フィッシング対策、データ保護・プライバシー意識の向上 |

よくある質問

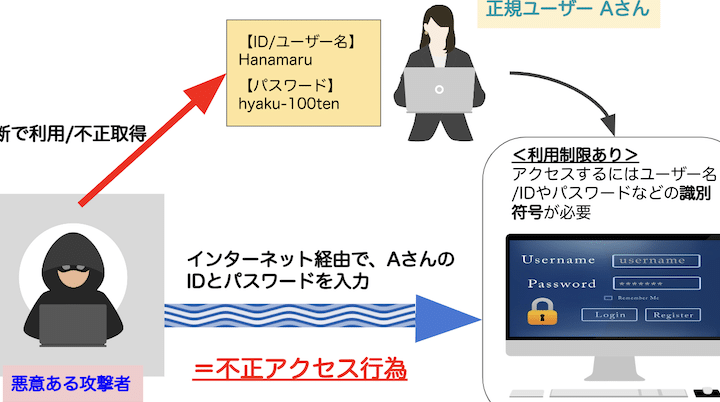

不正アクセスとは何ですか?

不正アクセスとは、コンピュータシステムやネットワークに対して、許可なくまたは許可を超えてアクセスする行為を指します。これには、パスワードの推測、セキュリティホールの悪用、トロイの木馬の使用など、さまざまな手法が用いられます。不正アクセスは、個人情報の漏洩やデータの改ざん、システムの破壊など、深刻な被害を引き起こす可能性があります。

不正アクセスからシステムを保護するための基本的な対策は何ですか?

不正アクセスからシステムを保護するためには、多層的なセキュリティ対策が重要です。まず、強力なパスワードの設定や定期的な変更を行い、不正ログインを防ぎます。また、ファイアウォールやアンチウイルスソフトの導入により、ネットワークおよびコンピュータを外部からの攻撃から守ります。さらに、システムやソフトウェアは常に最新状態に保ち、セキュリティ脆弱性を悪用されるリスクを減らします。

不正アクセスの兆候にはどのようなものがありますか?

不正アクセスの兆候には、異常なシステム動作や予期しないエラーが頻繁に発生することがあります。また、ファイルやデータが勝手に変更されたり、消失したりするケースもあります。さらに、ネットワークトラフィックが通常と比べて異常に増加している場合や、知らない送信者からの不審なメールが届くことも、不正アクセスの兆候と考えられます。

不正アクセスが発生した場合、どう対応すべきですか?

不正アクセスが発生した場合、まずは 고개를 システムを切断し、被害の拡大を防ぎます。そして、専門家に連絡し、システムの調査や復旧を行います。また、法的措置を考慮し、警察や相談機関に連絡を取ることが重要です。さらに、今後の再発防止に向けて、セキュリティ対策の見直しや従業員の研修を行い、セキュリティ意識を向上させることが求められます。

Unauthorized Access:不正アクセスとその対策 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事