Access TokenとID Token:認証と認可

アクセストークンとIDトークンは、現代のオンラインセキュリティにおいて重要な役割を果たしています。認証と認可のプロセスは、ユーザーがオンラインサービスに安全にアクセスするための基盤です。この記事では、アクセストークンとIDトークンの違い、そしてそれらが認証と認可のプロセスにおいてどのように機能するかを詳しく解説します。また、これらのトークンが OAuth 2.0 や OpenID Connect などのプロトコルとどのように関連しているかも説明します。この知識は、開発者やセキュリティ専門家にとって不可欠であり、オンラインセキュリティを強化する上で非常に重要です。

OIDCの認証と認可の違いは何ですか?

OIDC (OpenID Connect) は、OAuth 2.0 プロトコルに基づいて構築された、ユーザーの認証と認可を提供するプロトコルです。認証とは、ユーザーがシステムにアクセスする際に本人であることを確認することを指し、認可とは、ユーザーが特定のリソースや操作に対するアクセス権限を取得することを指します。OIDCでは、認証はID Tokenを介して行われ、認可はAccess Tokenを介して行われます。

ID Tokenとは何か

ID Tokenは、ユーザーの認証情報を含むJWT(JSON Web Token)形式のトークンです。このトークンは、ユーザーが認証プロバイダーにログインした後に発行され、クライアントアプリケーションに返されます。ID Tokenには、ユーザーのID、ログイン時間、発行者などの情報が含まれています。

- ID Tokenは、ユーザーが認証されたことを確認するための重要な情報源です。

- ID Tokenは、クライアントアプリケーションがユーザーのプロフィール情報を取得するための手段でもあります。

- ID Tokenは、セキュアな通信チャネルを介して送信され、改ざんや第三者による読み取りを防止します。

Access Tokenとは何か

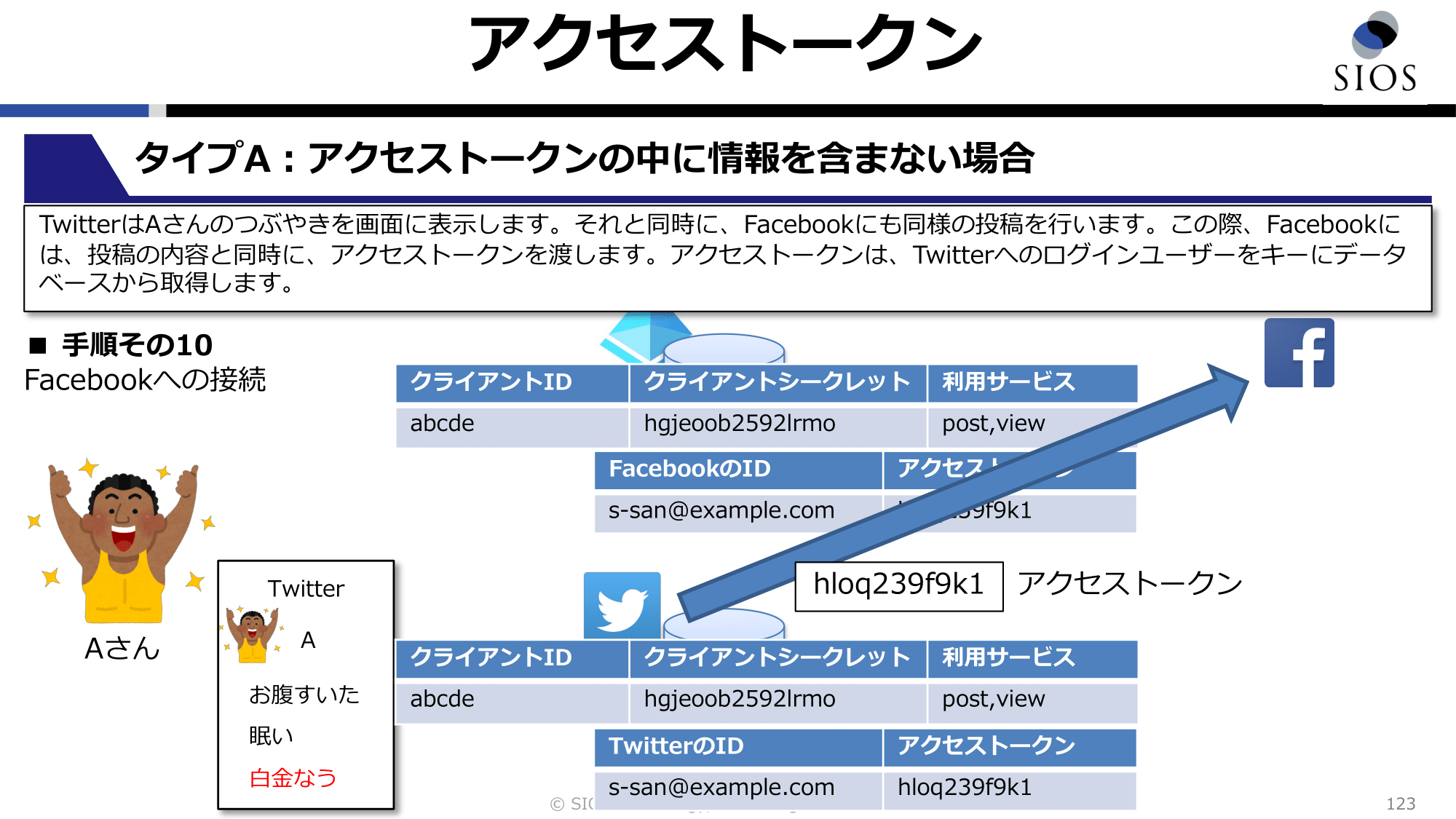

Access Tokenは、ユーザーがリソースサーバーにアクセスするための認可トークンです。このトークンは、OAuth 2.0 プロトコルを通じて発行され、クライアントアプリケーションがリソースサーバーにリクエストを送信する際に使用されます。Access Tokenには、ユーザーがアクセスできるリソースや操作に関する情報が含まれています。

- Access Tokenは、リソースサーバーがユーザーのアクセス権限を検証するための重要な要素です。

- Access Tokenは、有効期限があり、期限切れになると新しいトークンを取得する必要があります。

- Access Tokenは、リソースサーバーとクライアントアプリケーション間の通信をセキュアに保つために使用されます。

ID TokenとAccess Tokenの違い

ID TokenとAccess Tokenは、OIDCとOAuth 2.0において異なる役割を果たします。ID Tokenは、ユーザーの認証情報を提供し、ユーザーがシステムにログインしていることを確認するために使用されます。一方、Access Tokenは、ユーザーのアクセス権限を提供し、ユーザーがリソースサーバーにアクセスするために使用されます。

- ID Tokenは認証に関連し、Access Tokenは認可に関連します。

- ID Tokenはユーザー情報の確認に使用され、Access Tokenはリソースへのアクセスに使用されます。

- ID TokenはJWT形式で発行され、Access Tokenは任意の形式で発行されることが一般的です。

IDトークンを検証する必要はありますか?

IDトークンの検証とは何か

IDトークンは、ユーザーの認証情報を含むJWT(JSON Web Token)形式のトークンです。このトークンを検証することで、ユーザーの身元を確認し、アプリケーション内で安全にユーザー情報を扱うことができます。検証は、トークンが改ざんされていないこと、有効期限が切れていないこと、発行者が信頼できるものであることを確認するために行われます。

IDトークンとAccess Tokenの違い

IDトークンとAccess Tokenは、どちらもOAuth 2.0フレームワークにおいて重要な役割を果たしますが、その目的は異なります。IDトークンは認証情報に焦点を当て、ユーザーの身元を確認するために使用されます。一方、Access Tokenは認可情報を提供し、ユーザーが特定のリソースにアクセスできるかどうかを決定します。したがって、IDトークンの検証は、ユーザーの認証を確認するための重要なステップです。

- IDトークンは、ユーザーの身元を確認するための認証情報を含む。

- Access Tokenは、ユーザーが特定のリソースにアクセスできるかどうかを決定する。

- IDトークンの検証は、ユーザーの認証情報を安全に確認するためのプロセス。

IDトークンを検証しないリスク

IDトークンを検証しない場合、アプリケーションはセキュリティ上のリスクに晒されます。具体的には、以下の問題が発生する可能性があります。

- 改ざんされたトークンが使用され、不正なユーザーがアプリケーションにアクセスできる。

- 有効期限が切れたトークンが使用され、ユーザーのセッションが不適切に延長される。

- 信頼できない発行者からのトークンが受け入れられ、アプリケーションが悪意のあるユーザーに利用される。

Access TokenとID Token:認証と認可の違い

Access TokenとID Tokenは、OAuth 2.0とOpenID Connect(OIDC)プロトコルで使用される重要な要素です。認証と認可のプロセスを理解するために、これらのトークンの違いを知ることが重要です。

Access Tokenの概要

Access Tokenは、リソースオーナーがクライアントアプリケーションに与える認可を表します。クライアントアプリケーションは、Access Tokenを使用して、リソースサーバー上の保護されたリソースにアクセスできます。Access Tokenは、通常、有効期限が短く、特定のスコープ(権限)に関連付けられています。

ID Tokenの概要

ID Tokenは、OpenID Connectプロトコルで導入されたもので、認証が行われたことを証明するトークンです。ID Tokenは、ユーザーに関するクレーム(情報)を含んでおり、クライアントアプリケーションがユーザの認証状態を確認するために使用されます。ID Tokenは、JWT(JSON Web Token)形式でエンコードされています。

認証と認可の違い

| 認証(Authentication) | 認可(Authorization) |

|---|---|

| ユーザーが本人であることを確認するプロセス | ユーザーに特定のリソースまたは機能へのアクセス権を付与するプロセス |

| ID Tokenが関与する | Access Tokenが関与する |

Access Tokenの使用方法

クライアントアプリケーションは、Access Tokenをリソースサーバーに対して送信し、保護されたリソースへのアクセスを要求します。リソースサーバーは、Access Tokenが有効かつ適切なスコープを持っていることを確認し、アクセスを許可します。

ID Tokenの使用方法

クライアントアプリケーションは、ID Tokenを受け取ると、その中のクレームを確認し、ユーザーの認証状態を検証します。ID Tokenは、ユーザーに関する基本情報(名前、メールアドレスなど)を提供することができます。これにより、クライアントアプリケーションはカスタマイズされたユーザーエクスペリエンスを提供できます。

アクセストークンとIDトークンの違いは何ですか?

アクセストークンとIDトークンの違いは、主にその目的と使用方法にあります。アクセストークンは、リソースサーバーに対してユーザーの代理でリソースにアクセスするための権限を提供するものであり、IDトークンは、ユーザーが誰であるかを認証するために使用されるものです。

アクセストークンの目的と使用方法

アクセストークンは、クライアントアプリケーションがユーザーの代理でリソースサーバー上の保護されたリソースにアクセスすることを可能にします。アクセストークンは、通常、リソースへのアクセス権限を含んでおり、クライアントアプリケーションはこのトークンを使用してリソースサーバーにリクエストを行います。

- アクセストークンは、 OAuth 2.0 認可フレームワークで定義されています。

- アクセストークンは、特定のスコープや権限を持ち、リソースへのアクセスレベルを制御します。

- アクセストークンの形式は、JWT (JSON Web Token) を含むさまざまな形式があります。

IDトークンの目的と使用方法

IDトークンは、ユーザーが誰であるかを認証するために使用されるトークンです。IDトークンは、通常、ユーザーの識別情報を含んでおり、クライアントアプリケーションはこのトークンを使用してユーザーを認証します。

- IDトークンは、 OpenID Connect プロトコルで定義されています。

- IDトークンは、ユーザーの識別情報(名前、メールアドレスなど)を含むことができます。

- IDトークンの形式は、JWT (JSON Web Token) です。

アクセストークンとIDトークンの相違点

アクセストークンとIDトークンの主な違いは、その目的と使用方法です。アクセストークンはリソースへのアクセスを許可するために使用され、IDトークンはユーザーの認証を目的としています。

- アクセストークンはリソースサーバーに対して使用されるのに対し、IDトークンはクライアントアプリケーションに対して使用されます。

- アクセストークンはリソースへのアクセス権限を含み、IDトークンはユーザーの識別情報を含みます。

- アクセストークンの形式はさまざまであるのに対し、IDトークンの形式はJWTに限定されます。

APIの認証と認可の違いは何ですか?

APIの認証と認可の違いは以下の通りです。

認証(Authentication)は、ユーザーが本人であることを確認するプロセスです。一方、認可(Authorization)は、認証済みのユーザーが特定のリソースや機能にアクセスする権限を持っているかどうかを判断するプロセスです。

認証の重要性

認証は、システムへの不正アクセスを防ぐために不可欠です。一般的な認証方法には、以下のようなものがあります。

- パスワード認証: ユーザーが設定したパスワードを入力して本人確認を行う。

- 二要素認証: パスワードに加えて、携帯電話や電子メールで受け取るワンタイムパスワードを使用する。

- 生体認証: 顔、指紋、虹彩などの生体情報を使用して本人確認を行う。

認可の重要性

認可は、ユーザーに適切な権限を付与し、セキュリティリスクを最小限に抑えるために重要です。一般的な認可方法には、以下のようなものがあります。

- ロールベースのアクセス制御(RBAC): ユーザーに役割を割り当て、役割に基づいてリソースへのアクセス権限を制御する。

- 属性ベースのアクセス制御(ABAC): ユーザーの属性(例: 部門、職位)に基づいてリソースへのアクセス権限を制御する。

- クレームベースのアクセス制御: ユーザーが持つクレーム(例: 年齢、所属組織)に基づいてリソースへのアクセス権限を制御する。

認証と認可の組み合わせ

APIのセキュリティを確保するためには、認証と認可を適切に組み合わせることが重要です。以下は、認証と認可を組み合わせた典型的なAPIアクセスの流れです。

- ユーザーがAPIにアクセス要求を送信します。

- システムがユーザーの認証情報を確認し、本人確認を行います。

- 認証に成功したら、システムはユーザーの権限を確認し、要求されたリソースへのアクセスを許可または拒否します。

ID Tokenとは何ですか?

IDトークンとは、何ですか?

IDトークンは、認証プロセスが成功したことを示すデジタル証明書であり、ユーザーに関する重要な情報を含んでいます。一般的に、IDトークンはJSON Web トークン(JWT)形式で.encodeされ、デジタル署名で保護されています。IDトークンは、ユーザーが正当な権限を持っていることを確認し、リソースへのアクセスを制御するために使用されます。

IDトークンの構成要素

IDトークンは、次の3つの主要な部分で構成されています。

- ヘッダー:トークンのタイプと署名アルゴリズムに関する情報が含まれています。

- ペイロード:ユーザーのID、名前、電子メールアドレスなどのクレーム(要求)が格納されています。

- 署名:ヘッダーとペイロードを検証するためのデジタル署名が含まれています。

IDトークンの利点

IDトークンには、以下のような利点があります。

- セキュリティの向上:デジタル署名により、IDトークンの改ざんや偽造を防止できます。

- 効率的な認証:一度認証が成功すると、IDトークンを使用して複数のリソースへのアクセスを容易に制御できます。

- ストレージの削減:IDトークンはコンパクトであるため、データベースのストレージを削減できます。

IDトークンの使用シナリオ

IDトークンは、以下のようなさまざまなシナリオで使用されます。

- シングルサインオン(SSO):複数のアプリケーションで一回の認証でアクセスできるようにします。

- OAuth 2.0とOpenID Connect:OAuth 2.0とOpenID Connectの認証フローで、ユーザーの識別と認可に使用されます。

- アクセス制御:APIやWebアプリケーションへのアクセスを制御し、ユーザーの権限を厳格に管理します。

OAuthの認証と認可の違いは何ですか?

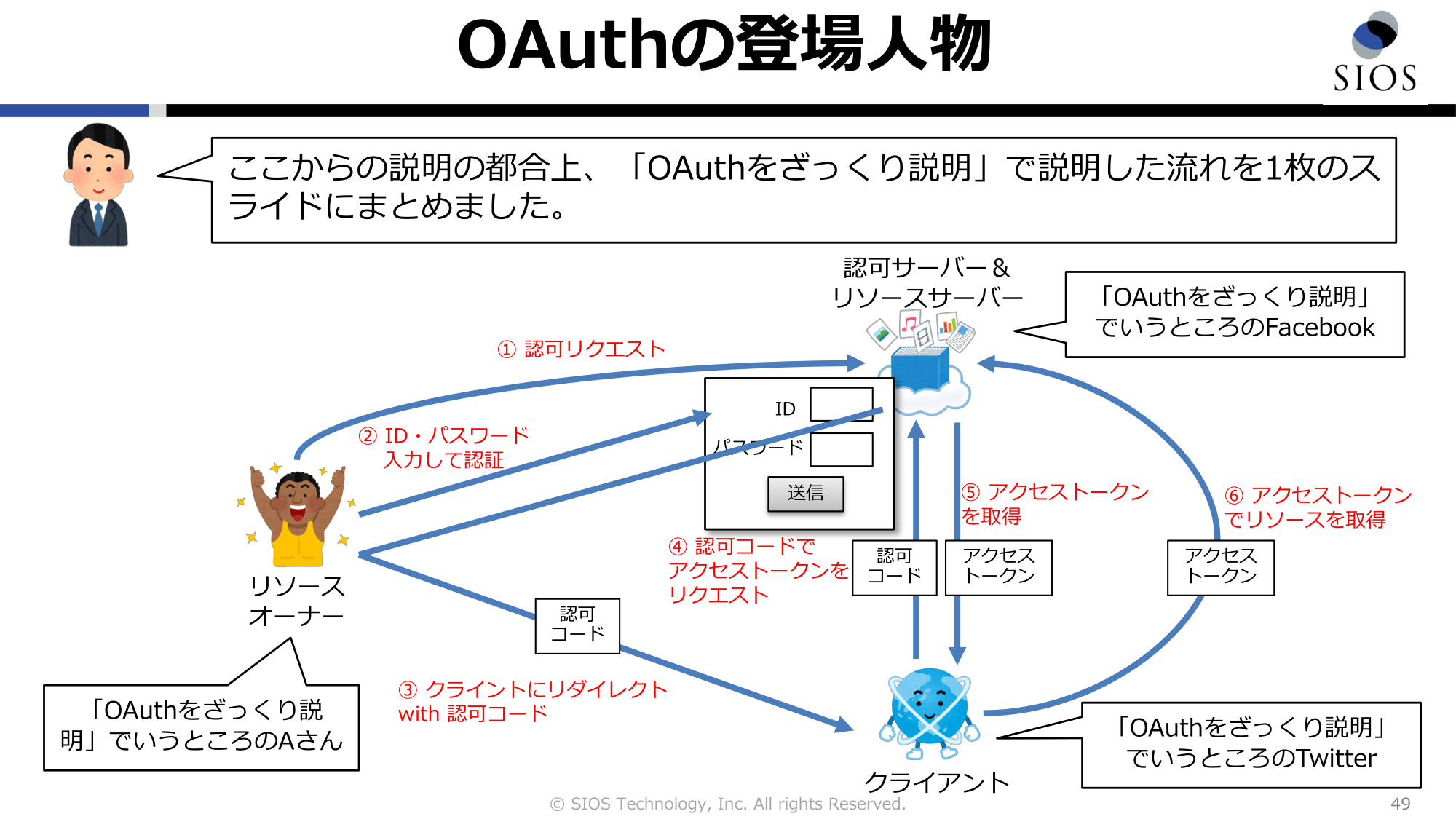

OAuthは、第三者サービスがユーザーの代わりにリソースにアクセスすることを許可するためのオープンスタンダードです。OAuthには、認証と認可の二つの重要な概念があります。

OAuthの認証

認証は、ユーザーが本人であることを確認するプロセスです。OAuthの文脈では、認証はユーザーが自分のアイデンティティを証明する方法を提供します。例えば、ユーザー名とパスワードを使用してログインすることが認証の一形態です。

- ユーザー認証:ユーザーが自分のアイデンティティを証明するプロセス。

- 認証情報:ユーザー名、パスワード、ワンタイムパスワードなど。

- 認証の目的:本人確認、不正アクセスの防止。

OAuthの認可

認可は、ユーザーがリソースへのアクセスを許可するプロセスです。OAuthの文脈では、認可は第三者サービスに特定のリソースへのアクセス権を与える方法を提供します。例えば、ユーザーがスケジュール管理アプリにGoogleカレンダーへのアクセスを許可することが認可の一形態です。

- アクセス許可:ユーザーが第三者サービスにリソースへのアクセスを許可するプロセス。

- スコープ:アクセス許可の範囲(読み取り専用、書き込み可能など)。

- トークン:認可の証明として使用される文字列。

OAuthにおける認証と認可の関係

OAuthでは、認証と認可は密接に関連しています。認証はユーザーのアイデンティティを確認し、認可はそのユーザーに代わってリソースにアクセスする権限を第三者サービスに与えるプロセスです。つまり、認証が成功して初めて認可が行われます。

- 認証の後認可:認証が成功した後にのみ認可が行われる。

- 認証情報とトークンの関係:認証情報を用いて認可トークンが発行される。

- セキュリティ:認証と認可の両方が適切に行われることで、ユーザーのリソースは保護される。

よくある質問

Access TokenとID Tokenの違いは何ですか?

Access TokenとID Tokenの主な違いは、それらが表す情報の種類と目的です。 Access Tokenは、ユーザーがリソースにアクセスするための権限を表し、通常、リソースサーバーに対してユーザーの代わりに行うことができる操作を制御するために使用されます。一方、ID Tokenは、ユーザーが誰であるかを確認するための情報を含み、主にクライアントがユーザーを認証する目的で使用されます。ID Tokenは、ユーザーの認証情報を確認するために使用されるのに対し、Access Tokenはリソースへのアクセスを許可するために使用されます。

認証と認可の違いは何ですか?

認証と認可は、セキュリティの文脈でよく使われる重要な概念です。認証は、ユーザーが誰であるかを確認するプロセスであり、通常、ユーザー名とパスワード、またはその他の認証情報の提供を含みます。一方、認可は、認証されたユーザーに特定のリソースや機能へのアクセス権限を付与するプロセスです。要するに、認証は「ユーザーは誰ですか?」と問いかけ、認可は「このユーザーは何ができますか?」と問いかけるものです。

OAuth 2.0とOpenID Connectの違いは何ですか?

OAuth 2.0は、認可のための業界標準のプロトコルであり、第三者アプリケーションがユーザーの代わりにリソースにアクセスすることを可能にします。一方、OpenID Connectは、OAuth 2.0の上に構築された認証レイヤーであり、ユーザーのアイデンティティを確認するために使用されます。OpenID ConnectはID Tokenを導入し、ユーザーの認証情報を安全に転送する方法を提供します。OAuth 2.0が認可に焦点を当てているのに対し、OpenID Connectは認証に重点を置いています。

Access TokenとRefresh Tokenの違いは何ですか?

Access Tokenは、ユーザーがリソースにアクセスするための一時的な権限を表し、通常、短期間 onlyで有効です。一方、Refresh Tokenは、新しいAccess Tokenを取得するために使用されるトークンです。Refresh Tokenは、通常、Access Tokenよりも長い有効期間を持っており、Access Tokenが期限切れになった場合に新しいAccess Tokenを取得するために使用されます。これにより、ユーザーは定期的に再認証する必要がなくなるため、ユーザーエクスペリエンスが向上します。

Access TokenとID Token:認証と認可 に類似した他の記事を知りたい場合は、Access セキュリティ カテゴリにアクセスしてください。

関連記事